Uma botnet de malware chamada Ebury estima-se ter comprometido 400.000 servidores Linux desde 2009, dos quais mais de 100.000 ainda estavam comprometidos até o final de 2023.

As descobertas vêm da empresa de cibersegurança eslovaca ESET, que a caracterizou como uma das campanhas de malware mais avançadas do lado do servidor para obter ganhos financeiros.

“Os atores do Ebury têm buscado atividades de monetização […], incluindo a disseminação de spam, redirecionamento de tráfego na web e roubo de credenciais”, disse o pesquisador de segurança Marc-Etienne M.Léveillé em uma análise aprofundada.

“Os operadores também estão envolvidos em roubos de criptomoeda usando AitM e roubo de cartão de crédito por meio de espionagem de tráfego de rede, comumente conhecida como esquema de captação de dados no lado do servidor.”

O Ebury foi documentado pela primeira vez há mais de uma década como parte de uma campanha codinome Operation Windigo que visava servidores Linux para implantar o malware, junto com outras portas dos fundos e scripts como Cdorked e Calfbot para redirecionar o tráfego na web e enviar spam, respectivamente.

Posteriormente, em agosto de 2017, um russo chamado Maxim Senakh foi condenado a quase quatro anos de prisão nos EUA por seu papel no desenvolvimento e manutenção do malware da botnet.

“Foi admitido que ele apoiou a empresa criminosa criando contas com registradores de domínio que ajudaram a desenvolver a infraestrutura da botnet Ebury e lucrou pessoalmente com o tráfego gerado pela botnet Ebury.”

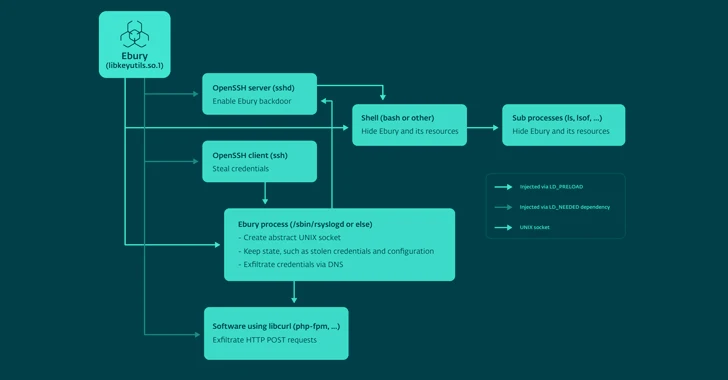

A investigação da ESET descobriu várias abordagens que os atacantes usam para entregar o Ebury, incluindo métodos como roubo de credenciais SSH, estufamento de credenciais, infiltração na infraestrutura do provedor de hospedagem, exploração de falhas no Control Web Panel, e ataques AitM SSH.

Os atores da ameaça também foram observados usando identidades falsas ou roubadas para cobrir seus rastros, além de comprometer a infraestrutura usada por outros perpetradores com o malware a fim de atingir seus objetivos e confundir os esforços de atribuição.

Por fim, as atualizações dos artefatos Ebury introduzem novas técnicas de ofuscação, um algoritmo de geração de domínio e um método para melhor ocultar sua presença, atuando como um rootkit de espaço de usuário quando injetado na sessão de shell de SSH.

“Essas ferramentas têm o objetivo comum de monetizar, por meio de vários métodos, os servidores que comprometem.”

HelimodSteal, HelimodRedirect e HelimodProxy são todos módulos do servidor HTTP Apache usados para interceptar solicitações POST HTTP feitas ao servidor da web, redirecionar solicitações HTTP para anúncios e enviar spam.

É importante ressaltar que o Ebury é uma ameaça séria que continua em atividade, comprometendo servidores e causando prejuízos financeiros, além de impactar negativamente a segurança da informação.