Um grupo de ameaças persistentes avançadas (APT) ligado à Rússia tem abusado de arquivos PDF e projetos MSBuild em uma campanha que utiliza e-mails de engenharia social para entregar o backdoor TinyTurla como um payload sem arquivo. A rotina de entrega perfeita da campanha é uma evolução notável em sofisticação, afirmaram os pesquisadores.

Pesquisadores do Cyble Researchers and Intelligence Labs (CRIL) identificaram a campanha, que utiliza e-mails com documentos que oferecem convites para seminários de direitos humanos ou fornecem avisos públicos como isca para infectar usuários com o TinyTurla. Em uma postagem de blog publicada ontem sobre a campanha, eles disseram que os atacantes também se fazem passar por autoridades legítimas na tentativa de atrair vítimas.

“Quando as pessoas-alvo acreditam equivocadamente que se trata de um convite ou aviso legítimo e abrem, elas podem inadvertidamente instalar um pequeno backdoor em seu sistema”, conforme mencionado na postagem. Os atacantes podem então usar o backdoor para executar comandos de um servidor de controle e comando (C2) que controlam e infiltrar o sistema da vítima.

A campanha – que visa indivíduos e entidades nas Filipinas – demonstra a sofisticação do atacante ao incorporar arquivos PDF e projetos MSBuild em arquivos .LNK “para uma execução perfeita”, de acordo com o CRIL. O atacante também “executa os projetos usando o Microsoft Build Engine (MSBuild) para entregar um payload final furtivo e sem arquivo”, conforme a postagem.

O backdoor TinyTurla está vinculado a um ator de ameaças patrocinado pela Rússia de longa data, Turla, que geralmente tem como alvo ONGs, “particularmente aquelas com conexões de apoio à Ucrânia”, observaram os pesquisadores. Eles acreditam que o grupo está por trás da atividade maliciosa.

O código observado pelos pesquisadores, o conteúdo dos e-mails e outras táticas também apontam para a APT. “A utilização de funcionalidades básicas de backdoor de primeiro estágio, aliada à exploração de servidores da web comprometidos para sua infraestrutura de C2, se alinha com o comportamento exibido pelo Turla”, conforme a postagem.

O Turla também é conhecido por implantar C2s baseados em PHP em diretórios específicos de websites comprometidos, um comportamento também observado na campanha.

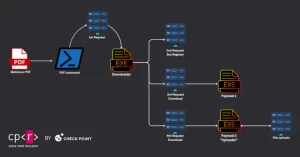

Como mencionado, a campanha começa com e-mails de spam que incluem um documento convidando alguém para um seminário de direitos humanos ou fazendo-se passar pela Autoridade de Estatísticas das Filipinas com um aviso público. Quando a vítima clica em um documento – que na verdade é um arquivo .LNK malicioso – ele aciona a execução de um script PowerShell embutido que inicia uma série de operações. Estas incluem a leitura do conteúdo do arquivo .LNK e a gravação em três arquivos distintos – um PDF de isca, dados criptografados e um projeto MSBuild personalizado – no local %temp%. O projeto MSBuild executa para abrir o documento de isca.

“Este projeto MSBuild contém código para descriptografar os dados criptografados, que são salvos no local %temp% com a extensão .log”, de acordo com a postagem. “Posteriormente, este arquivo .log, também um projeto MSBuild, está agendado para ser executado usando ‘MSBuild.exe’ por meio do Agendador de Tarefas para realizar atividades do backdoor.”

O TinyTurla gerencia suas operações usando várias threads, cada uma projetada para executar tarefas específicas. A “shell” permite que o backdoor execute comandos no computador da vítima criando um novo processo para executar o comando especificado dentro desse processo. A operação “sleep” permite que os atacantes ajustem dinamicamente o intervalo de tempo do backdoor.

Outras operações que o backdoor executa são uma operação de “upload” que permite baixar um arquivo do servidor C2 e salvá-lo localmente no computador da vítima, e uma operação de “download” que pode exfiltrar arquivos do computador da vítima para o servidor C2.

“Ao coordenar essas diversas operações, o backdoor funciona como uma ferramenta versátil para os atores de ameaças”, conforme a postagem. “Isso lhes permite realizar atividades maliciosas subsequentes enquanto evitam detecção e aumentam seu controle sobre sistemas comprometidos.”

Embora a campanha de impersonação de arquivos legítimos e rotina de implantação perfeita torne a detecção difícil, há várias maneiras de os defensores evitarem a comprometimento, sugeriram os pesquisadores.

Como o ponto de entrada da campanha vem na forma de e-mails de spam, implantar sistemas fortes de filtragem de e-mails pode identificar e impedir a disseminação de anexos nocivos. Além disso, as organizações devem aconselhar os funcionários a ter extrema cautela ao lidar com anexos de e-mail ou links, especialmente os de remetentes desconhecidos.

Em relação ao abuso do MSBuild na campanha, as organizações podem limitar o uso dessa ferramenta a pessoal autorizado ou sistemas específicos, o que “reduzirá o risco de uso não autorizado por atores de ameaças”, de acordo com o CRIL. De fato, uma APT baseada na Rússia também abusou dessa ferramenta na infame campanha Zerologon vários anos atrás.

Os defensores também devem considerar desativar ou limitar a execução de linguagens de script, como o PowerShell, em estações de trabalho e servidores de usuários, se não forem essenciais para fins legítimos, observaram os pesquisadores.