O grupo de cryptojacking conhecido como Kinsing demonstrou uma capacidade de evoluir e se adaptar continuamente, provando ser uma ameaça persistente ao integrar rapidamente vulnerabilidades recém-divulgadas ao arsenal de exploração e expandir sua botnet.

As descobertas vêm da empresa de segurança em nuvem Aqua, que descreveu o ator de ameaça como orquestrando ativamente campanhas ilícitas de mineração de criptomoedas desde 2019.

Kinsing (também conhecido como H2Miner), um nome dado tanto ao malware quanto ao adversário por trás dele, consistentemente expandiu seu conjunto de ferramentas com novas explorações para inscrever sistemas infectados em uma botnet de mineração de criptomoedas. Foi primeiramente documentado pela TrustedSec em janeiro de 2020.

Nos últimos anos, campanhas envolvendo o malware Golang têm explorado várias falhas em Apache ActiveMQ, Apache Log4j, Apache NiFi, Apache Tomcat, Atlassian Confluence, Citrix, Liferay Portal, Linux, Openfire, Oracle WebLogic Server e SaltStack para invadir sistemas vulneráveis.

Outros métodos também envolveram a exploração de Docker mal configurado, PostgreSQL e instâncias Redis para obter acesso inicial, após o qual os endpoints são mobilizados em uma botnet para mineração de criptomoedas, mas não sem antes desativar serviços de segurança e remover mineiros rivais já instalados nos hosts.

Análises subsequentes da CyberArk em 2021 revelaram semelhanças entre Kinsing e outro malware chamado NSPPS, concluindo que ambas as cepas “representam a mesma família.”

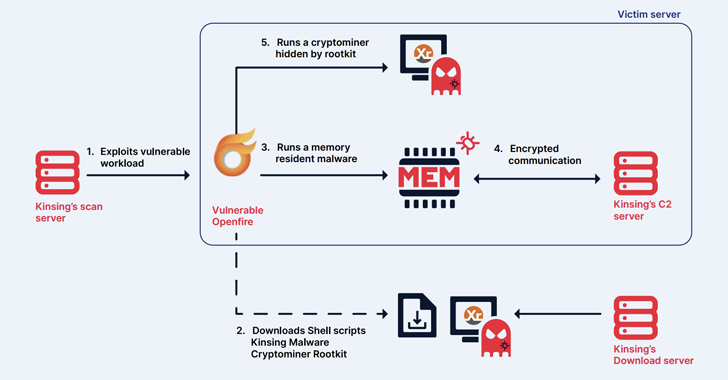

A infraestrutura de ataque do Kinsing se enquadra em três categorias principais: servidores iniciais usados para escanear e explorar vulnerabilidades, servidores de download responsáveis por disponibilizar cargas e scripts e servidores de comando e controle (C2) que mantêm contato com servidores comprometidos.

Os endereços IP usados para os servidores C2 são da Rússia, enquanto aqueles usados para baixar os scripts e binários abrangem países como Luxemburgo, Rússia, Países Baixos e Ucrânia.

“Kinsing tem como alvo diversos sistemas operacionais com diferentes ferramentas,” disse a Aqua. “Por exemplo, o Kinsing costuma usar scripts shell e Bash para explorar servidores Linux.”

“Também vimos que o Kinsing está atacando o Openfire em servidores Windows usando um script do PowerShell. Quando executado no Unix, geralmente busca fazer o download de um binário que é executado em x86 ou ARM.”

Outro aspecto importante das campanhas do ator de ameaça é que 91% das aplicações atacadas são de código aberto, com o grupo visando principalmente aplicações em tempo de execução (67%), bancos de dados (9%) e infraestrutura em nuvem (8%).

Uma extensa análise dos artefatos também revelou três categorias distintas de programas – scripts Tipo I e Tipo II, scripts auxiliares e binários – que agem como carga útil de segunda etapa, incluindo o malware principal do Kinsing e o minerador de criptomoedas para minerar Monero.

O malware, por sua vez, é projetado para monitorar o processo de mineração e compartilhar seu identificador de processo (PID) com o servidor C2, realizar verificações de conectividade e enviar resultados de execução, entre outros.

“O Kinsing visa sistemas Linux e Windows, muitas vezes explorando vulnerabilidades em aplicações web ou configurações incorretas como APIs Docker e Kubernetes para executar criptomineradores,” disse a Aqua. “Para evitar possíveis ameaças como o Kinsing, medidas proativas como endurecer os cargas de trabalho pré-implantação são cruciais.”

A divulgação ocorre à medida que as famílias de malwares de botnet estão encontrando cada vez mais maneiras de ampliar seu alcance e recrutar máquinas em uma rede para realizar atividades maliciosas. Isso é melhor exemplificado pelo P2PInfect, um malware Rust que foi encontrado explorando servidores Redis mal protegidos para distribuir variantes compiladas para arquiteturas MIPS e ARM.