Pesquisadores de cibersegurança lançaram mais luz sobre um cavalo de Troia de acesso remoto (RAT) conhecido como Deuterbear usado pelo grupo de hackers BlackTech, vinculado à China, como parte de uma campanha de espionagem cibernética direcionada à região da Ásia-Pacífico neste ano.

“O Deuterbear, embora semelhante ao Waterbear em muitos aspectos, mostra avanços em capacidades como suporte para plugins de shellcode, evitando handshakes para operação do RAT e usando HTTPS para comunicação C&C”, disseram os pesquisadores da Trend Micro, Pierre Lee e Cyris Tseng em uma nova análise.

“Comparando as duas variantes de malware, o Deuterbear usa um formato de shellcode, possui anti-escaneamento de memória e compartilha uma chave de tráfego com seu downloader, ao contrário do Waterbear.”

O BlackTech, ativo desde pelo menos 2007, também é rastreado pela comunidade mais ampla de cibersegurança sob os nomes Circuit Panda, Earth Hundun, HUAPI, Manga Taurus, Palmerworm, Red Djinn e Temp.Overboard.

Os ataques cibernéticos orquestrados pelo grupo há muito envolvem o uso de um malware chamado Waterbear (também conhecido como DBGPRINT) por quase 15 anos, embora campanhas observadas desde outubro de 2022 também tenham utilizado uma versão atualizada chamada Deuterbear.

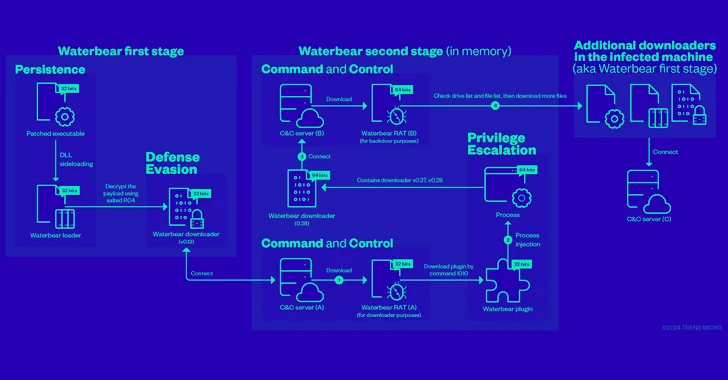

Waterbear é entregue por meio de um executável legítimo corrigido, que aproveita o carregamento lateral de DLL para lançar um loader que então descriptografa e executa um downloader, que posteriormente contata um servidor de comando e controle (C&C) para recuperar o módulo RAT.

Curiosamente, o módulo RAT é baixado duas vezes da infraestrutura controlada pelo invasor, sendo que o primeiro é usado apenas para carregar um plugin Waterbear que avança na comprometimento, lançando uma versão diferente do downloader Waterbear para recuperar o módulo RAT de outro servidor C&C.

Deuterbear é também uma versão mais simplificada de seu antecessor, retendo apenas um subconjunto dos comandos em favor de uma abordagem baseada em plugins para incorporar mais funcionalidades.

“Waterbear passou por uma evolução contínua, eventualmente dando origem ao surgimento de um novo malware, o Deuterbear”, disse a Trend Micro. “Interessantemente, tanto Waterbear quanto Deuterbear continuam a evoluir independentemente, ao invés de um simplesmente substituir o outro.”

A divulgação ocorre enquanto a Proofpoint detalhou uma campanha cibernética “extremamente direcionada” visando organizações nos EUA envolvidas em esforços de inteligência artificial, incluindo academia, indústria privada e governo, para entregar um malware chamado SugarGh0st RAT. A empresa de segurança corporativa está rastreando a atividade emergente sob o nome UNK_SweetSpecter.

“SugarGh0st RAT é um cavalo de Troia de acesso remoto, e é uma variante personalizada do Gh0st RAT, um trojan de mercadoria mais antigo geralmente usado por atores de ameaças de língua chinesa”, disse a empresa. “O SugarGh0st RAT tem sido historicamente usado para direcionar usuários na Ásia Central e Oriental.”

O objetivo final dos ataques não está claro, embora se teorize que possa ser uma tentativa de roubar informações não públicas sobre inteligência artificial generativa (GenAI).

Além disso, o direcionamento de entidades dos EUA coincide com relatos de que o governo dos EUA está procurando restringir o acesso da China a ferramentas de GenAI de empresas como OpenAI, Google DeepMind e Anthropic, oferecendo possíveis motivos.

No início deste ano, o Departamento de Justiça dos EUA também acusou um ex-engenheiro de software do Google de roubar informações proprietárias da empresa e tentar usá-las em duas empresas de tecnologia afiliadas à IA na China, incluindo uma que ele fundou por volta de maio de 2023.

“É possível que, se as entidades chinesas forem restritas de acessar tecnologias que sustentam o desenvolvimento da IA, então os atores cibernéticos alinhados com a China podem direcionar aqueles com acesso a essas informações para promover metas de desenvolvimento da China”, disse a empresa.