Um novo malware que tem como alvo drivers vulneráveis para incapacitar e assim evitar soluções de detecção e resposta de endpoint (EDR) veio à tona, por enquanto sendo utilizado em uma campanha elaborada de criptomineração.

Pesquisadores dos Laboratórios de Segurança Elástica identificaram o que estão chamando de um “conjunto de intrusão” apelidado de “REF4578”, que usa um malware multimodal chamado GhostEngine; eles revelaram em uma postagem de blog publicada hoje. O ataque também demonstra capacidades para estabelecer persistência, além de instalar uma backdoor previamente não documentada, além de executar um criptominer.

“GhostEngine aproveita drivers vulneráveis para terminar e excluir agentes EDR conhecidos que provavelmente interfeririam com o minerador de moedas implantado e bem conhecido”, escreveram os pesquisadores da Elástica Salim Bitam, Samir Bousseaden, Terrance DeJesus e Andrew Pease na postagem. “Esta campanha envolveu uma quantidade incomum de complexidade para garantir tanto a instalação quanto a persistência do minerador XMRig.”

Enquanto isso, uma equipe dos Laboratórios Antiy também observou os ataques, chamando a carga de “Pá de Escavação Oculta” e caracterizando-a como um “trojan minerador” que oferece uma abordagem em duas etapas para desabilitar o EDR e instalar uma backdoor, segundo uma postagem de blog.

Em última análise, o objetivo da campanha descrito por ambos os conjuntos de pesquisadores é derrubar as barreiras de segurança presentes em uma rede corporativa e usá-la para minerar criptomoedas sem que os administradores detectem a ação. O legítimo minerador XMRig utilizado pelos atacantes é usado para minerar Monero.

Nenhuma equipe de segurança delineou quais organizações ou indivíduos são alvos da campanha, nem identificou qual ator de ameaças pode estar por trás dela.

O vetor de ataque GhostEngine

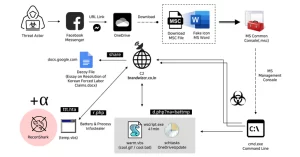

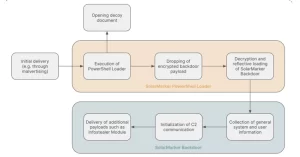

Como descrito pela Elástica, a intrusão inicial de REF4578 ocorre com a execução de um arquivo PE chamado Tiworker.exe que se faz passar pelo arquivo legítimo TiWorker.exe do Windows.

“Este arquivo baixa e executa um script PowerShell que orquestra todo o fluxo de execução da intrusão”, escreveram os pesquisadores. Esse processo baixa ferramentas de ataque, módulos de malware GhostEngine e configurações do servidor de comando e controle do atacante.

O GhostEngine então prossegue para baixar e executar seus vários módulos de ataque na máquina. Suas tarefas também incluem limpar o sistema dos resquícios de infecções anteriores pertencentes à mesma família de malware, mas de campanhas diferentes, e tentar desativar o Windows Defender e limpar vários canais de log de eventos do Windows.

O malware também possui um mecanismo de persistência e um processo para baixar seus módulos no sistema infectado. Esses módulos “podem interferir em ferramentas de segurança, criar uma backdoor e verificar as atualizações de software”, escreveram os pesquisadores.

Mais interessante, os módulos incluem um controlador de agente EDR e um módulo de minerador que termina principalmente quaisquer processos de agentes EDR ativos antes de baixar e instalar um criptominer. É escrito em C++ e possui redundância em suas operações. Também inclui um script PowerShell que funciona como uma backdoor, permitindo a execução remota de comandos no sistema. Os pesquisadores também extrairam o arquivo de configuração do minerador XMRig usado na campanha, “o que foi tremendamente valioso, pois nos permitiu relatar o ID de pagamento Monero e rastrear as estatísticas do trabalhador e da piscina, criptomoeda minerada, IDs de transação e saques”, eles escreveram.

Detectando o GhostEngine

Como os atacantes são conhecidos por lançar ataques que evadem soluções EDR, é importante os defensores identificarem como detectar quando essas barreiras foram violadas.

Em termos do malware GhostEngine, seu primeiro objetivo é incapacitar soluções de segurança de endpoint e desabilitar logs específicos do Windows, como logs de segurança e de sistema, que registram a criação de processos e o registro de serviços.

Dessa forma, os pesquisadores recomendaram que as organizações priorizem a detecção e prevenção dessas ações iniciais para detectar sua presença em uma rede, incluindo: execução suspeita do PowerShell; execução de diretórios incomuns; elevação de privilégios para a integridade do sistema; e implantação de drivers vulneráveis e estabelecimento de serviços de modo kernel associados.

“Assim que os drivers vulneráveis são carregados, as oportunidades de detecção diminuem significativamente, e as organizações devem localizar os endpoints comprometidos que param de transmitir logs para seus SIEM”, escreveram os pesquisadores da Elástica.

Além disso, o tráfego de rede pode gerar e ser identificável se as consultas de registros DNS apontarem para domínios de pool de mineração conhecidos em portas conhecidas, como HTTP (80) e HTTPS (443). Enquanto isso, o Stratum é outro protocolo de rede popular para mineradores, por padrão, pela porta 4444, disseram os pesquisadores.

Regras de detecção e eventos de prevenção de comportamento associados à campanha incluem: downloads suspeitos do PowerShell; controle de serviços invocados via Interpretador de Scripts; criação de tarefa agendada local; execução de processos a partir de um diretor incomum; relação incomum entre pai e filho; limpeza de logs de eventos do Windows; e interferência com o Microsoft Windows Defender, entre outros.