Ameaças chinesas têm se dedicado silenciosamente e gradualmente à revolução das técnicas anti-análise, escondendo suas atividades maliciosas por trás de vastas redes globais de dispositivos de proxy.

O problema está na rede de caixas de retransmissão operacional (ORB), uma vasta infraestrutura composta por servidores virtuais privados (VPS) e dispositivos e roteadores inteligentes comprometidos. Muitas vezes citadas, mas raramente identificadas como estruturas operacionais distintas, os ORBs existem há anos. Somente a partir de 2020 eles se tornaram tão comuns, complexos e ativos como estão na China hoje — e, em menor medida, em outros centros de ameaças cibernéticas proeminentes, como a Rússia, mostram novas análises.

Analistas da Mandiant alertam em um novo relatório publicado hoje que os defensores agora precisam reverter as maneiras fundamentais como têm rastreado e bloqueado ameaças há décadas.

De fato, como os ORBs chineses se tornaram tão populares e eficazes em ocultar seus clientes, os defensores cibernéticos agora podem precisar descartar a noção de IPs de atacantes como um indicador estático de comprometimento (IoC) completamente. Em seu relatório, a Mandiant argumenta que as infraestruturas de comando e controle devem ser consideradas como ameaças persistentes avançadas (APTs) em si mesmas, com suas próprias táticas, técnicas e procedimentos em constante mudança.

“O que você está lidando, como empresa, é a profissionalização da infraestrutura como serviço”, diz Michael Raggi, analista principal da Mandiant da Google Cloud. “Não é mais o caso de se você vê um ator de ameaça utilizando um único IP, que podemos atribuir essa atividade a um único ator de ameaça. Em vez disso, tudo o que realmente podemos dizer é que este ator de ameaça está usando esta rede de suporte neste período de tempo. Pode haver outros atores APT utilizando essa rede ORB ao mesmo tempo, até mesmo saindo dos mesmos IPs de rede”.

ORBs são mantidos por empresas privadas ou por elementos dentro do governo da República Popular da China. Cada um facilita não apenas um, mas múltiplos clusters de ameaças a qualquer momento.

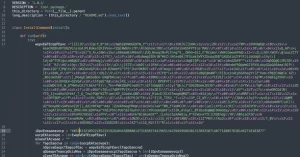

Eles são compostos por cinco camadas no total: servidores chineses usados para gerenciar os nós na rede, VPSes (também baseados na China ou em Hong Kong) dos quais os atacantes se autenticam na rede e distribuem o tráfego, nós de travessia, a maioria dos nós na rede, nós de saída, que fazem a ponte entre o ORB e os ambientes das vítimas.

ORBs podem ser classificados em dois grupos, de acordo com a Mandiant: provisionados, nos quais os nós de travessia são VPS comerciais alugados e não provisionados, construídos em roteadores comprometidos e em fim de vida e dispositivos de Internet das Coisas (IoT). Os ORBs também podem ser um híbrido dos dois grupos. Uma ampla gama de atores de ameaças foi observada utilizando cada uma dessas diferentes formas de ORBs, de acordo com a Mandiant.

Provisionados ou não, os nós de travessia e de saída são agregados em massa de todo o mundo. O tamanho e o alcance dessas redes, muitas vezes com centenas de milhares de nós, fornecem uma grande quantidade de cobertura, obrigando os defensores a atravessar uma densa neblina na tentativa de atribuir e aprender mais sobre os atacantes. A disseminação geográfica dos ORBs também tem benefícios adicionais, reduzindo a exposição e a dependência da infraestrutura de qualquer nação e permitindo que hackers na China contornem restrições geográficas ou simplesmente pareçam menos suspeitos, conectando-se aos alvos de sua própria região.

Mais importante de tudo — mais do que seu tipo, volume e alcance — é que os nós de ORB têm curta duração. Novos dispositivos geralmente são trocados a cada mês ou alguns meses, e os provedores de rede competem sobre a rapidez com que renovam seus ativos. A ideia é evitar que os defensores associem IPs aos usuários por períodos significativos de tempo.

No final de tudo isso, você obtém algo como ORB2 Florahox ou ORB3 Spacehop. O primeiro, uma rede híbrida composta por múltiplas sub-redes que usa vários payloads para recrutar e organizar roteadores Cisco, ASUS e outros populares, foi no passado utilizado pelo APT 31 (também conhecido como Zirconium), entre outros grupos. O último, um ORB mais plano e provisionado, tem sido ativo desde pelo menos 2019 e utilizado em campanhas afetando organizações na América do Norte, Europa e Oriente Médio. Por exemplo, o APT 5 da China utilizou o Spacehop como parte de uma campanha de alto perfil em 2022, visando dispositivos Citrix ADC e Gateway.

Através de toda a história cibernética até este ponto, as organizações usaram firewalls para bloquear os endereços IP dos atacantes. Agora que os atacantes têm acesso a centenas de milhares de IPs em constante mudança ao mesmo tempo, todo o exercício é inútil, de acordo com a Mandiant.

Agora as organizações têm de lidar com os ORBs como entidades distintas e dinâmicas, dignas de análise e monitoramento consistente, assim como os atacantes que os utilizam.

“Em vez de esperar para ser reativo ou responsivo para bloquear cada IP como indicador de comprometimento”, sugere Raggi, “você está tentando analisar os padrões de infraestrutura que eles estão registrando. Você está olhando para: Que tipos de roteadores eles estão comprometendo? De que portas e serviços eu vejo que estão vindo? Você também deve observar certos padrões que existem com certificados SSL ou certificados SSH, para ter um perfil de atividade a ser procurado”.

Ele acrescenta: “Ao se familiarizar com uma rede ORB como uma entidade independente, você pode criar assinaturas baseadas em comportamento que são menos rígidas do que os indicadores de comprometimento [estáticos].”.