O grupo de cryptojacking conhecido como Kinsing demonstrou uma capacidade de evoluir e se adaptar continuamente, provando ser uma ameaça persistente ao integrar rapidamente vulnerabilidades recém-divulgadas ao arsenal de exploração e expandir seu botnet.

As descobertas vêm da firma de segurança em nuvem Aqua, que descreveu o ator de ameaças como orquestrando ativamente campanhas ilícitas de mineração de criptomoedas desde 2019.

Kinsing (também conhecido como H2Miner), um nome dado tanto ao malware quanto ao adversário por trás dele, consistentemente expandiu seu kit de ferramentas com novas explorações para inscrever sistemas infectados em um botnet de mineração de criptomoedas. Foi primeiramente documentado pela TrustedSec em janeiro de 2020.

Nos últimos anos, campanhas envolvendo o malware baseado em Golang têm utilizado várias vulnerabilidades em diversos sistemas para invadir sistemas vulneráveis.

Outros métodos também envolveram a exploração de configurações incorretas no Docker, PostgreSQL e instâncias do Redis para obter acesso inicial, após o que os endpoints são mobilizados em um botnet para mineração de criptomoedas, mas não antes de desabilitar serviços de segurança e remover mineiros rivais já instalados nos hosts.

Análises posteriores realizadas pela CyberArk em 2021 revelaram similaridades entre Kinsing e outro malware chamado NSPPS, concluindo que as duas cepas “representam a mesma família”.

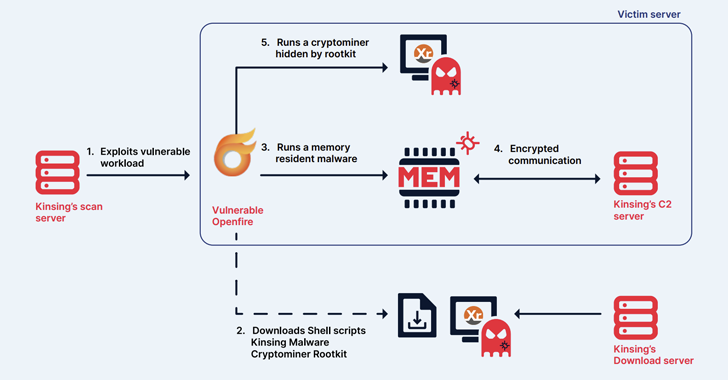

A infraestrutura de ataque do Kinsing se divide em três categorias principais: servidores iniciais usados para escanear e explorar vulnerabilidades, servidores de download responsáveis por preparar payloads e scripts, e servidores de comando e controle (C2) que mantêm contato com servidores comprometidos.

Os endereços IP usados para os servidores C2 apontam para a Rússia, enquanto aqueles usados para baixar os scripts e binários são de países como Luxemburgo, Rússia, Holanda e Ucrânia.

“Kinsing mira em diversos sistemas operacionais com diferentes ferramentas,” disse Aqua. “Por exemplo, Kinsing muitas vezes usa scripts shell e Bash para explorar servidores Linux.”

“Também vimos que o Kinsing está mirando no Openfire em servidores Windows usando um script do PowerShell. Quando executado em Unix, geralmente está tentando baixar um binário que roda em x86 ou ARM.”

Outro aspecto notável das campanhas do grupo de ameaças é que 91% das aplicações alvo são de código aberto, com o grupo mirando principalmente em aplicações em tempo de execução (67%), bancos de dados (9%) e infraestrutura em nuvem (8%).