Pesquisadores de segurança cibernética descobriram que o malware conhecido como BLOODALCHEMY usado em ataques direcionados a organizações governamentais do sul e sudeste da Ásia é na verdade uma versão atualizada do Deed RAT, que se acredita ser um sucessor do ShadowPad.

“A origem do BLOODALCHEMY e do Deed RAT é o ShadowPad e, dada a história do ShadowPad sendo utilizado em numerosas campanhas de APT, é crucial prestar atenção especial à tendência de uso desse malware”, disse a empresa japonesa ITOCHU Cyber & Intelligence.

O BLOODALCHEMY foi primeiro documentado pelos Laboratórios de Segurança Elástica em outubro de 2023 em conexão com uma campanha montada por um conjunto de intrusões que rastreia como REF5961, visando os países membros da Associação das Nações do Sudeste Asiático (ASEAN).

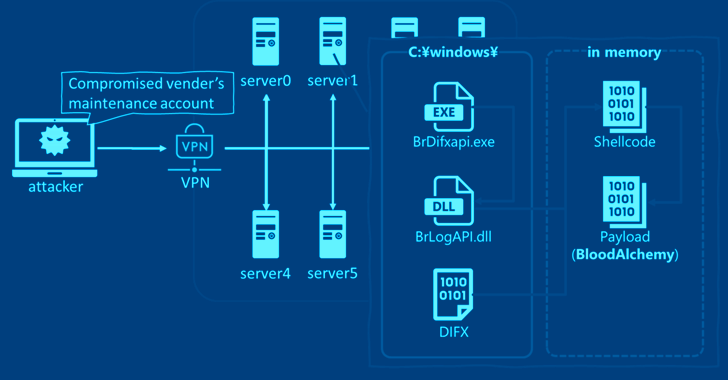

Um backdoor x86 básico escrito em C, é injetado em um processo benigno assinado (“BrDifxapi.exe”) usando uma técnica chamada DLL side-loading, e é capaz de substituir o conjunto de ferramentas, coletar informações do host, carregar cargas adicionais e desinstalar e encerrar a si mesmo.

“Embora não confirmado, a presença de tão poucos comandos eficazes indica que o malware pode ser um sub-recurso de um conjunto de intrusões ou pacote de malware maior, ainda em desenvolvimento, ou um malware extremamente focado para um uso tático específico”, observaram os pesquisadores da Elástica na época.

Cadeias de ataques implantando foram observadas comprometendo uma conta de manutenção em um dispositivo VPN para obter acesso inicial e implantar o BrDifxapi.exe, que é então usado para sideload BrLogAPI.dll, um carregador responsável por executar o shellcode BLOODALCHEMY na memória após extrai-lo de um arquivo chamado DIFX.

O malware emprega o que é chamado de um modo de execução que determina seu comportamento, permitindo efetivamente que ele evite a análise em ambientes de sandbox, estabeleça persistência, estabeleça contato com um servidor remoto e controle o host infectado por meio dos comandos implementados do backdoor.

A análise da ITOCHU sobre o BLOODALCHEMY também identificou semelhanças de código com o Deed RAT, um malware multifacetado exclusivamente usado por um ator ameaçador conhecido como Space Pirates e é visto como a próxima iteração do ShadowPad, que por si só é uma evolução do PlugX.

“O primeiro ponto notavelmente semelhante são as estruturas de dados únicas do cabeçalho da carga em ambos o BLOODALCHEMY e o Deed RAT”, disse a empresa. “Algumas similaridades foram encontradas no processo de carregamento do shellcode e no arquivo DLL usado para ler o shellcode também.”

Vale ressaltar que tanto o PlugX (Korplug) quanto o ShadowPad (também conhecido como PoisonPlug) foram amplamente utilizados por grupos de hackers com nexos na China ao longo dos anos.

Vazamentos mais cedo este ano de um contratante estatal chinês chamado I-Soon revelaram que essas sobreposições de táticas e ferramentas entre grupos de hackers chineses decorrem do fato de que essas entidades de hacking para contratar suportam múltiplas campanhas com ferramentas similares, dando credibilidade à presença de “quarteis-mestres digitais” que supervisionam um pool centralizado de ferramentas e técnicas.

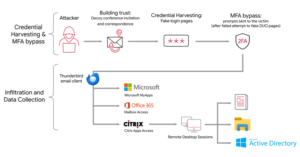

A divulgação ocorre à medida que um ator ameaçador vinculado à China conhecido como Sharp Dragon (anteriormente Sharp Panda) expandiu seu alvo para incluir organizações governamentais na África e no Caribe como parte de uma campanha contínua de espionagem cibernética.

Se achou este artigo interessante, nos siga no Twitter e LinkedIn para ler mais conteúdos exclusivos que postamos.