A empresa taiwanesa QNAP lançou correções para um conjunto de falhas de média gravidade que afetam o QTS e QuTS hero, algumas das quais podem ser exploradas para executar código em seus dispositivos de armazenamento conectados em rede (NAS).

As questões, que impactam o QTS 5.1.x e o QuTS hero h5.1.x, estão listadas abaixo:

– CVE-2024-21902 – Uma vulnerabilidade de atribuição de permissão incorreta para recursos críticos que poderia permitir que usuários autenticados lessem ou modificassem o recurso através de uma rede

– CVE-2024-27127 – Uma vulnerabilidade de dupla liberação que poderia permitir que usuários autenticados executassem código arbitrário através de uma rede

– CVE-2024-27128, CVE-2024-27129 e CVE-2024-27130 – Um conjunto de vulnerabilidades de estouro de buffer que poderiam permitir que usuários autenticados executassem código arbitrário através de uma rede

Todas as falhas, que exigem uma conta válida nos dispositivos NAS, foram corrigidas na compilação QTS 5.1.7.2770 de 20240520 e QuTS hero h5.1.7.2770 de 20240520. Aliz Hammond, da watchTowr Labs, foi creditado por descobrir e relatar as falhas em 3 de janeiro de 2024.

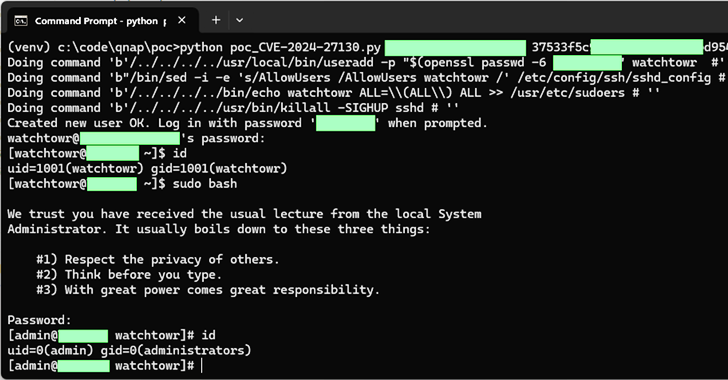

“A vulnerabilidade CVE-2024-27130, que foi relatada sob o ID WT-2023-0054 da WatchTowr, é causada pelo uso inseguro da função ‘strcpy’ na função No_Support_ACL, que é utilizada pela solicitação get_file_size no script share.cgi,” disse a QNAP.

“Também foi observado que todas as versões QTS 4.x e 5.x possuem Randomização de Layout de Espaço de Endereços (ASLR) ativada, tornando difícil para um invasor explorar a vulnerabilidade.”

As correções chegaram quatro dias depois que a empresa de cibersegurança sediada em Cingapura divulgou detalhes sobre um total de 15 vulnerabilidades, incluindo quatro bugs separados que poderiam ser usados para ignorar a autenticação e executar código arbitrário.

As vulnerabilidades – rastreadas de CVE-2023-50361 a CVE-2023-50364 – foram resolvidas pela QNAP em 25 de abril de 2024, após a divulgação em dezembro de 2023. A empresa ainda não lançou correções para o CVE-2024-27131, que foi descrito pela watchTowr como um caso de “Falsificação de log via x-forwarded-for que permite que os usuários façam com que os downloads sejam registrados como solicitados a partir de uma localização de origem arbitrária.”

A QNAP afirmou que o CVE-2024-27131 não é uma vulnerabilidade real, mas sim uma escolha de design que requer uma alteração nas especificações de interface do usuário dentro do QuLog Center. Isso deverá ser remediado no QTS 5.2.0.

Detalhes sobre outras quatro vulnerabilidades relatadas pela watchTowr estão atualmente retidos, com três delas sob revisão. O quarto problema recebeu um ID CVE e será corrigido na próxima versão.