Pesquisadores de segurança cibernética jogaram mais luz sobre um trojan de acesso remoto (RAT) conhecido como Deuterbear utilizado pelo grupo de hackers BlackTech, ligado à China, como parte de uma campanha de espionagem cibernética direcionada à região da Ásia-Pacífico este ano.

“Deuterbear, embora semelhante ao Waterbear de muitas maneiras, mostra avanços em capacidades como incluir suporte para plugins de shellcode, evitar handshakes para operação do RAT e usar HTTPS para comunicação C&C,” disseram os pesquisadores da Trend Micro Pierre Lee e Cyris Tseng em uma nova análise.

“Comparando as duas variantes de malware, o Deuterbear usa um formato de shellcode, possui anti-scanning de memória e compartilha uma chave de tráfego com seu downloader, ao contrário do Waterbear.”

O BlackTech, ativo desde pelo menos 2007, também é rastreado pela comunidade mais ampla de segurança cibernética sob os nomes Circuit Panda, Earth Hundun, HUAPI, Manga Taurus, Palmerworm, Red Djinn e Temp.Overboard.

Ataques cibernéticos orquestrados pelo grupo envolveram há muito tempo a implantação de um malware chamado Waterbear (também conhecido como DBGPRINT) durante quase 15 anos, embora as campanhas observadas desde outubro de 2022 também tenham utilizado uma versão atualizada chamada Deuterbear.

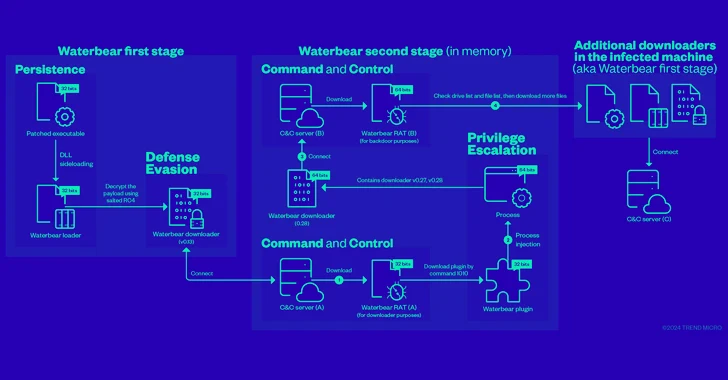

Waterbear é entregue por meio de um executável legítimo corrigido, que aproveita a carga lateral DLL para lançar um carregador que então descriptografa e executa um downloader, que subsequentemente entra em contato com um servidor de comando e controle (C&C) para recuperar o módulo RAT.

Interessantemente, o módulo RAT é buscado duas vezes na infraestrutura controlada pelo atacante, a primeira das quais é usada apenas para carregar um plugin do Waterbear que aprofunda a comprometimento ao lançar uma versão diferente do downloader do Waterbear para recuperar o módulo RAT de outro servidor C&C.

De forma diferente, o primeiro Waterbear RAT serve como um downloader de plugin, enquanto o segundo Waterbear RAT funciona como um backdoor, coletando informações sensíveis do host comprometido por meio de um conjunto de 60 comandos.

O caminho de infecção para Deuterbear é bastante semelhante ao do Waterbear, pois também implementa duas etapas para instalar o componente de backdoor RAT, mas também faz algumas alterações.

A primeira etapa, neste caso, emprega o carregador para lançar um downloader, que se conecta ao servidor C&C para buscar o Deuterbear RAT, um intermediário que serve para estabelecer persistência por meio de um carregador de segunda etapa por meio da carga lateral de DLL.

Este carregador é o responsável por executar um downloader, que mais uma vez faz o download do Deuterbear RAT de um servidor C&C para roubo de informações.

“Na maioria dos sistemas infectados, apenas o Deuterbear de segunda etapa está disponível,” disseram os pesquisadores. “Todos os componentes do Deuterbear de primeira etapa são totalmente removidos depois que a ‘instalação de persistência’ é concluída.”

Essa estratégia efetivamente protege suas trilhas e evita que o malware seja facilmente analisado por pesquisadores de ameaças, particularmente em ambientes simulados em vez de sistemas de vítimas reais.

O Deuterbear RAT também é uma versão mais simplificada de seu antecessor, mantendo apenas um subconjunto dos comandos em prol de uma abordagem baseada em plugins para incorporar mais funcionalidades.

“O Waterbear passou por uma evolução contínua, dando origem eventualmente ao surgimento de um novo malware, o Deuterbear,” disse a Trend Micro. “Curiosamente, tanto o Waterbear quanto o Deuterbear continuam evoluindo de forma independente, ao invés de um simplesmente substituir o outro.”