Pesquisadores de segurança divulgaram quase uma dúzia de falhas de segurança que afetam a família de produtos de ultrassom Vivid da GE HealthCare e que poderiam ser exploradas por atores maliciosos para manipular dados de pacientes e até instalar ransomware em determinadas circunstâncias.

Os problemas de segurança afetam o sistema de ultrassom Vivid T9 e sua aplicação web Common Service Desktop pré-instalada, exposta na interface localhost do dispositivo e que permite aos usuários realizar ações administrativas.

Eles também afetam outro programa chamado EchoPAC, instalado no workstation do médico com Windows para ajudá-los a acessar imagens de ultrassom multidimensionais de eco, vascular e abdominal.

Dito isso, a exploração bem-sucedida das falhas requer que um agente de ameaças tenha acesso ao ambiente hospitalar e interaja fisicamente com o dispositivo, depois do qual elas podem ser exploradas para obter execução de código arbitrário com privilégios administrativos.

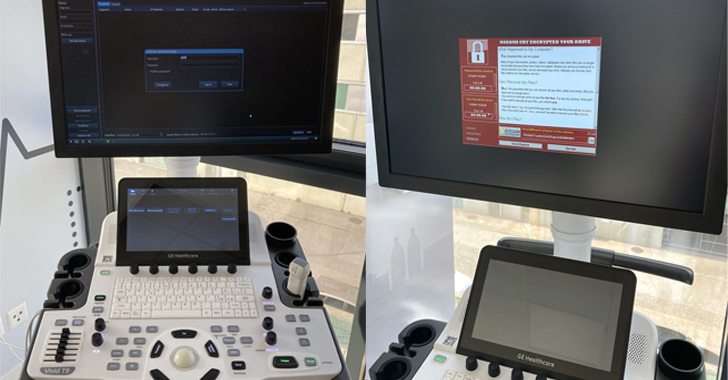

Em um cenário de ataque hipotético, um agente malicioso poderia bloquear os sistemas Vivid T9, implantando um payload de ransomware e até mesmo exfiltrar ou manipular dados de pacientes.

A mais severa das vulnerabilidades é a CVE-2024-27107 (pontuação CVSS: 9.6), que diz respeito ao uso de credenciais codificadas. Outras deficiências identificadas relacionam-se à injeção de comandos (CVE-2024-1628), execução com privilégios desnecessários (CVE-2024-27110 e CVE-2020-6977), travessia de caminho (CVE-2024-1630 e CVE-2024-1629) e falha no mecanismo de proteção (CVE-2020-6977).

A cadeia de exploração elaborada pela Nozomi Networks aproveita a CVE-2020-6977 para obter acesso local ao dispositivo e, em seguida, a CVE-2024-1628 para atingir a execução de código.

“Porém, para acelerar o processo, […] um atacante também pode abusar da porta USB exposta e conectar uma unidade flash maliciosa que, emulando o teclado e o mouse, realiza automaticamente todas as etapas necessárias a uma velocidade superior à humana,” afirmou a empresa.

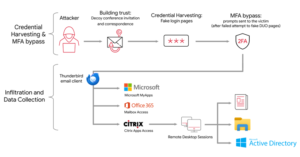

Alternativamente, um adversário poderia obter acesso à rede interna de um hospital utilizando credenciais VPN roubadas obtidas por outros meios (por exemplo, phishing ou vazamento de dados), procurar por instalações vulneráveis do EchoPAC e, em seguida, explorar a CVE-2024-27107 para obter acesso irrestrito ao banco de dados do paciente, comprometendo efetivamente sua confidencialidade, integridade e disponibilidade.