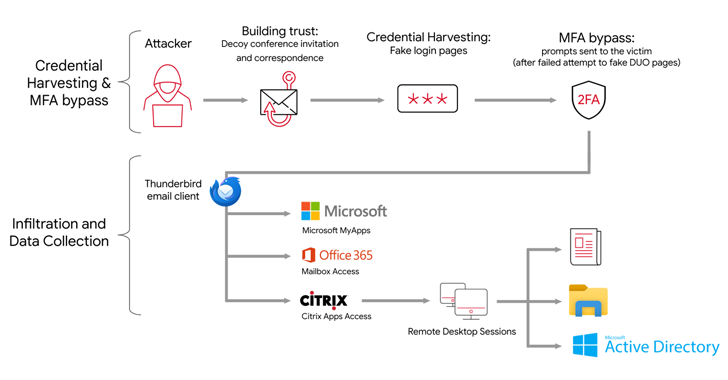

O grupo hacker apoiado pelo estado iraniano chamado APT42 está usando esquemas aprimorados de engenharia social para infiltrar redes-alvo e ambientes em nuvem. Os alvos do ataque incluem ONGs ocidentais e do Oriente Médio, organizações de mídia, academia, serviços jurídicos e ativistas, conforme relatado pela subsidiária do Google Cloud, Mandiant. A APT42 foi observada se passando por jornalistas e organizadores de eventos para ganhar a confiança de suas vítimas por meio de correspondência constante e para entregar convites para conferências ou documentos legítimos. Esses esquemas de engenharia social permitiram à APT42 colher credenciais e usá-las para obter acesso inicial a ambientes em nuvem. Posteriormente, o ator de ameaça extraiu dados de interesse estratégico para o Irã, enquanto se baseava em recursos integrados e ferramentas de código aberto para evitar a detecção. A APT42, também conhecida como Damselfly e UNC788, é um grupo de espionagem cibernética patrocinado pelo estado iraniano. A principal atividade do grupo é realizar operações de coleta de informações e vigilância contra indivíduos e organizações de interesse estratégico para o governo iraniano. Este grupo é avaliado como um subconjunto de outro grupo de ameaças conhecido como APT35, que também é conhecido por diversos nomes. Ambos os grupos estão afiliados ao Corpo de Guardiões da Revolução Islâmica do Irã, mas operam com diferentes objetivos. Enquanto o grupo Charming Kitten foca em operações de malware intensivas a longo prazo visando organizações e empresas nos EUA e no Oriente Médio para roubar dados, a APT42, por outro lado, se concentra em indivíduos e organizações específicas que o regime tem como alvo para questões de política interna, política externa e estabilidade do regime. Ataques realizados pelo grupo envolvem amplas operações de coleta de credenciais para reunir credenciais da Microsoft, Yahoo e Google via e-mails de spear-phishing contendo links maliciosos para documentos que direcionam os destinatários para uma página de login falsa. Estes ataques de phishing são complementados por atividades de exfiltração de dados visando a infraestrutura de nuvem pública das vítimas para obter documentos de interesse para o Irã, mas somente após ganhar sua confiança. As operações começam com esquemas aprimorados de engenharia social para obter acesso inicial às redes das vítimas, geralmente envolvendo correspondência de construção de confiança com a vítima. A APT42 também utiliza duas portas dos fundos personalizadas que servem como um ponto de salto para implantar malware adicional ou executar comandos manualmente no dispositivo: NICECURL (também conhecido como BASICSTAR) e TAMECAT. A APT42 permaneceu relativamente focada na coleta de inteligência e no direcionamento de uma vitimologia semelhante, apesar da guerra entre Israel e Hamas que levou outros atores do Irã a adaptar-se realizando atividades disruptivas, destrutivas e de hack-and-leak. Os métodos utilizados pela APT42 deixam uma pegada mínima e podem dificultar a detecção e mitigação de suas atividades para defensores de rede.