A transição para a nuvem, a má higiene das senhas e a evolução nas tecnologias de páginas da web têm possibilitado o aumento dos ataques de phishing. No entanto, apesar dos esforços sinceros dos stakeholders de segurança para mitigá-los – por meio da proteção de e-mail, regras de firewall e educação dos funcionários – os ataques de phishing ainda são um vetor de ataque muito arriscado.

Um novo relatório da LayerX explora o estado dos ataques de phishing hoje e analisa as proteções que as organizações têm para se proteger contra eles. Este relatório, “O Lado Sombrio da Proteção Contra Phishing: Você Está Tão Protegido Quanto Deveria Estar?” (Baixe aqui), pode ser utilizado por profissionais de segurança e TI em organizações em seus esforços de segurança. Eles podem usá-lo para identificar pontos cegos de segurança internos que possuem e identificar controles e práticas que podem ajudá-los a obter visibilidade sobre esses pontos cegos.

Entendendo a Ameaça: Estatísticas de Phishing

O phishing está em ascensão. Com base em diversas fontes, o relatório descreve a magnitude do problema:

– Aumento de 61% nos ataques de phishing em empresas

– 83% das organizações foram alvo de um ataque bem-sucedido de phishing

– Aumento de mais de 1100% nos URLs de phishing hospedados em plataformas legítimas de SaaS

Uma Quebra nos Ataques de Phishing: Onde está o Ponto Cego na Proteção?

Por que essas estatísticas estão tão altas? O relatório detalha as três principais maneiras pelas quais os atacantes são capazes de explorar sistemas por meio de phishing:

– Entrega de e-mail: Enviar com sucesso e-mails maliciosamente elaborados para a caixa de entrada da vítima ou por meio de mídias sociais, mensagens SMS e outras ferramentas de produtividade.

– Engenharia Social: Atrair o usuário para clicar no link malicioso.

– Acesso à Web e Roubo de Credenciais: Fazer com que o usuário acesse a página da web maliciosa e insira suas credenciais. É aqui que reside o ponto cego de proteção.

As Três Alternativas para se Proteger contra o Acesso à Página de Phishing

Como profissional de segurança, você também precisa de soluções para os problemas. O relatório fornece três caminhos a seguir para se proteger contra ataques de páginas de phishing:

1. Análise de Reputação da Página: Analisar a URL da página-alvo utilizando feeds de inteligência de ameaças e calcular sua pontuação. A lacuna: esses feeds não são tecnologicamente capazes de cobrir todas as ameaças e riscos.

2. Emulação do Navegador: Qualquer página da web suspeita é executada em um ambiente virtual para revelar quaisquer recursos de phishing ou maliciosos que ela contenha. A lacuna: não pode ser aplicada em larga escala, pois é intensiva em recursos e cria latência.

3. Inspeção Profunda da Sessão do Navegador: Analisar cada sessão de navegação a partir do navegador e inspecionar a montagem gradual da página da web para detectar comportamentos de phishing, desencadeando a terminação da sessão ou a desabilitação do componente de phishing.

Essa solução protege a organização no ponto crítico onde o objetivo do ataque ocorre: o próprio navegador. Portanto, ela tem sucesso onde outras soluções falham: se uma solução de proteção de e-mail falha em sinalizar um determinado e-mail como malicioso e o passa para a caixa de entrada dos funcionários e se o funcionário falha em evitar clicar no link no e-mail, a plataforma de segurança do navegador ainda estará lá para bloquear o ataque.

Aprofundando: Plataforma de Segurança do Navegador e Inspeção Profunda da Sessão

A principal conclusão do relatório é que os especialistas em TI e segurança devem avaliar uma plataforma de segurança do navegador como parte de sua pilha de proteção contra phishing. Uma plataforma de segurança do navegador detecta páginas de phishing e neutraliza suas capacidades de roubo de senhas ou encerra a sessão. Ela inspeciona profundamente os eventos de navegação e fornece visibilidade em tempo real, monitoramento e capacidades de aplicação de políticas.

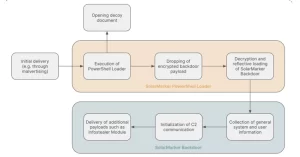

Aqui está como funciona:

– O navegador recebe o código da página da web.

– O navegador começa a executar a página.

– A plataforma de segurança do navegador monitora a página e utiliza ML para detectar componentes de phishing.

– A plataforma de segurança do navegador desabilita os ataques de phishing da página.

Para acessar o relatório completo clique aqui.