O grupo de ameaças vinculado à China conhecido como Sharp Panda ampliou seus alvos para incluir organizações governamentais na África e no Caribe como parte de uma campanha contínua de espionagem cibernética.

“A campanha adota o Cobalt Strike Beacon como payload, permitindo funcionalidades de backdoor como comunicação C2 e execução de comandos, minimizando a exposição de suas ferramentas personalizadas”, afirmou o Check Point em um relatório compartilhado com The Hacker News. “Essa abordagem refinada sugere uma compreensão mais profunda de seus alvos.”

A empresa israelense de cibersegurança está rastreando a atividade sob um novo nome, Sharp Dragon, descrevendo o adversário como cuidadoso em seus alvos, ao mesmo tempo em que amplia seus esforços de reconhecimento.

O adversário veio à tona em junho de 2021, quando foi detectado mirando um governo do sudeste asiático para implantar um backdoor em sistemas Windows chamado VictoryDLL.

Ataques subsequentes realizados pelo Sharp Dragon têm como alvo entidades governamentais de destaque no sudeste asiático para entregar o framework de malware modular Soul, que é usado para receber componentes adicionais de um servidor controlado pelo ator para facilitar a coleta de informações.

Evidências sugerem que o backdoor Soul está em desenvolvimento desde outubro de 2017, adotando características do Gh0st RAT – malware comumente associado a uma gama diversificada de atores de ameaças chineses – e de outras ferramentas disponíveis publicamente.

Outro conjunto de ataques atribuído ao grupo de ameaças tem visado altos funcionários governamentais de nações do G20, indicando um foco contínuo em órgãos governamentais para a coleta de informações.

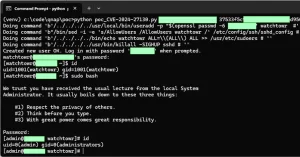

A exploração de falhas de segurança de um dia para infiltrar a infraestrutura para uso posterior como servidores de comando e controle (C2) é fundamental para as operações da Sharp Panda. Um aspecto notável é o uso do framework legítimo de simulação de adversários Cobalt Strike em vez de backdoors personalizados.

Além disso, o mais recente conjunto de ataques direcionados a governos na África e no Caribe demonstra uma expansão de seus objetivos de ataque originais, com o modus operandi envolvendo a utilização de contas de e-mail de alto perfil comprometidas no sudeste asiático para enviar e-mails de phishing a novos alvos nas duas regiões.

Essas mensagens contêm anexos maliciosos que aproveitam o formatador de texto rico Royal Road (RTF) para baixar um downloader chamado 5.t, responsável por conduzir o reconhecimento e lançar o Cobalt Strike Beacon, permitindo que os atacantes coletem informações sobre o ambiente do alvo.

O uso do Cobalt Strike como backdoor não apenas minimiza a exposição de ferramentas personalizadas, mas também sugere uma “abordagem refinada para avaliação de alvos”, acrescentou o Check Point.

Como um sinal de que o grupo de ameaças está continuamente refinando suas táticas, sequências recentes de ataques foram observadas usando executáveis disfarçados como documentos para iniciar a infecção, em vez de depender de um documento do Word que utiliza um modelo remoto para baixar um arquivo RTF armado com Royal Road.

“A expansão estratégica do Sharp Dragon para a África e o Caribe sinaliza um esforço mais amplo dos atores cibernéticos chineses para aprimorar sua presença e influência nessas regiões.”

As descobertas vêm no mesmo dia em que a Palo Alto Networks descobriu detalhes de uma campanha codinome Operation Diplomatic Specter que tem visado missões diplomáticas e governos no Oriente Médio, África e Ásia desde pelo menos o final de 2022. Os ataques foram vinculados a um grupo de ameaças chinês rotulado como TGR-STA-0043 (anteriormente CL-STA-0043).

As intrusões estratégicas sustentadas por atores de ameaças chineses na África contra setores industriais-chave, como provedores de serviços de telecomunicações, instituições financeiras e órgãos governamentais, estão alinhadas com a agenda tecnológica do país na região, ligando-se ao Projeto Cinturão e Rota Digital anunciado em 2015.

“Esses ataques estão em total sintonia com a ampla agenda de poder brando e tecnológica da China na região, focando em áreas críticas como o setor de telecomunicações, instituições financeiras e órgãos governamentais”, observou anteriormente o pesquisador de segurança da SentinelOne, Tom Hegel, em setembro de 2023.

O desenvolvimento também segue um relatório da Mandiant, subsidiária da Google, que destacou o uso pela China de redes de proxy conhecidas como ORBs para obscurecer suas origens ao realizar operações de espionagem e obter taxas de sucesso mais altas ao obter e manter acesso a redes de alto valor.

“A construção de redes de dispositivos comprometidos permite que os administradores de redes ORB aumentem facilmente o tamanho de sua rede ORB com pouco esforço e criem uma rede de malha em constante evolução que pode ser usada para ocultar operações de espionagem,” disse o pesquisador da Mandiant, Michael Raggi.

Essas malhas de proxy consistem em servidores privados virtuais (VPSes) alugados comercialmente – ou seja, provisionados – ou roteadores no final de vida útil e dispositivos de Internet das Coisas (IoTs) comprometidos de todo o mundo – ou seja, não provisionados – ou uma combinação de ambos, tornando a atribuição muito mais desafiadora e permitindo que adversários alvejem entidades a partir de dispositivos que estão em estreita proximidade geográfica.

Uma dessas redes, ORB3 (também conhecida como SPACEHOP), tem sido usada por múltiplos atores de ameaças chineses, incluindo APT5 e APT15, enquanto outra rede chamada FLORAHOX – que compreende dispositivos recrutados pelo implante de roteador FLOWERWATER – foi usada pela APT31.

“O uso de redes ORB para proxy de tráfego em uma rede comprometida não é uma tática nova, nem é exclusivo de atores cibernéticos chineses,” disse Raggi. “Acompanhamos o ciberespionagem de atores chineses usando essas táticas como parte de uma evolução mais ampla em direção a operações mais propositadas, sigilosas e eficazes.”