Cloudflare afirmou na quinta-feira que tomou medidas para interromper uma campanha de phishing de um mês orquestrada por um ator de ameaças alinhado à Rússia chamado FlyingYeti, visando a Ucrânia.

“A campanha FlyingYeti capitalizou a ansiedade sobre a potencial perda de acesso a habitação e serviços públicos, atraindo alvos para abrir arquivos maliciosos por meio de iscas temáticas de dívidas”, disse a equipe de inteligência de ameaças da Cloudflare, Cloudforce One, em um novo relatório publicado hoje.

“Se abertos, os arquivos resultariam na infecção com o malware PowerShell conhecido como COOKBOX, permitindo que o FlyingYeti apoie objetivos subsequentes, como instalação de cargas adicionais e controle sobre o sistema da vítima.”

FlyingYeti é a denominação usada pela empresa de infraestrutura web para rastrear um cluster de atividades que a equipe de prontidão de emergência cibernética da Ucrânia (CERT-UA) está monitorando sob o nome de código UAC-0149.

Ataques anteriores divulgados pela agência de segurança cibernética envolveram o uso de anexos maliciosos enviados via aplicativo de mensagens instantâneas Signal para entregar COOKBOX, um malware baseado em PowerShell capaz de carregar e executar cmdlets.

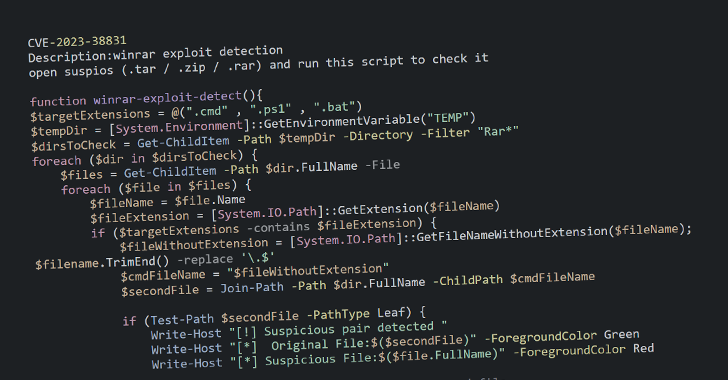

A mais recente campanha detectada pela Cloudforce One em meados de abril de 2024 envolve o uso de Cloudflare Workers e GitHub, ao lado da exploração de uma vulnerabilidade do WinRAR rastreada como CVE-2023-38831.

A empresa descreveu o ator de ameaças como focado principalmente em direcionar entidades militares ucranianas, acrescentando que eles utilizam DNS dinâmico (DDNS) para sua infraestrutura e aproveitam plataformas baseadas em nuvem para hospedar conteúdo malicioso e para fins de comando e controle (C2).

As mensagens de e-mail têm sido observadas empregando iscas relacionadas a reestruturação de dívidas e pagamentos para atrair destinatários a clicar em uma página do GitHub agora removida (komunalka.github[.]io) que se faz passar pelo site Kyiv Komunalka e instrui-los a baixar um arquivo do Microsoft Word (“Рахунок.docx”).

Mas na realidade, clicar no botão de download na página resulta na recuperação de um arquivo de arquivo RAR (“Заборгованість по ЖКП.rar”), mas somente após avaliar a solicitação HTTP a um Cloudflare Worker. O arquivo RAR, uma vez iniciado, utiliza a CVE-2023-38831 para executar o malware COOKBOX.

“O malware é projetado para persistir em um host, servindo como uma base no dispositivo infectado. Uma vez instalado, essa variante de COOKBOX fará solicitações ao domínio DDNS postdock[.]serveftp[.]com para C2, aguardando cmdlets do PowerShell que o malware executará posteriormente”, disse a Cloudflare.

O desenvolvimento ocorre conforme o CERT-UA alertou sobre um aumento nos ataques de phishing de um grupo financeiramente motivado conhecido como UAC-0006 que são projetados para distribuir o malware SmokeLoader, que é então usado para implantar malware adicional como o TALESHOT.