A empresa taiwanesa QNAP lançou correções para um conjunto de falhas de média gravidade que afetam o QTS e QuTS hero, algumas das quais poderiam ser exploradas para executar código em seus dispositivos de armazenamento conectados à rede (NAS).

As questões, que impactam o QTS 5.1.x e QuTS hero h5.1.x, são listadas abaixo –

– CVE-2024-21902 – Uma vulnerabilidade de atribuição de permissão incorreta para recursos críticos que poderia permitir que usuários autenticados lessem ou modificassem o recurso através de uma rede

– CVE-2024-27127 – Uma vulnerabilidade de dupla liberação que poderia permitir que usuários autenticados executem código arbitrário por meio de uma rede

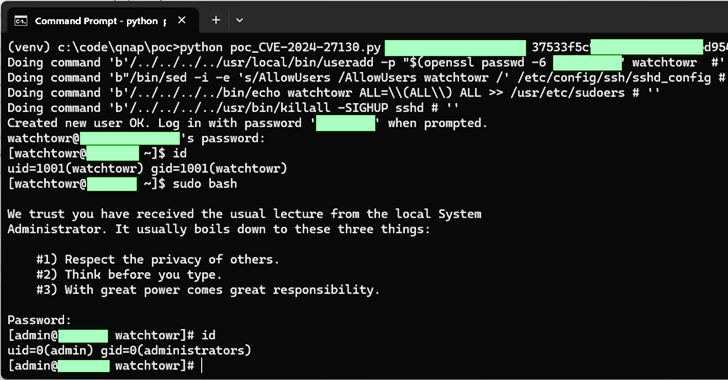

– CVE-2024-27128, CVE-2024-27129 e CVE-2024-27130 – Um conjunto de vulnerabilidades de estouro de buffer que poderiam permitir que usuários autenticados executem código arbitrário por meio de uma rede

Todas as falhas, que exigem uma conta válida nos dispositivos NAS, foram corrigidas na versão QTS 5.1.7.2770 build 20240520 e QuTS hero h5.1.7.2770 build 20240520. Aliz Hammond, da WatchTowr Labs, foi creditado por descobrir e relatar as falhas em 3 de janeiro de 2024.

” A vulnerabilidade CVE-2024-27130, que foi relatada sob a ID do WatchTowr WT-2023-0054, é causada pelo uso inseguro da função ‘strcpy’ na função No_Support_ACL, que é utilizada pela solicitação get_file_size no script share.cgi,” disse a QNAP.

“Esse script é usado ao compartilhar mídia com usuários externos. Para explorar essa vulnerabilidade, um invasor precisa de um parâmetro ‘ssid’ válido, que é gerado quando um usuário NAS compartilha um arquivo de seu dispositivo QNAP.”

A empresa também ressaltou que todas as versões QTS 4.x e 5.x têm o Randomização de Layout de Espaço de Endereço (ASLR) ativado, tornando difícil para um invasor explorar a vulnerabilidade.

As correções chegaram quatro dias após a empresa de cibersegurança com sede em Cingapura divulgar detalhes sobre um total de 15 vulnerabilidades, incluindo quatro bugs separados que poderiam ser usados para burlar a autenticação e executar código arbitrário.

As vulnerabilidades – rastreadas de CVE-2023-50361 a CVE-2023-50364 – foram resolvidas pela QNAP em 25 de abril de 2024, após a divulgação em dezembro de 2023.

Vale ressaltar que a empresa ainda não lançou correções para CVE-2024-27131, que a WatchTowr descreve como um caso de “Falsificação de Log via x-forwarded-for [que] permite que usuários façam com que os downloads sejam registrados como solicitados a partir de um local de origem arbitrário.”

A QNAP disse que CVE-2024-27131 não é uma vulnerabilidade real, mas sim uma escolha de design que requer uma alteração nas especificações de UI dentro do QuLog Center. Isso deve ser corrigido no QTS 5.2.0.

Detalhes sobre outras quatro vulnerabilidades relatadas pela WatchTowr estão atualmente retidos, com três delas em processo de revisão. O quarto problema foi atribuído a uma ID CVE e será corrigido na próxima versão.

WatchTowr disse que foi obrigado a tornar as falhas públicas na semana passada após a QNAP não resolvê-las dentro do período de divulgação público de 90 dias estipulado e que foi generoso ao oferecer à empresa “múltiplas extensões” para corrigi-las.

Em resposta, a QNAP disse que lamentava os problemas de coordenação, afirmando que está comprometida em lançar correções para falhas de alta ou crítica gravidade dentro de 45 dias. Correções para vulnerabilidades de média gravidade serão lançadas dentro de 90 dias.

“Pedimos desculpas por qualquer inconveniente que isso possa ter causado e estamos comprometidos em aprimorar continuamente nossas medidas de segurança,” acrescentou. “Nosso objetivo é trabalhar em estreita colaboração com pesquisadores do mundo todo para garantir a mais alta qualidade de segurança para nossos produtos.”

Com vulnerabilidades nos dispositivos NAS da QNAP já exploradas no passado por atacantes de ransomware, é recomendável que os usuários atualizem para as versões mais recentes do QTS e QuTS hero o mais rápido possível para mitigar ameaças potenciais.