Os responsáveis por distribuir o malware de roubo de informações SolarMarker estabeleceram uma infraestrutura em camadas para dificultar os esforços de repressão da polícia, de acordo com novas descobertas da Recorded Future.

O núcleo das operações do SolarMarker é sua infraestrutura em camadas, que consiste em pelo menos dois clusters: um primário para operações ativas e um secundário provavelmente utilizado para testar novas estratégias ou direcionar regiões ou indústrias específicas, conforme afirmou a empresa em um relatório publicado na semana passada.

Conhecido por diversos nomes, como Deimos, Jupyter Infostealer, Polazert e Yellow Cockatoo, o SolarMarker é uma ameaça sofisticada que tem evoluído continuamente desde setembro de 2020. Ele possui a capacidade de roubar dados de vários navegadores da web e carteiras de criptomoedas, além de direcionar configurações de VPN e RDP.

Entre os setores mais visados estão educação, governo, saúde, hospitalidade e pequenas e médias empresas, de acordo com dados coletados desde setembro de 2023. Isso inclui universidades proeminentes, departamentos governamentais, redes globais de hotéis e provedores de saúde, com a maioria das vítimas localizadas nos EUA.

Ao longo dos anos, os autores do malware têm concentrado seus esforços de desenvolvimento em torná-lo mais furtivo por meio de mudanças nos payloads, uso de certificados Authenticode válidos, novas alterações no Registro do Windows e a capacidade de executá-lo diretamente da memória em vez do disco.

As vias de infecção geralmente envolvem a hospedagem do SolarMarker em sites falsos de download que anunciam softwares populares, acessíveis inadvertidamente por uma vítima ou devido a envenenamento de mecanismos de busca, ou através de um link em um e-mail malicioso.

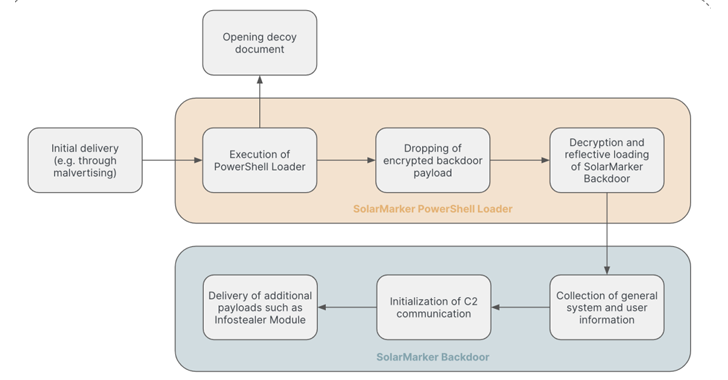

Os carregadores iniciais assumem a forma de arquivos executáveis (EXE) e arquivos de instalador de software da Microsoft (MSI) que, quando lançados, levam à implantação de um backdoor baseado em .NET que é responsável por baixar cargas adicionais para facilitar o roubo de informações.

Sequências alternativas utilizam instaladores falsificados para lançar um aplicativo legítimo (ou um arquivo de distração), ao mesmo tempo que iniciam um carregador PowerShell para entregar e executar o backdoor do SolarMarker na memória.

Os ataques do SolarMarker no último ano também envolveram a entrega de um backdoor hVNC baseado em Delphi chamado SolarPhantom, que permite controlar remotamente uma máquina de maneira despercebida.

Há evidências que sugerem que o SolarMarker é obra de um ator solitário de procedência desconhecida, embora pesquisas anteriores tenham apontado para uma possível conexão russa.

A investigação da Recorded Future nas configurações do servidor vinculadas aos servidores de comando e controle (C2) descobriu uma arquitetura em camadas que faz parte de dois clusters amplos, um dos quais provavelmente é usado para fins de teste ou para direcionar regiões ou indústrias específicas.

A infraestrutura em camadas inclui um conjunto de servidores C2 de Nível 1 que estão em contato direto com as máquinas vítimas. Esses servidores se conectam a um servidor C2 de Nível 2 por meio da porta 443. Servidores C2 de Nível 2, da mesma forma, se comunicam com servidores C2 de Nível 3 por meio da porta 443, e esses servidores se conectam consistentemente a servidores C2 de Nível 4 pela mesma porta.

O servidor de Nível 4 é considerado o servidor central da operação, presumivelmente usado para administrar de forma eficaz todos os servidores downstream a longo prazo. Além disso, o público menciona também que observou o servidor C2 de Nível 4 se comunicando com outro “servidor auxiliar” por meio da porta 8033.

Embora o objetivo preciso desse servidor permaneça desconhecido, especula-se que ele seja utilizado para monitoramento, possivelmente servindo como um servidor de checagem de status ou de backup.