Mais de 600.000 roteadores de escritório em casa pequenos foram estimados como tendo sido desativados e retirados da internet após um ataque cibernético destrutivo realizado por atores cibernéticos não identificados, perturbando o acesso dos usuários à internet.

O evento misterioso, que ocorreu entre 25 e 27 de outubro de 2023, e afetou um único provedor de serviços de internet (ISP) nos Estados Unidos, recebeu o codinome Pumpkin Eclipse pela equipe Black Lotus Labs da Lumen Technologies. Ele afetou especificamente três modelos de roteadores emitidos pelo ISP: ActionTec T3200, ActionTec T3260 e Sagemcom.

“O incidente ocorreu ao longo de um período de 72 horas entre 25 e 27 de outubro, tornou os dispositivos infectados permanentemente inoperáveis e exigiu uma substituição baseada em hardware”, disse a empresa em um relatório técnico.

O apagão é significativo, não só porque levou à remoção abrupta de 49% de todos os modems do ASN (número de sistema autônomo) do ISP impactado durante o período de tempo.

Embora o nome do ISP não tenha sido divulgado, as evidências apontam para que seja a Windstream, que sofreu uma interrupção por volta do mesmo tempo, fazendo com que os usuários relatassem uma “luz vermelha constante” sendo exibida pelos modems afetados.

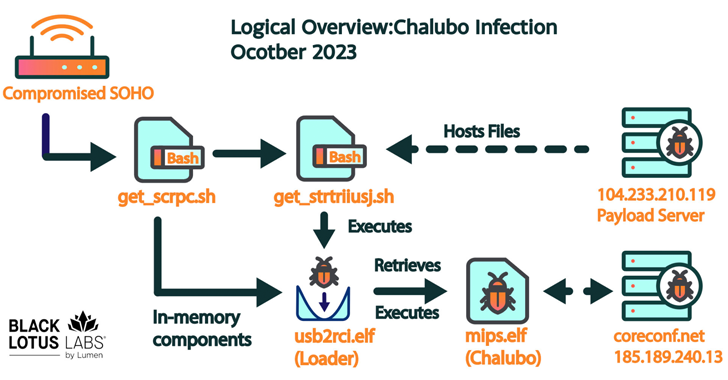

Agora, meses depois, a análise da Lumen revelou um trojan de acesso remoto de commodities (RAT) chamado Chalubo – um malware furtivo primeiro documentado pela Sophos em outubro de 2018 – como responsável pelo sabotagem, com o adversário optando por ele presumivelmente em um esforço para complicar os esforços de atribuição em vez de usar um conjunto de ferramentas personalizado.

“Chalubo tem payloads projetados para todos os principais kernels SOHO/IoT, funcionalidade pré-construída para realizar ataques DDoS e pode executar qualquer script Lua enviado para o bot”, disse a empresa. “Suspeitamos que a funcionalidade Lua provavelmente foi empregada pelo ator malicioso para recuperar o payload destrutivo”.

Dito isso, o método exato de acesso inicial usado para explorar os roteadores ainda não está claro, embora se teorize que possa ter envolvido o abuso de credenciais fracas ou explorado uma interface administrativa exposta.

Ao obter uma posição bem-sucedida, a cadeia de infecção continua a soltar scripts shell que abrem caminho para um carregador projetado para recuperar e lançar o Chalubo a partir de um servidor externo. O módulo de script Lua destrutivo recuperado pelo trojan é desconhecido.

Um aspecto notável da campanha é o direcionamento de um único ASN, ao contrário de outros que normalmente visaram um modelo de roteador específico ou vulnerabilidade comum, levantando a possibilidade de que tenha sido deliberadamente visado, embora as motivações por trás disso ainda não estejam determinadas.

“O evento foi sem precedentes devido ao número de unidades afetadas – nenhum ataque que nos recordemos exigiu a substituição de mais de 600.000 dispositivos”, disse a Lumen. “Além disso, esse tipo de ataque só aconteceu uma vez antes, com o AcidRain sendo usado como precursor de uma invasão militar ativa”.