O ator de ameaças APT28, apoiado pelo GRU russo, foi identificado como responsável por uma série de campanhas direcionadas a redes em toda a Europa com malware HeadLace e páginas da web para coleta de credenciais.

Conhecido por vários nomes, como BlueDelta, Fancy Bear, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy e TA422, o APT28 é um grupo de ameaças persistentes avançadas (APT) afiliado à unidade de inteligência militar estratégica da Rússia, o GRU.

A equipe de hackers opera com um alto nível de sigilo e sofisticação, demonstrando muitas vezes sua adaptabilidade por meio de uma preparação profunda e uso de ferramentas personalizadas, além de contar com serviços legítimos da internet (LIS) e binários off-the-land (LOLBins) para ocultar suas operações no tráfego regular da rede.

A atividade de espionagem do BlueDelta entre abril e dezembro de 2023 refletiu uma estratégia mais ampla com o objetivo de coletar inteligência sobre entidades de significado militar para a Rússia, no contexto de sua contínua agressão contra a Ucrânia.

O HeadLace, distribuído por e-mails de spear-phishing contendo links maliciosos, foi documentado por várias entidades de segurança, como CERT-UA, Zscaler, Proofpoint e IBM X-Force, com uma sequência de infecção em múltiplas etapas para instalar o malware.

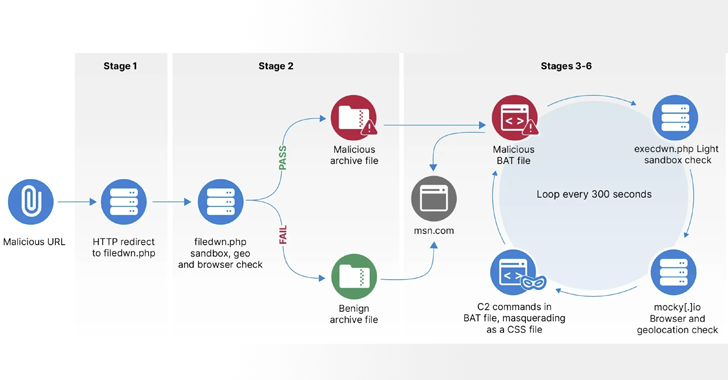

O BlueDelta utilizou uma cadeia de infraestrutura de sete estágios para proporcionar um script malicioso do Windows BAT (ou seja, HeadLace), capaz de baixar e executar comandos shell, sujeito a verificações de sandbox e geofencing.

As atividades de coleta de credenciais do BlueDelta envolveram a criação de páginas da web dedicadas no Mocky, que interagem com um script Python em roteadores Ubiquiti comprometidos para extrair as credenciais inseridas.

Alvos das atividades de coleta de credenciais incluíram o Ministério da Defesa da Ucrânia, empresas ucranianas de importação e exportação de armas, infraestrutura ferroviária europeia e um think tank com sede no Azerbaijão.

O Turla, outro grupo de ameaças russo patrocinado pelo estado, foi observado utilizando convites para seminários de direitos humanos como iscas em e-mails de phishing para executar uma carga útil semelhante ao backdoor TinyTurla usando o MSBuild da Microsoft.

Esses desenvolvimentos ocorrem em um contexto em que grupos de ameaças russos continuam a realizar atividades cibernéticas visando vários setores e organizações em todo o mundo.