Pesquisadores de cibersegurança alertaram sobre um novo pacote malicioso Python que foi descoberto no repositório Python Package Index (PyPI) para facilitar o roubo de criptomoedas como parte de uma campanha mais ampla.

O pacote em questão é o pytoileur, que foi baixado 316 vezes até o momento da escrita. Curiosamente, o autor do pacote, que atende pelo nome de PhilipsPY, enviou uma nova versão do pacote (1.0.2) com funcionalidade idêntica após uma versão anterior (1.0.1) ser removida pelos mantenedores do PyPI em 28 de maio de 2024.

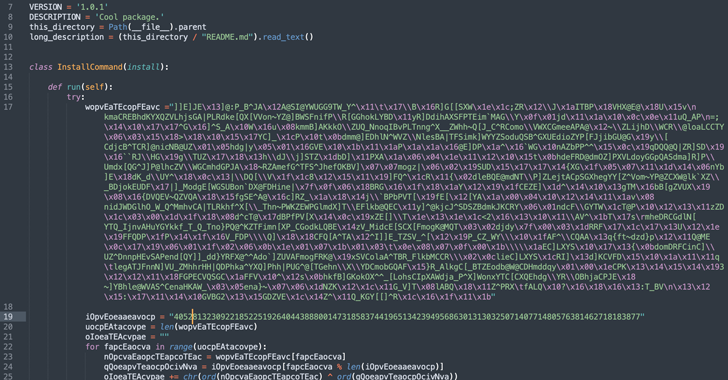

De acordo com uma análise divulgada pela Sonatype, o código malicioso está embutido no script setup.py do pacote, permitindo que ele execute um payload codificado em Base64 que é responsável por recuperar um binário do Windows de um servidor externo.

“A binário recuperado, ‘Runtime.exe’, é então executado aproveitando comandos do Windows PowerShell e VBScript no sistema,” disse o pesquisador de segurança Ax Sharma.

Uma vez instalado, o binário estabelece persistência e deixa payload adicionais, incluindo spyware e um malware de roubo capaz de coletar dados de navegadores da web e serviços de criptomoedas.

A Sonatype também identificou uma nova conta StackOverflow chamada “EstAYA G” que responde às consultas dos usuários na plataforma de perguntas e respostas, direcionando-os para instalar o pacote pytoileur falso como uma suposta solução para seus problemas.

“Enquanto a atribuição definitiva é desafiadora ao avaliar contas de usuários pseudônimos em plataformas de internet sem acesso a logs, a idade recente de ambas as contas de usuários e seu único propósito de publicar e promover o pacote Python malicioso nos dá uma boa indicação de que eles estão ligados ao mesmo(s) ator(es) ameaçador(es) por trás dessa campanha,” disse Sharma ao The Hacker News.

O desenvolvimento marca uma nova escalada ao abusar de uma plataforma credível como um vetor de propagação para malware.

“O abuso sem precedentes de uma plataforma tão credível, usando-a como um campo de reprodução para campanhas maliciosas, é um grande sinal de alerta para desenvolvedores em todo o mundo,” disse a Sonatype em um comunicado compartilhado com The Hacker News.

“A comprometimento do Stack Overflow é especialmente preocupante, dada a grande quantidade de desenvolvedores novatos que ainda estão aprendendo, fazendo perguntas e podem cair em conselhos maliciosos.”

Quando procurado para comentar, o Stack Overflow disse ao The Hacker News que tomou medidas para suspender a conta.

“A equipe de Confiança e Segurança do Stack Overflow investigou a alegação,” disse um porta-voz da empresa à publicação. “A equipe descobriu conteúdo específico que viola as políticas da rede Stack Overflow, removeu-o da rede e tomou mais medidas de acordo com os procedimentos padrão de resposta a incidentes.”

Uma análise mais detalhada dos metadados do pacote e sua história de autoria revelou sobreposições com uma campanha anterior envolvendo pacotes Python falsos como Pystob e Pywool, que foram divulgados pela Checkmarx em novembro de 2023.

Os achados são outro exemplo de por que ecossistemas de código aberto continuam a ser um imã para atores maliciosos em busca de comprometer vários alvos de uma só vez com roubadores de informações como Bladeroid e outros malwares por meio do que é chamado de ataque à cadeia de suprimentos.

(A história foi atualizada após a publicação para incluir uma resposta do Stack Overflow sobre a suspensão da conta.)