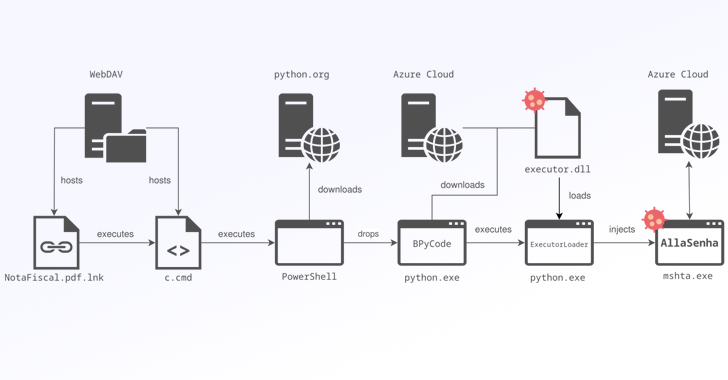

As instituições bancárias brasileiras são o alvo de uma nova campanha que distribui uma variante personalizada do trojan de acesso remoto baseado no Windows chamado AllaKore, chamado AllaSenha. O malware é “especificamente destinado a roubar credenciais necessárias para acessar contas bancárias brasileiras, e utiliza a nuvem Azure como infraestrutura de comando e controle (C2)”, disse a empresa francesa de cibersegurança HarfangLab em uma análise técnica. Os alvos da campanha incluem bancos como Banco do Brasil, Bradesco, Banco Safra, Caixa Econômica Federal, Itaú Unibanco, Sicoob e Sicredi. O vetor de acesso inicial, embora não definitivamente confirmado, aponta para o uso de links maliciosos em mensagens de phishing. O ponto de partida do ataque é um arquivo de atalho malicioso do Windows (LNK) que se passa por um documento PDF (“NotaFiscal.pdf.lnk”) hospedado em um servidor WebDAV desde pelo menos março de 2024. Há também evidências que sugerem que os agentes de ameaça por trás da atividade anteriormente abusaram de serviços legítimos como Autodesk A360 Drive e GitHub para hospedar os payloads. O arquivo LNK, quando lançado, executa um shell de comando do Windows que é projetado para abrir um arquivo PDF falso para o destinatário, enquanto simultaneamente recupera um payload BAT chamado “c.cmd” do mesmo local do servidor WebDAV.Batizado de lançador BPyCode, o arquivo inicia um comando do PowerShell codificado em Base64, que posteriormente baixa o binário Python do site oficial www.python.org para executar um script Python codinome BPyCode. BPyCode funciona como um downloader para uma biblioteca de vínculo dinâmico (“executor.dll”) e executa-a na memória. A DLL é buscada em um dos nomes de domínio gerados por um algoritmo de geração de domínio (DGA). “Os nomes de host gerados parecem corresponder aos associados ao serviço Microsoft Azure Functions, uma infraestrutura de servidor sem servidor que permitiria aos operadores implantar e girar facilmente sua infraestrutura de encenação”, disse a empresa. Especificamente, BPyCode recupera um arquivo pickle que inclui três arquivos: um segundo script de carregador Python, um arquivo ZIP contendo o pacote PythonMemoryModule e outro arquivo ZIP contendo “executor.dll”. O novo script do carregador Python é então iniciado para carregar o executor.dll, um malware baseado em Borland Delphi também chamado ExecutorLoader, na memória usando PythonMemoryModule. ExecutorLoader é principalmente encarregado de decodificar e executar AllaSenha, injetando-o em um processo legítimo mshta.exe. Além de roubar credenciais de contas bancárias online de navegadores da web, AllaSenha tem a capacidade de exibir janelas de sobreposição para capturar códigos de autenticação de dois fatores (2FA) e até ludibriar a vítima para escanear um código QR para aprovar uma transação fraudulenta iniciada pelos atacantes. “Todas as amostras de AllaSenha usam o nome de arquivo original Access_PC_Client_dll.dll”, observou HarfangLab. “Este nome pode ser encontrado notavelmente no projeto KL Gorki, um malware bancário que parece combinar componentes tanto de AllaKore quanto de ServerSocket.” Uma análise adicional do código fonte associado ao arquivo LNK inicial e às amostras de AllaSenha revelou que um usuário de língua portuguesa chamado bert1m está provavelmente ligado ao desenvolvimento do malware, embora não haja evidências neste momento para sugerir que também estão operando as ferramentas. “Os…

Se achou este artigo interessante, siga-nos no Twitter e no LinkedIn para ler mais conteúdo exclusivo que postamos.