Os usuários do Veeam Backup Enterprise Manager estão sendo instados a atualizar para a versão mais recente após a descoberta de uma falha de segurança crítica que poderia permitir a um adversário contornar as proteções de autenticação.

Identificado como CVE-2024-29849 (CVSS pontuação: 9.8), a vulnerabilidade poderia permitir que um atacante não autenticado fizesse login na interface da web do Veeam Backup Enterprise Manager como qualquer usuário.

A empresa também divulgou outras três falhas que afetam o mesmo produto –

CVE-2024-29850 (CVSS pontuação: 8.8), que permite a tomada de controle da conta via NTLM relay

CVE-2024-29851 (CVSS pontuação: 7.2), que permite a um usuário privilegiado roubar hashes NTLM de uma conta de serviço do Veeam Backup Enterprise Manager se não estiver configurada para ser executada como conta de Sistema Local padrão

CVE-2024-29852 (CVSS pontuação: 2.7), que permite a um usuário privilegiado ler registros de sessão de backup

Todas as falhas foram corrigidas na versão 12.1.2.172. No entanto, a Veeam observou que implantar o Veeam Backup Enterprise Manager é opcional e que ambientes que não o possuem instalado não são afetados pelas falhas.

Nas últimas semanas, a empresa também resolveu uma falha de escalonamento de privilégios local que afeta o Veeam Agent for Windows (CVE-2024-29853, pontuação CVSS: 7.2) e uma falha crítica de execução de código remoto que afeta o Veeam Service Provider Console (CVE-2024-29212, pontuação CVSS: 9.9).

“Devido a um método de desserialização inseguro usado pelo servidor Veeam Service Provider Console (VSPC) na comunicação entre o agente de gerenciamento e seus componentes, em certas condições, é possível realizar a Execução Remota de Código (RCE) na máquina do servidor VSPC,” disse a Veeam sobre o CVE-2024-29212.

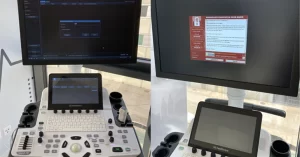

Falhas de segurança no software Veeam Backup & Replication (CVE-2023-27532, pontuação CVSS: 7.5) têm sido exploradas por atores de ameaças como FIN7 e Cuba para implantar payloads maliciosos, incluindo ransomware, tornando imperativo que os usuários ajam rapidamente para corrigir as vulnerabilidades mencionadas.