Uma falha de software na plataforma de quiosque da Ariane Systems permite que invasores acessem os dados pessoais dos hóspedes do hotel através de terminais de check-in equipados com o software.

Através de uma falha de bypass no modo quiosque (CVE-2024-37364, pontuação CVSS 3.0 6,8), os atores maliciosos podem acessar reservas e faturas armazenadas localmente, bem como informações pessoalmente identificáveis (PII), de acordo com o pesquisador de segurança da Pentagrid, Martin Schobert, que descobriu a vulnerabilidade em março.

Os terminais vulneráveis executando o Ariane Allegro Scenario Player também podem ser potencialmente usados para criar chaves de quarto para outros quartos de hotel, pois a capacidade de fazer transponders RFID usados como cartões-chave também está instalada nos terminais de check-in, ele alertou em um post de blog esta semana.

O impacto poderia ser abrangente: Em seu site, a Ariane afirma ser “a principal provedora de soluções de auto-check-in e check-out para a indústria hoteleira, com mais de 3.000 instalações”.

Como o Exploit do Check-In de Hotel Ariane Funciona

O software permite que os hóspedes façam check-in e reservem quartos no hotel. Os hóspedes do hotel podem usá-lo para procurar reservas existentes inserindo seu sobrenome ou um número de reserva.

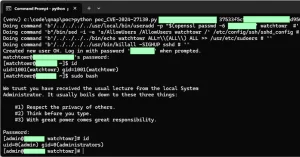

No entanto, se for inserido um único apóstrofo ao procurar um nome, o aplicativo trava.

“Quando tocar na tela do terminal novamente, o sistema operacional Windows perguntará ao usuário se o Windows deve continuar esperando ou interromper a tarefa”, escreveu Schobert.

Sair também encerra o modo quiosque do software, dando ao usuário acesso à área de trabalho do Windows do sistema, com capacidade de execução de código – e aos dados armazenados lá e à rede.

“Com a capacidade de injetar e executar código de programa, parece possível obter chaves de quarto criadas para outros quartos, porque a funcionalidade de provisionamento de transponders RFID é implementada no terminal”, continuou.

Ele observou que um atacante precisa de acesso físico a um terminal de check-in para realizar um ataque, e, dependendo da preparação do ator de ameaça, exige algum tempo no terminal. Isso significa que os incidentes podem ser evitados com um monitoramento físico adequado.

John Bambenek, presidente da Bambenek Consulting, recomenda que esses quiosques estejam sempre em áreas altamente visíveis com vigilância de antivírus, e diz que o acesso a qualquer coisa, exceto à tela sensível ao toque, deve ser inacessível ao público.

“Esses dispositivos provavelmente não podem ser completamente isolados da rede principal do hotel, pois parte do objetivo é emitir chaves e gerenciar quartos”, observa. “No entanto, os dispositivos devem ser limitados a enviar apenas máquinas e portas exigidas, com todo o resto filtrado.”

Riscos Múltiplos para a Hospitalidade, Acesso aos Quartos

John Gallagher, vice-presidente do Viakoo Labs na Viakoo, diz que fornecer acesso não autorizado aos dados contidos em um terminal de check-in de hotel dá origem a múltiplos riscos.

“Estes incluem conhecer detalhes sobre a estadia de alguém, se um quarto está ocupado ou não, movimento lateral potencial para sistemas na mesma rede e aplicativos de captura de dados sendo colocados no quiosque”, ele explica.

Ele acrescenta que se o acesso ao quiosque também puder proporcionar acesso à rede geral do hotel, isso forneceria ao atacante muito mais dados.

“A situação que mais me preocuparia é se eu pudesse ver alguém usando o terminal de autocheck-in, segui-los e usá-lo, travar o aplicativo Ariane, obter acesso às informações de check-in do último hóspede, imprimir um novo cartão RFID e, em seguida, ter acesso ao quarto dessa pessoa”, Gallagher explica.

Atualize o Software do Quiosque, Limite o Acesso

A Ariane disse à Pentagrid que a vulnerabilidade foi corrigida em uma nova versão do Allegro Scenario Player e que o terminal examinado por Schobert era um “sistema legado”.

No entanto, de acordo com o pesquisador, o fabricante não divulgou a versão exata em que o problema foi corrigido.

Segundo Schobert, o sistema investigado por ele era um terminal da série Ariane Duo 6000. Mas Adam Neel, engenheiro sênior de detecção de ameaças na Critical Start, diz que os operadores de hotéis devem garantir que todos os terminais de check-in estejam executando a versão mais recente do Ariane Allegro Scenario Player para resolver completamente a falha de software.

Enquanto isso, Neel observa que, em geral, as organizações devem garantir que todos os dispositivos de Internet das Coisas (IoT) sejam corrigidos com as últimas atualizações de segurança – uma área frequentemente ignorada pelas equipes de TI.

Além de atualizações regulares, “implementar o isolamento de rede ao colocar terminais em uma VLAN separada ou segmento de rede dos sistemas críticos também é crucial,” ele adiciona. “E finalmente, ter um plano de resposta a incidentes é essencial para lidar rapidamente com qualquer violação de segurança.”