Uma análise de uma nova cepa de ransomware chamada RansomHub revelou que se trata de uma versão atualizada e rebrandizada do ransomware Knight, que por sua vez é uma evolução de outro ransomware conhecido como Cyclops.

O ransomware Knight (também conhecido como Cyclops 2.0) chegou em maio de 2023, empregando táticas de dupla extorsão para roubar e criptografar os dados das vítimas para obter ganhos financeiros. Ele está operacional em várias plataformas, incluindo Windows, Linux, macOS, ESXi e Android.

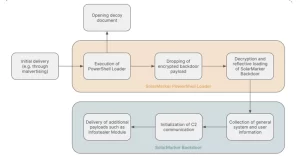

Anunciado e vendido no fórum de cibercrime RAMP, os ataques envolvendo o ransomware foram encontrados para se aproveitar de campanhas de phishing e spear-phishing como vetor de distribuição na forma de anexos maliciosos.

A operação de ransomware como serviço (RaaS) foi encerrada desde o final de fevereiro de 2024, quando seu código-fonte foi colocado à venda, levantando a possibilidade de que tenha mudado de mãos para um ator diferente, que posteriormente decidiu atualizá-lo e relançá-lo sob a marca RansomHub.

O RansomHub, que postou sua primeira vítima no mesmo mês, foi ligado a uma série de ataques de ransomware nas últimas semanas, incluindo os de Change Healthcare, Christie’s e Frontier Communications. Ele também se comprometeu a não visar entidades nos países da Comunidade dos Estados Independentes (CEI), Cuba, Coreia do Norte e China.

“As cargas úteis são escritas em Go e a maioria das variantes de cada família são obfuscadas com o Gobfuscate”, diz Symantec, parte da Broadcom, em um relatório compartilhado com The Hacker News. “O grau de sobreposição de código entre as duas famílias é significativo, tornando muito difícil diferenciá-las.”

As duas famílias de ransomware compartilham menus de ajuda idênticos na linha de comando, com o RansomHub adicionando uma nova opção “sleep” que o torna dormente por um período de tempo especificado (em minutos) antes da execução. Comandos de sleep semelhantes também foram observados nas famílias de ransomware Chaos/Yashma e Trigona.

As sobreposições entre Knight e RansomHub também se estendem à técnica de obfuscação usada para codificar strings, as notas de resgate deixadas após a criptografia de arquivos e sua capacidade de reiniciar um host no modo de segurança antes de iniciar a criptografia.

A única diferença principal é o conjunto de comandos executados via cmd.exe, embora a “maneira e ordem em que são chamados em relação a outras operações seja a mesma”, disse a Symantec.

Os ataques do RansomHub foram observados aproveitando falhas de segurança conhecidas (por exemplo, ZeroLogon) para obter acesso inicial e instalar software de desktop remoto como Atera e Splashtop antes do lançamento do ransomware.

De acordo com estatísticas compartilhadas pela Malwarebytes, a família de ransomware está ligada a 26 ataques confirmados somente no mês de abril de 2024, colocando-o atrás de Play, Hunters International, Black Basta e LockBit.

O relatório publicado pela Mandiant, de propriedade do Google, revelou que o RansomHub está tentando recrutar afiliados que foram impactados por encerramentos recentes ou exit scams, como os de LockBit e BlackCat (também conhecido como ALPHV e Noberus).

“Um ex-afiliado conhecido da Noberus, chamado Notchy, agora está trabalhando com o RansomHub”, afirmou a Symantec. “Além disso, ferramentas anteriormente associadas a outro afiliado da Noberus conhecido como Scattered Spider, foram usadas em um ataque recente do RansomHub.”

“A velocidade com que o RansomHub estabeleceu seus negócios sugere que o grupo pode ser composto por operadores veteranos com experiência e contatos no submundo cibernético.”

Esse desenvolvimento ocorre em meio a um aumento de atividades de ransomware em 2023 em comparação com uma “ligeira queda” em 2022, embora aproximadamente um terço das 50 novas famílias observadas no ano tenham sido identificadas como variantes de famílias de ransomware previamente identificadas, indicando um aumento na prevalência de reutilização de código, sobreposições de atores e rebrandings.

“Em quase um terço dos incidentes, o ransomware foi implantado dentro de 48 horas do acesso inicial do atacante”, disseram os pesquisadores da Mandiant. “Setenta e seis por cento (76%) dos ataques de ransomware ocorreram fora do horário de trabalho, com a maioria ocorrendo nas primeiras horas da manhã.”

Esses ataques também são caracterizados pelo uso de ferramentas de desktop remoto comercialmente disponíveis e legítimas para facilitar as operações de intrusão, em vez de depender do Cobalt Strike.

“A crescente dependência de ferramentas legítimas provavelmente reflete os esforços dos atacantes para ocultar suas operações dos mecanismos de detecção e reduzir o tempo e os recursos necessários para desenvolver e manter ferramentas personalizadas”, disse a Mandiant.

O aumento nos ataques de ransomware segue a emergência de novas variantes de ransomware como BlackSuit, Fog e ShrinkLocker, este último observado implantando um Visual Basic Script (VBScript) que se aproveita da utilidade nativa BitLocker da Microsoft para criptografia não autorizada de arquivos em ataques de extorsão direcionados ao México, Indonésia e Jordânia.

O ShrinkLocker é assim chamado por sua capacidade de criar uma nova partição de inicialização ao reduzir o tamanho de cada partição disponível não de inicialização em 100 MB, transformando o espaço não alocado em uma nova partição primária e usando-a para reinstalar os arquivos de inicialização, a fim de permitir a recuperação.

“Este grupo de ameaças tem um amplo entendimento da linguagem VBScript e dos Windows internos e utilitários, como WMI, diskpart e bcdboot”, disse a Kaspersky em sua análise do ShrinkLocker, observando que provavelmente “já tinha o controle total do sistema-alvo quando o script foi executado.”