Uma vulnerabilidade crítica na versão de código aberto do mecanismo de orquestração de tarefas Genie, da Netflix, para aplicativos de big data, oferece aos atacantes remotos a possibilidade de executar código arbitrário em sistemas que executam versões afetadas do software.

O bug, designado como CVE-2024-4701, possui uma pontuação crítica máxima de 9,9 de 10 na escala de gravidade de vulnerabilidades CVSS. Ele ataca organizações que executam sua própria instância do Genie OSS, utilizando o sistema de arquivos local subjacente para fazer upload e armazenar anexos de arquivos enviados pelos usuários.

As organizações podem usar o Genie para orquestrar, executar e monitorar diversos trabalhos de big data e fluxos de trabalho através de diferentes estruturas e clusters computacionais distribuídos. As APIs também facilitam a gestão de metadados e configuração desses clusters distribuídos e dos aplicativos que rodam neles.

Além disso, ele fornece APIs para que as organizações acessem os recursos computacionais necessários para ambientes de big data, como Hadoop, Spark, Pig, Hive, Sqoop e Presto.

Em resumo, ele oferece acesso a muitos dados internos e recursos.

Pesquisadores da Contrast Security recentemente descobriram e relataram o bug à Netflix e, em um relatório apresentado esta semana, o fornecedor de segurança descreveu a vulnerabilidade como possibilitando a execução remota de código (RCE) durante o processo de upload de arquivos.

“Se bem-sucedido, esse tipo de ataque poderia induzir uma aplicação Web a ler e, por consequência, expor o conteúdo de arquivos fora do diretório raiz do documento da aplicação ou do servidor Web”, escreveram os pesquisadores da Contrast. “[Isso inclui] credenciais para sistemas de back-end, código e dados do aplicativo e arquivos sensíveis do sistema operacional.”

A Netflix utiliza internamente o Genie há mais de uma década para executar milhares de trabalhos diários do Hadoop em seu ambiente de petabytes. A empresa lançou a tecnologia para a comunidade de código aberto em 2013.

Severidade Máxima para CVE-2024-4701

A vulnerabilidade está presente nas versões do Genie OSS anteriores à 4.3.18. A Netflix corrigiu o problema na versão 4.3.18 do Genie OSS e deseja que as organizações atualizem para a nova versão para mitigar o risco. A empresa avaliou a vulnerabilidade como relativamente fácil de ser explorada e não requer privilégios ou interações especiais do usuário.

“Usuários do Genie que não armazenam anexos localmente no sistema de arquivos subjacente não estão vulneráveis a esse problema”, disse a Netflix em um post no GitHub.

A Contrast Security explicou a vulnerabilidade como envolvendo uma API do Genie que permite aos usuários enviar consultas SQL via Spark SQL. “Como parte desse processo, é possível fazer upload de um arquivo SQL contendo o SQL a ser executado”, de acordo com os pesquisadores da Contrast. Eles descobriram que o parâmetro de nome do arquivo é suscetível a um ataque de travessia de caminho. Assim, um atacante poderia basicamente construir um nome de arquivo de modo a permitir fazer upload do arquivo para uma localização fora do local esperado de upload.

“Um ataque bem-sucedido permitiria a um invasor assumir o controle do servidor subjacente e potencialmente acessar/exfiltrar os grandes conjuntos de dados nos quais o Genie está operando”, diz Joseph Beeton, pesquisador de segurança de aplicativos da Contrast. Ele aconselha que organizações que não podem atualizar imediatamente para a versão corrigida do software limitem o acesso de rede à aplicação Genie e garantam que ela não seja acessível pela Internet.

A Netflix identificou o problema como relacionado à API que aceita um nome de arquivo fornecido pelo usuário e utiliza esse nome ao escrever o arquivo no disco. “Como esse nome de arquivo é controlado pelo usuário, é possível para um ator mal-intencionado manipulá-lo para escapar do caminho padrão de armazenamento de anexos e realizar a travessia de caminho”, de acordo com um post da Netflix no GitHub. Um atacante poderia explorar isso para fazer upload de um arquivo com qualquer nome e conteúdo de arquivo especificado pelo usuário para qualquer local no sistema, permitindo assim a execução remota de código, disse a Netflix.

Vulnerabilidades de travessia de caminho são um problema relativamente comum e perigoso. O FBI emitiu recentemente um comunicado sobre essa classe de vulnerabilidade, citando atividades prolíficas de atores de ameaças.

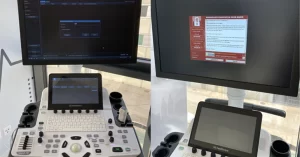

Os exemplos incluíram uma vulnerabilidade recente no ConnectWise ScreenConnect (CVE-2024-1708) que numerosos intermediários de acesso inicial e grupos de ameaças aproveitaram para entregar ransomware, e CVE-2024-20345, uma falha de travessia de caminho no Cisco AppDynamics Controller que os atacantes exploraram contra organizações de saúde e outras infraestruturas críticas. A CISA e o FBI estão instando as organizações a perguntar aos fornecedores se eles validaram seus produtos em busca de possíveis problemas de travessia de caminho e a tomar medidas imediatas para mitigar o problema se tais defeitos estiverem presentes em seu ambiente.

“Os exploits de travessia de caminho têm sucesso porque os fabricantes de tecnologia falham em tratar o conteúdo fornecido pelo usuário como potencialmente malicioso, não protegendo adequadamente seus clientes”, observou o IC3 no comunicado.