Um novo ator de ameaças focado em ciberespionagem denominado LilacSquid foi vinculado a ataques direcionados em diversos setores nos Estados Unidos, Europa e Ásia como parte de uma campanha de roubo de dados desde pelo menos 2021.

“A campanha visa estabelecer acesso de longo prazo a organizações vítimas comprometidas para que LilacSquid possa desviar dados de interesse para servidores controlados pelo atacante”, afirmou o pesquisador da Cisco Talos, Asheer Malhotra, em um novo relatório técnico publicado hoje.

Os alvos incluem organizações de tecnologia da informação que desenvolvem software para os setores de pesquisa e industrial nos EUA, empresas de energia na Europa e o setor farmacêutico na Ásia, indicando uma ampla abrangência de vítimas.

As cadeias de ataque são conhecidas por explorar vulnerabilidades publicamente conhecidas para invadir servidores de aplicativos expostos à internet ou fazer uso de credenciais de protocolo de desktop remoto (RDP) comprometidas para entregar uma mistura de ferramentas de código aberto e malware personalizado.

A característica mais distintiva da campanha é o uso de uma ferramenta de gerenciamento remoto de código aberto chamada MeshAgent, que serve como um conduto para entregar uma versão personalizada do Quasar RAT codinome PurpleInk.

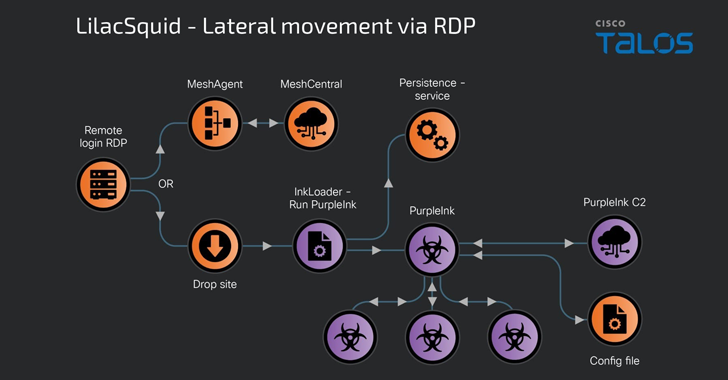

Procedimentos de infecção alternativos que exploram credenciais RDP comprometidas exibem um modus operandi ligeiramente diferente, no qual os atores de ameaças escolhem implantar o MeshAgent ou baixar um carregador baseado em .NET chamado InkLoader para soltar o PurpleInk.

“Um login bem-sucedido via RDP leva ao download do InkLoader e PurpleInk, copiando esses artefatos em diretórios desejados no disco e o subsequente registro do InkLoader como um serviço que é então iniciado para implantar o InkLoader e, por sua vez, o PurpleInk”, disse Malhotra.

O PurpleInk, ativamente mantido pelo LilacSquid desde 2021, é intensamente ofuscado e versátil, permitindo que execute novas aplicações, realize operações de arquivos, obtenha informações do sistema, enumere diretórios e processos, inicie um shell remoto e se conecte a um endereço remoto específico fornecido por um servidor de comando e controle (C2).

A Talos disse ter identificado outra ferramenta personalizada chamada InkBox, que teria sido usada pelo adversário para implantar o PurpleInk antes do InkLoader.

A incorporação do MeshAgent como parte de seus manuais pós-comprometimento é notável em parte devido ao fato de ser uma tática anteriormente adotada por um ator de ameaça norte-coreano chamado Andariel, um subgrupo dentro do infame Lazarus Group, em ataques direcionados a empresas sul-coreanas.

Outra sobreposição diz respeito ao uso de ferramentas de tunelamento para manter acesso secundário, com o LilacSquid implantando o Secure Socket Funneling (SSF) para criar um canal de comunicação com sua infraestrutura.

“Diversas táticas, técnicas, ferramentas e procedimentos (TTPs) utilizados nesta campanha apresentam alguma sobreposição com grupos de APT norte-coreanos, como Andariel e seu grupo guarda-chuva principal, o Lazarus”, disse Malhotra.

Achou este artigo interessante? Siga-nos no Twitter e LinkedIn para ler mais conteúdos exclusivos que publicamos.