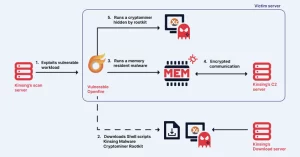

Um Trojan bancário que afeta dispositivos Google Android, apelidado de “Antidot” pela equipe de pesquisa Cyble, surgiu, disfarçando-se como uma atualização do Google Play. O malware exibe páginas falsas de atualização do Google Play em vários idiomas, incluindo alemão, francês, espanhol, russo, português, romeno e inglês, indicando possíveis alvos nessas regiões. Antidot utiliza ataques de sobreposição e técnicas de keylogging para colher eficientemente informações sensíveis, como credenciais de login. Rupali Parate, pesquisadora de malware para Android na Cyble, explica que o malware Antidot alavanca um serviço de “Acessibilidade” para funcionar. Uma vez instalado e concedido permissão pela vítima, ele estabelece comunicação com seu servidor de comando e controle (C2) para receber comandos. O servidor registra o dispositivo com um ID de bot para comunicação contínua. O malware envia uma lista de nomes de pacotes de aplicativos instalados para o servidor, que identifica os aplicativos alvo. Ao identificar um alvo, o servidor envia uma URL de injeção de sobreposição (uma página de phishing HTML) que é exibida para a vítima sempre que ela abre o aplicativo genuíno. Quando as vítimas inserem suas credenciais nesta página falsa, o módulo keylogger transmite os dados para o servidor C2, permitindo que o malware colete as credenciais. “O que diferencia o Antidot é o uso do WebSocket para manter a comunicação com seu servidor [C2]”, diz Parate. “Isso possibilita uma interação em tempo real bidirecional para executar comandos, dando aos atacantes um controle significativo sobre os dispositivos infectados”. Entre os comandos executados pelo Antidot estão a coleta de mensagens SMS, a iniciação de solicitações de dados de serviço suplementar não estruturado (USSD) e o controle remoto de recursos do dispositivo, como a câmera e o bloqueio de tela. O malware também implementa o VNC usando a MediaProjection para permitir o controle remoto de dispositivos infectados, ampliando ainda mais seu potencial de ameaça. Dispositivos de rede virtual de computação de controle remoto (VNC) que estão infectados permitem que hackers executem uma fraude completa, explica Parate. “Eles podem monitorar atividades em tempo real, realizar transações não autorizadas, acessar informações privadas e manipular o dispositivo como se estivessem fisicamente com ele”, diz ela. “Essa capacidade maximiza seu potencial de explorar os recursos financeiros e dados pessoais da vítima”. A emergência de Trojans bancários Android representa uma ameaça significativa porque podem contornar medidas de segurança tradicionais, explorar a confiança do usuário e obter amplo acesso a informações pessoais e financeiras, acrescenta ela. “Esses Trojans podem operar silenciosamente em segundo plano, tornando-os difíceis de detectar enquanto continuamente exfiltram dados sensíveis, levando a graves violações financeiras e de privacidade”, diz Parate. Esses Trojans estão se tornando mais sofisticados por meio de técnicas avançadas de ofuscação, comunicação de C2 em tempo real e estratégias de ataque em camadas como a combinação de ataques de sobreposição, keylogging e VNC para controle remoto, diz Parate. “O Trojan Antidot indica que o malware móvel está se tornando mais avançado e direcionado. Mostra uma tendência em direção a ataques multifacetados que exploram recursos do sistema e a confiança do usuário”, ela explica. O uso de comunicação em tempo real e capacidades de controle remoto sinaliza uma mudança para ameaças mais interativas e persistentes, acrescenta ela. “Essa evolução destaca a necessidade de medidas de segurança aprimoradas e conscientização do usuário para combater malware móvel cada vez mais sofisticado”, diz Parate. Trojans bancários continuam a se proliferar globalmente, incluindo o Trojan bancário móvel Godfather, descoberto pela primeira vez em 2022 e agora visando 237 aplicativos bancários espalhados por 57 países, e o malware GoldDigger, que visa organizações vietnamitas.

Antidot usa ataques de overlay e keylogging para visar dados financeiros dos usuários

- Autor do post:killer

- Post publicado:20 de maio de 2024

- Categoria do post:Notícias de Segurança