Aplicativos Android maliciosos disfarçados como Google, Instagram, Snapchat, WhatsApp e X (anteriormente Twitter) foram observados roubando credenciais dos usuários de dispositivos comprometidos.

“Este malware usa ícones famosos de aplicativos Android para enganar os usuários e fazer com que instalem o aplicativo malicioso em seus dispositivos”, disse a equipe de pesquisa de ameaças do SonicWall Capture Labs em um relatório recente.

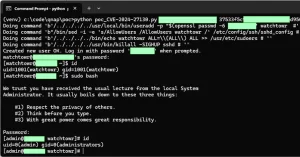

O vetor de distribuição da campanha ainda não está claro. No entanto, uma vez que o aplicativo é instalado nos telefones dos usuários, ele solicita permissões para os serviços de acessibilidade e a API de administrador de dispositivos, um recurso obsoleto que oferece recursos de administração de dispositivos no nível do sistema.

Obter essas permissões permite que o aplicativo malicioso assuma o controle do dispositivo, possibilitando a realização de ações arbitrárias, que vão desde roubo de dados até implantação de malware sem o conhecimento das vítimas.

O malware foi projetado para estabelecer conexões com um servidor de comando e controle (C2) para receber comandos de execução, permitindo o acesso à lista de contatos, mensagens SMS, histórico de chamadas, lista de aplicativos instalados, envio de mensagens SMS, abertura de páginas de phishing no navegador da web e acionamento da lanterna da câmera.

As URLs de phishing imitam as páginas de login de serviços conhecidos como Facebook, GitHub, Instagram, LinkedIn, Microsoft, Netflix, PayPal, Proton Mail, Snapchat, Tumblr, X, WordPress e Yahoo.

Um porta-voz do Google confirmou ao The Hacker News que o Google Play Protect, a defesa de malware integrada ao Android, protege automaticamente os usuários de aplicativos que contenham versões conhecidas deste malware.

O desenvolvimento ocorre quando a Cyfirma e a Symantec, da Broadcom, alertaram sobre uma campanha de engenharia social que emprega o WhatsApp como um vetor de entrega para propagar um novo malware Android, fingindo ser um aplicativo relacionado à defesa.

“Após a entrega bem-sucedida, o aplicativo se instalaria sob a aparência de um aplicativo de Contatos”, disse a Symantec. “Após a execução, o aplicativo solicitaria permissões para SMS, Contatos, Armazenamento e Telefone e, posteriormente, se removeria da vista.”

Também segue a descoberta de campanhas de malware distribuindo trojans bancários Android como Coper, capaz de coletar informações sensíveis e exibir sobreposições falsas na janela, enganando os usuários para que entreguem suas credenciais sem saber.

Na semana passada, o Centro Nacional de Segurança Cibernética da Finlândia (NCSC-FI) revelou que mensagens de smishing estão sendo usadas para direcionar os usuários a malwares Android que roubam dados bancários.

A cadeia de ataque aproveita uma técnica chamada delivery de ataque orientado por telefone (TOAD), onde as mensagens SMS instigam os destinatários a ligar para um número relacionado a um pedido de cobrança de dívida.

Depois que a ligação é feita, o golpista do outro lado informa à vítima que a mensagem é fraudulenta e que deveria instalar um aplicativo antivírus em seu telefone para proteção.

Eles também instruem o chamador a clicar em um link enviado em uma segunda mensagem de texto para instalar o suposto software de segurança, que na realidade é um malware projetado para roubar credenciais da conta bancária online e, por fim, realizar transferências não autorizadas de fundos.

Embora a cepa exata de malware Android usada no ataque não tenha sido identificada pelo NCSC-FI, suspeita-se que seja Vultr, que foi detalhada pela NCC Group no início do mês passado por aproveitar um processo virtualmente idêntico para infiltrar dispositivos.

Malwares baseados em Android como Tambir e Dwphon também foram detectados recentemente na natureza com várias características de coleta de dispositivos, sendo que o último tem como alvo principalmente telefones celulares de fabricantes chineses e destinados ao mercado russo.

“Dwphon vem como um componente do aplicativo de atualização do sistema e exibe muitas características de malwares Android pré-instalados”, disse a Kaspersky.

“O caminho exato de infecção não é claro, mas há uma suposição de que o aplicativo infectado foi incorporado ao firmware como resultado de um possível ataque de cadeia de suprimentos.”

Dados de telemetria analisados pela empresa de cibersegurança russa mostram que o número de usuários Android atacados por malwares bancários aumentou 32% em relação ao ano anterior, passando de 57.219 para 75.521. A maioria das infecções foi relatada na Turquia, Arábia Saudita, Espanha, Suíça e Índia.

“Embora o número de usuários afetados por malwares bancários no PC continue a diminuir, […] o ano de 2023 viu um aumento significativo no número de usuários encontrando Trojans bancários móveis”, observou a Kaspersky.

Encontrou este artigo interessante? Siga-nos no Twitter e LinkedIn para ler mais conteúdo exclusivo que postamos.