Empresas de todo o mundo foram atingidas por amplas interrupções em seus estações de trabalho Windows decorrentes de uma atualização defeituosa lançada pela empresa de segurança cibernética CrowdStrike.

“A CrowdStrike está trabalhando ativamente com os clientes afetados por um defeito encontrado em uma única atualização de conteúdo para hosts do Windows”, disse o CEO da empresa, George Kurtz, em um comunicado. “Os hosts Mac e Linux não são afetados. Isso não é um incidente de segurança ou ataque cibernético.”

A empresa, que reconheceu “relatos de telas azuis da morte em hosts do Windows”, afirmou ainda que identificou o problema e implantou uma correção para seu produto Falcon Sensor, pedindo aos clientes que consultem o portal de suporte para obter as últimas atualizações.

Para os sistemas que já foram impactados pelo problema, as instruções de mitigação estão listadas abaixo:

– Inicie o Windows no Modo de Segurança ou no Ambiente de Recuperação do Windows

– Navegue até o diretório C:WindowsSystem32driversCrowdStrike

– Encontre o arquivo denominado “C-00000291*.sys” e exclua-o

– Reinicie o computador ou servidor normalmente

Vale ressaltar que a interrupção também afetou o Google Cloud Compute Engine, causando o travamento das máquinas virtuais Windows que usam o csagent.sys da CrowdStrike e indo para um estado de reinicialização inesperada.

“Ao receber automaticamente um patch defeituoso da CrowdStrike, as VMs do Windows travam e não conseguem reiniciar”, afirmou a empresa. “As VMs do Windows atualmente em funcionamento não devem mais ser impactadas.”

A Microsoft Azure também divulgou uma atualização semelhante, afirmando ter recebido relatos de recuperação bem-sucedida de alguns clientes que tentaram várias operações de reinicialização de Máquinas Virtuais afetadas e que “várias reinicializações (até 15 foram relatadas) podem ser necessárias”.

A Amazon Web Services (AWS), por sua vez, afirmou que tomou medidas para mitigar o problema para o maior número possível de instâncias do Windows, Workspaces do Windows e Aplicações Appstream, recomendando aos clientes que ainda estão afetados pelo problema que “tomem medidas para restaurar a conectividade”.

O pesquisador de segurança Kevin Beaumont disse: “Obtive o driver da CrowdStrike que eles empurraram via atualização automática. Não sei como aconteceu, mas o arquivo não é um driver formatado validamente e faz com que o Windows trave toda vez.”

“A CrowdStrike é o produto EDR de alto nível, está em tudo, desde ponto de venda até caixas eletrônicos etc. – este será o maior incidente ‘cibernético’ em âmbito mundial em termos de impacto, muito provavelmente.”

Companhias aéreas, instituições financeiras, redes de alimentação e varejo, hospitais, hotéis, organizações de notícias, redes ferroviárias e empresas de telecomunicações estão entre as muitas empresas afetadas. As ações da CrowdStrike caíram 15% no pré-mercado nos EUA.

A empresa sediada no Texas, que atende a mais de 530 empresas da Fortune 1.000, desenvolve software de detecção e resposta de endpoints que têm acesso privilegiado e enraizado ao kernel do sistema operacional para detectar e bloquear ameaças de segurança. No entanto, esse acesso também lhes dá amplos poderes para perturbar os próprios sistemas que estão tentando proteger.

“O evento atual parece – mesmo em julho – que será um dos problemas cibernéticos mais significativos de 2024”, afirmou Omer Grossman, Diretor de Informações (CIO) da CyberArk. “O dano aos processos de negócios em nível global é dramático. A falha se deve a uma atualização de software do produto EDR da CrowdStrike.”

“Este é um produto que é executado com altos privilégios e protege os endpoints. Um mau funcionamento nisso pode, como estamos vendo no incidente atual, fazer com que o sistema operacional trave.”

A recuperação deve levar dias, pois o problema precisa ser resolvido manualmente, endpoint por endpoint, iniciando-os no Modo de Segurança e removendo o driver com defeito, apontou Grossman, acrescentando que a causa raiz por trás da falha será de “interesse máximo”.

Jake Moore, consultor de segurança global na empresa eslovaca de segurança cibernética ESET, disse que o incidente destaca a necessidade de implementar múltiplos “sistemas de segurança” e diversificar a infraestrutura de TI.

“Atualizações e manutenção de sistemas e redes podem incluir inadvertidamente pequenos erros, que podem ter consequências de amplo alcance, como experimentado hoje pelos clientes da CrowdStrike”, disse Moore.

“Outro aspecto desse incidente diz respeito à ‘diversidade’ no uso da infraestrutura de TI em grande escala. Isso se aplica a sistemas críticos como sistemas operacionais (SOs), produtos de cibersegurança e outras aplicações implantadas globalmente. Onde a diversidade é baixa, um único incidente técnico, sem falar em um problema de segurança, pode levar a interrupções em grande escala com efeitos subsequentes.”

O incidente ocorre enquanto a Microsoft se recupera de uma interrupção separada que causou problemas com os aplicativos e serviços do Microsoft 365, incluindo Defender, Intune, OneNote, OneDrive for Business, SharePoint Online, Windows 365, Viva Engage e Purview.

“Uma alteração de configuração em uma parte de nossas cargas de trabalho do Azure, causou interrupção entre o armazenamento e os recursos de computação, o que resultou em falhas de conectividade que afetaram os serviços Microsoft 365 dependentes dessas conexões”, disse a gigante da tecnologia.

Omkhar Arasaratnam, gerente geral da OpenSSF, disse que as interrupções da Microsoft e da CrowdStrike destacam a fragilidade das cadeias de abastecimento monoculturais e enfatizam a importância da diversidade nas pilhas de tecnologia para maior resiliência e segurança.

“As cadeias de abastecimento monoculturais (sistema operacional único, EDR único) são inerentemente frágeis e suscetíveis a falhas sistêmicas – como vimos”, apontou Arasaratnam. “A boa engenharia de sistemas nos diz que as alterações nesses sistemas devem ser implementadas gradualmente, observando o impacto em pequenas tranças versus tudo de uma vez. Ecossistemas mais diversos podem tolerar mudanças rápidas, pois são resilientes a problemas sistêmicos.”

O desenvolvimento ocorre enquanto a Microsoft se recupera de uma interrupção separada que causou problemas com os aplicativos e serviços do Microsoft 365, incluindo Defender, Intune, OneNote, OneDrive for Business, SharePoint Online, Windows 365, Viva Engage e Purview.

“Uma alteração de configuração em uma parte de nossas cargas de trabalho do Azure, causou interrupção entre o armazenamento e os recursos de computação, o que resultou em falhas de conectividade que afetaram os serviços Microsoft 365 dependentes dessas conexões”, disse a gigante da tecnologia.

Omkhar Arasaratnam, gerente geral da OpenSSF, disse que as interrupções da Microsoft e da CrowdStrike destacam a fragilidade das cadeias de abastecimento monoculturais e enfatizam a importância da diversidade nas pilhas de tecnologia para maior resiliência e segurança.

“As cadeias de abastecimento monoculturais (sistema operacional único, EDR único) são inerentemente frágeis e suscetíveis a falhas sistêmicas – como vimos”, apontou Arasaratnam. “A boa engenharia de sistemas nos diz que as alterações nesses sistemas devem ser implementadas gradualmente, observando o impacto em pequenas tranças versus tudo de uma vez. Ecossistemas mais diversos podem tolerar mudanças rápidas, pois são resilientes a problemas sistêmicos.”

A queda do Falcon desencadeia ataques de phishing

A Agência de Segurança Cibernética e Infraestrutura dos EUA (CISA) alertou para atores maliciosos que tentam capitalizar a interrupção mundial de TI causada por uma atualização de software defeituosa na plataforma CrowdStrike Falcon EDR que paralisou inúmeros computadores com Windows.

“Os atores da ameaça continuam a usar a grande interrupção de TI para phishing e outras atividades maliciosas”, disse a agência, pedindo às organizações que garantam que tenham medidas robustas de cibersegurança para proteger seus usuários, ativos e dados contra essa atividade.

Isso inclui a configuração de domínios e páginas de phishing suspeitos – crowdstrikebluescreen[.]com, crowdstrike-bsod[.]com e crowdstrike0day[.]com – que alegam oferecer scripts de remediação e recuperação para abordar o problema da BSoD em troca de pagamento em criptomoeda.

Outros tipos de atividades observadas vão desde a pessoa se passar por funcionários da CrowdStrike em ligações telefônicas até se passar por pesquisadores independentes e afirmar ter provas de que o problema técnico está relacionado a um ataque cibernético.

A CrowdStrike, que desde então pediu desculpas pelo caos causado pela atualização falha, disse que “entende a gravidade e o impacto da situação” e que está ciente de que “adversários e atores mal-intencionados tentarão explorar eventos como esse”.

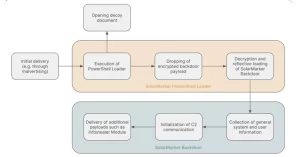

A empresa também compartilhou detalhes técnicos adicionais que levaram os sistemas Windows a experimentar o que é chamado de boot loop após a atualização de configuração, observando que está realizando uma análise da causa raiz para determinar “como esse erro lógico ocorreu”.

“As atualizações de configuração do sensor são uma parte contínua dos mecanismos de proteção da plataforma Falcon”, disse a empresa. “Essa atualização de configuração acionou um erro lógico que resultou em uma falha do sistema e na tela azul (BSOD) nos sistemas afetados. A atualização de configuração do sensor que causou a falha do sistema foi corrigida em sexta-feira, 19 de julho de 2024, às 05:27 UTC.”

Na sequência da falha desastrosa, a Microsoft disse que está “trabalhando em estreita colaboração com a CrowdStrike e em toda a indústria para fornecer aos clientes orientações técnicas e suporte para trazer com segurança seus sistemas de volta online.