Bancos brasileiros são alvo de uma nova campanha que distribui uma variante personalizada do cavalo de Troia de acesso remoto Windows-based AllaKore, chamado AllaSenha.

O malware é “especificamente projetado para roubar credenciais necessárias para acessar contas bancárias brasileiras, [e] usa a nuvem Azure como infraestrutura de comando e controle (C2)”, disse a empresa francesa de cibersegurança HarfangLab em uma análise técnica.

Os alvos da campanha incluem bancos como Banco do Brasil, Bradesco, Banco Safra, Caixa Econômica Federal, Itaú Unibanco, Sicoob e Sicredi. O vetor de acesso inicial, embora não confirmado definitivamente, aponta para o uso de links maliciosos em mensagens de phishing.

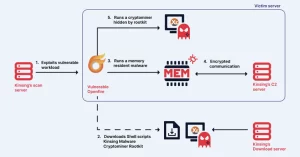

O ponto de partida do ataque é um arquivo de atalho malicioso do Windows (LNK) que se disfarça de um documento PDF (“NotaFiscal.pdf.lnk”) hospedado em um servidor WebDAV desde pelo menos março de 2024. Também há evidências que sugerem que os atores da ameaça por trás da atividade anteriormente abusaram de serviços legítimos como Autodesk A360 Drive e GitHub para hospedar os payloads.

O arquivo LNK, quando lançado, executa um shell de comando do Windows que é projetado para abrir um arquivo PDF falso para o destinatário, ao mesmo tempo que recupera um payload BAT nomeado “c.cmd” da mesma localização do servidor WebDAV.

Denominado lançador BPyCode, o arquivo lança um comando PowerShell codificado em Base64, que posteriormente faz o download do binário Python do site www.python[.]org oficial para executar um script Python codinome BPyCode.

Já o ExecutorLoader é principalmente encarregado de decodificar e executar o AllaSenha injetando-o em um processo legítimo de mshta.exe. Além de roubar credenciais de contas bancárias online a partir de navegadores, o AllaSenha vem com a capacidade de exibir janelas de sobreposição para capturar códigos de autenticação em duas etapas (2FA) e até mesmo enganar a vítima para escanear um código QR para aprovar uma transação fraudulenta iniciada pelos atacantes.

Além de roubar detalhes de contas bancárias online de navegadores da web, o AllaSenha vem com a capacidade de exibir janelas de sobreposição para capturar códigos de autenticação em duas etapas (2FA) e até mesmo enganar a vítima a escanear um código QR para aprovar uma transação fraudulenta iniciada pelos atacantes.

Mais detalhes sobre o código-fonte associado ao arquivo LNK inicial e às amostras do AllaSenha revelaram que um usuário de língua portuguesa chamado bert1m está provavelmente ligado ao desenvolvimento do malware, embora não haja evidências neste momento para sugerir que eles também estão operando as ferramentas.

“Ameaças que operam na América Latina parecem ser uma fonte particularmente produtiva de campanhas de cibercrime”, disse HarfangLab.

“Embora quase que exclusivamente direcionem indivíduos latino-americanos para roubar detalhes bancários, esses atores frequentemente acabam comprometendo computadores que são de fato operados por subsidiárias ou funcionários no Brasil, mas que pertencem a empresas ao redor do mundo.”

A novidade chega quando a Forcepoint detalhou campanhas de malspam distribuindo outro trojan bancário focado na América Latina chamado Casbaneiro (também conhecido como Metamorfo e Ponteiro) por meio de anexos HTML com o objetivo de sugar as informações financeiras das vítimas.

“O malware distribuído via e-mail incentiva o usuário a clicar no anexo”, disse o pesquisador de segurança Prashant Kumar. “O anexo contém código malicioso que realiza uma série de atividades e leva à comprometimento de dados.”

Uma análise técnica publicada em 31 de maio de 2024 pelo Cisco Talos atribuiu o trojan bancário AllaSenha a atores brasileiros, que poderiam ser “identificados devido a alguns erros operacionais cometidos durante o processo de registro de domínio para seus sites de hospedagem de payloads.”

Especificamente, descobriu-se que as informações WHOIS dos domínios “nfe-visualizer.app[.]br” e “visualizer-nf.com[.]br” usados para distribuir o malware expuseram os nomes completos e os endereços de e-mail de duas pessoas que os registraram, com base no qual conseguiu desvendar outras empresas de propriedade de um deles. O segundo ator tem registro criminal em seu nome.

A empresa de cibersegurança está rastreando o trojan bancário sob o nome CarnavalHeist, observando o uso de várias táticas comuns entre outras famílias de malware semelhantes vindas do Brasil.

“As únicas coisas em CarnavalHeist, no entanto, são o uso dinâmico de um carregador baseado em Python como parte do processo de injeção de DLL e o direcionamento específico de aplicativos bancários de desktop para possibilitar o rastreamento de outras instituições financeiras brasileiras”, disse o Cisco Talos.

“As campanhas envolvendo o malware acreditava-se que estava em andamento desde pelo menos 2023, com um aumento substancial no número de hosts infectados de fevereiro de 2024 a abril de 2024.”

“Há também observamos que esses atores da ameaça têm como alvo apenas vítimas brasileiras e nenhum outro país da América Latina, o que é comum entre este tipo de malware bancário”, disse o Cisco Talos ao The Hacker News.

“Os atores da ameaça têm a intenção de infectar o maior número possível de vítimas e extrair o máximo de informações financeiras (para grandes instituições financeiras brasileiras), destacando que esses adversários de baixa sofisticação estão tentando espalhar agressivamente malware.”

Zscaler ThreatLabz detalhou uma campanha de malware bancário para Android que usava aplicativos isca carregados na Google Play Store para entregar Anatsa (também conhecido como TeaBot e Toddler).

Esses aplicativos isca limpos são disfarçados de aplicativos aparentemente inofensivos de produtividade e utilitários como leitores de PDF, leitores de códigos QR e tradutores, e empregam uma cadeia de infecção idêntica revelada pela ThreatFabric no início de fevereiro deste ano para recuperar e implantar o malware de um servidor remoto sob o pretexto de uma atualização de aplicativo para evitar detecção.