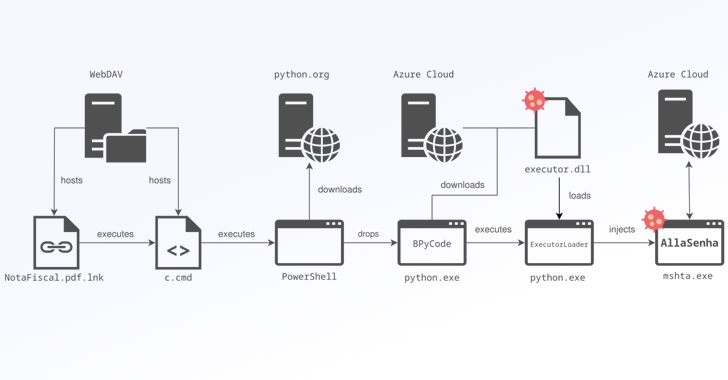

Instituições bancárias brasileiras são o alvo de uma nova campanha que distribui uma variante personalizada do trojan de acesso remoto baseado no Windows chamado AllaKore, denominado AllaSenha. O malware tem como objetivo roubar credenciais necessárias para acessar contas bancárias brasileiras e utiliza a nuvem Azure como infraestrutura de comando e controle (C2), de acordo com uma análise técnica da empresa francesa de cibersegurança HarfangLab. Os bancos como Banco do Brasil, Bradesco, Banco Safra, Caixa Econômica Federal, Itaú Unibanco, Sicoob e Sicredi são alvos da campanha. O vetor de acesso inicial, embora não tenha sido definitivamente confirmado, aponta para o uso de links maliciosos em mensagens de phishing. O ponto de partida do ataque é um arquivo de atalho Windows malicioso (LNK) que se passa por um documento PDF (“NotaFiscal.pdf.lnk”) hospedado em um servidor WebDAV desde pelo menos março de 2024. Além disso, há evidências que sugerem que os atores da ameaça por trás da atividade anteriormente abusaram de serviços legítimos como Autodesk A360 Drive e GitHub para hospedar as cargas. O arquivo LNK, quando lançado, executa um shell de comando Windows que é projetado para abrir um arquivo PDF falsificado para o destinatário, ao mesmo tempo em que recupera uma carga BAT chamada “c.cmd” da mesma localização do servidor WebDAV. Apelidado de lançador BPyCode, o arquivo inicia um comando PowerShell codificado em Base64, que posteriormente baixa o binário Python do site oficial www.python.org para executar um script Python codinome BPyCode. BPyCode, por sua vez, atua como um downloader para uma biblioteca de vínculo dinâmico (“executor.dll”) e a executa na memória. O DLL é recuperado de um dos nomes de domínio gerados por meio de um algoritmo de geração de domínio (DGA). “Os hostnames gerados parecem corresponder aos associados ao serviço Microsoft Azure Functions, uma infraestrutura serverless que, neste caso, permitiria aos operadores implantar e rotacionar facilmente sua infraestrutura de preparação”, disse a empresa. Especificamente, BPyCode recupera um arquivo pickle que inclui três arquivos: um segundo script de carregador Python, um arquivo ZIP contendo o pacote PythonMemoryModule e outro arquivo ZIP contendo “executor.dll”. O novo script de carregador Python é então lançado para carregar executor.dll, um malware baseado em Borland Delphi também chamado ExecutorLoader, na memória usando PythonMemoryModule. ExecutorLoader é principalmente incumbido de decodificar e executar AllaSenha injetando-o em um processo legítimo de mshta.exe. Além do roubo de credenciais de conta bancária online de navegadores da web, AllaSenha possui a capacidade de exibir janelas sobrepostas para capturar códigos de autenticação de dois fatores (2FA) e até mesmo enganar a vítima para escanear um código QR para aprovar uma transação fraudulenta iniciada pelos atacantes. Todas as amostras AllaSenha utilizam Access_PC_Client_dll.dll como nome de arquivo original. Este nome pode ser encontrado no projeto KL Gorki, um malware bancário que parece combinar componentes de AllaKore e ServerSocket. Uma análise mais detalhada do código-fonte associado ao arquivo LNK inicial e às amostras de AllaSenha revelou que um usuário falante de português chamado bert1m está provavelmente ligado ao desenvolvimento do malware, embora não haja evidências neste estágio para sugerir que estejam operando as ferramentas também. Os atores da ameaça que operam na América Latina parecem ser uma fonte de campanhas cibernéticas particularmente produtiva. Enquanto visam quase exclusivamente a indivíduos da América Latina para roubar detalhes bancários, esses atores frequentemente acabam comprometendo computadores que, na verdade, são operados por subsidiárias ou funcionários no Brasil, mas que pertencem a empresas do mundo todo. Essa evolução ocorre enquanto o Forcepoint detalhou campanhas de malspam distribuindo outro trojan bancário focado na América Latina chamado Casbaneiro (também conhecido como Metamorfo e Ponteiro) via anexos HTML com o objetivo de sifonar informações financeiras das vítimas. “O malware distribuído via e-mail instiga o usuário a clicar no anexo”, disse o pesquisador de segurança Prashant Kumar. “O anexo contém código malicioso que executa uma série de atividades e leva à comprometimento de dados.” Cisco Talos, em um artigo técnico publicado em 31 de maio de 2024, atribuiu o trojan bancário AllaSenha a atores brasileiros, que podem ser “identificados por causa de alguns erros operacionais cometidos durante o processo de registro de domínio de seus sites de hospedagem de payloads.” Especificamente, descobriu que as informações WHOIS dos domínios “nfe-visualizer.app[.]br” e “visualizer-nf.com[.]br” usados para distribuir o malware expuseram os nomes completos e os endereços de e-mail de duas pessoas que os registraram, o que permitiu descobrir outras empresas de propriedade de uma delas. O segundo ator teve seu histórico criminal revelado em seu nome. A empresa de cibersegurança está rastreando o trojan bancário sob o nome CarnavalHeist, observando o uso de várias táticas comuns a outras famílias de malware semelhantes vindas do Brasil. “Único para o CarnavalHeist, no entanto, é o uso dinâmico de um carregador baseado em Python como parte do processo de injeção de DLL e visando especificamente aplicativos de desktop bancários para permitir o rastreamento de outras instituições financeiras brasileiras”, disse. Não é apenas o Windows que tem sido alvo de ataques de trojans bancários, pois o Zscaler ThreatLabz divulgou detalhes de uma campanha de malware bancário Android que fez uso de aplicativos-fantasma enviados à Google Play Store para distribuir o Anatsa (também conhecido como TeaBot e Toddler). Essas iscas passam por aplicativos de produtividade e utilitários aparentemente inofensivos como leitores de PDF, leitores de código QR e tradutores, e empregam uma cadeia de infecção idêntica revelada pela ThreatFabric no início deste mês para recuperar e implantar o malware de um servidor remoto sob a aparência de uma atualização de aplicativo para evitar detecção. Os aplicativos, que desde então foram removidos pela Google, são os seguintes – com. appandutilitytools. fileqrutility (Leitor de QR e Gerenciador de Arquivos) e com. ultimatefilesviewer. filemanagerwithpdfsupport (Leitor de PDF e Gerenciador de Arquivos). Anatsa exfila dados bancários sensíveis e informações financeiras de aplicativos financeiros globais por meio do uso de técnicas de sobreposição e acessibilidade, permitindo interceptar e coletar dados de forma discreta. A Zscaler identificou mais de 90 aplicativos maliciosos na Play Store nos últimos meses que tiveram coletivamente mais de 5,5 milhões de instalações e foram usados para propagar várias famílias de malware como Joker, Facestealer, Anatsa, Coper e outros adwares.

Bancos Brasileiros Visados por Nova Variante AllaKore RAT Chamada AllaSenha

- Autor do post:killer

- Post publicado:29 de maio de 2024

- Categoria do post:Notícias de Segurança