Desde a primeira edição da Lista de Verificação de Gerenciamento de Postura de Segurança SaaS (SSPM) Definitiva foi lançada há três anos, a expansão do SaaS corporativo tem crescido a um ritmo de dois dígitos. Nas grandes empresas, o número de aplicativos SaaS em uso hoje chega a centenas, espalhados por pilhas departamentais, complicando o trabalho das equipes de segurança para proteger as organizações contra ameaças em evolução.

À medida que a segurança SaaS se torna uma prioridade máxima, as empresas estão recorrendo ao Gerenciamento de Postura de Segurança SaaS (SSPM) como um facilitador. A Lista de Verificação de Segurança SaaS Definitiva 2025, projetada para ajudar as organizações a escolher um SSPM, abrange todos os recursos e capacidades que devem ser incluídos nessas soluções.

Antes de explorar cada superfície de ataque, ao implementar uma solução SSPM, é essencial abranger uma ampla gama de integrações, incluindo integrações de aplicativos prontas para uso e personalizadas, bem como verificações de segurança detalhadas. Embora existam aplicativos mais sensíveis e complexos de proteger, uma violação pode ocorrer em qualquer aplicativo, portanto, a cobertura é fundamental.

Essenciais de Prevenção de Ameaças para Proteger a Pilha SaaS

As capacidades essenciais de prevenção de um SSPM para proteger toda a pilha SaaS devem abranger o seguinte:

Gerenciamento de Configurações Incorretas

Servindo como o núcleo de um SSPM, o gerenciamento de configurações incorretas deve fornecer visibilidade e controle profundos de todas as configurações de segurança em todos os aplicativos SaaS para todos os usuários. Deve ter amplas funcionalidades, como pontuação de postura, verificações de segurança automatizadas, medição de gravidade, verificações de conformidade, alertas, além de integração com SOAR/SIEM e qualquer sistema de atendimento para corrigir configurações incorretas usando ferramentas de segurança existentes. Essas plataformas devem incluir planos de remediação detalhados e uma infraestrutura robusta de colaboração entre o proprietário do aplicativo e a equipe de segurança para garantir que o ciclo de remediação seja adequadamente fechado.

Segurança de Identidades

As capacidades sólidas de Gerenciamento de Postura de Segurança de Identidade (ISPM) são de importância fundamental para proteger a pilha SaaS. No que diz respeito às identidades humanas, uma organização precisa ter a capacidade de governar usuários com privilégios excessivos, usuários inativos, ingressantes, mudanças e saídas, e reduzir permissões de acordo. Isso também inclui a aplicação de configurações centradas na identidade, como MFA e SSO, especialmente para aqueles que têm funções ou acessos sensíveis.

À medida que os usuários instalam aplicativos, com ou sem o conhecimento e consentimento da equipe de segurança, um SSPM deve ter a capacidade de monitorar as identidades não humanas associadas à conexão de aplicativos de terceiros aos hubs principais para mitigar o risco. Uma ferramenta de segurança SaaS deve ter descoberta e gerenciamento automatizados de aplicativos para permitir que as equipes de segurança vejam todos os aplicativos aprovados e sombra, escopos e permissões, e remediar de acordo.

Gerenciamento de Permissões

Reunir autorizações SaaS em um só lugar aprimora a gestão da postura de segurança de identidade para reduzir a superfície de ataque e melhorar os esforços de conformidade.

Aplicações sofisticadas, como Salesforce, Microsoft 365, Workday, Google Workspace, ServiceNow, Zendesk e outras, têm estruturas de permissão muito complexas, com camadas de permissões, perfis e conjuntos de permissões. A visibilidade unificada para a descoberta de permissões complexas permite que as equipes de segurança entendam melhor o risco proveniente de qualquer usuário.

Relação de Dispositivo com SaaS

Ao selecionar um SSPM, certifique-se de que ele se integra ao sistema de Gerenciamento de Pontos de Extremidade Unificado, para garantir que você gerencie os riscos dos dispositivos de usuário SaaS. Por meio dessa funcionalidade, a equipe de segurança tem insights sobre dispositivos de usuários SaaS não gerenciados, com baixa higiene e vulneráveis, que podem estar suscetíveis a roubo de dados.

Postura de Segurança GenAI

Os provedores de SaaS estão correndo para adicionar capacidades de IA gerativa aos aplicativos SaaS para capitalizar a onda de produtividade oferecida por essa nova forma de IA. Add-ons como Salesforce Einstein Copilot e Microsoft Copilot usam o GenAI para criar relatórios, escrever propostas e enviar e-mails aos clientes. A facilidade de uso das ferramentas GenAI aumentou o risco de vazamento de dados, expandiu a superfície de ataque e abriu novas áreas para exploração.

Ao avaliar uma solução de segurança SaaS, certifique-se de que ela inclui monitoramento de GenAI, incluindo:

– Postura de segurança para aplicativos de IA para identificar aplicativos impulsionados por IA com níveis de risco elevados;

– Verificação de todas as configurações de GenAI e remediação de deriva de configuração de GenAI;

– Acesso de GenAI para monitorar o acesso do usuário às ferramentas de GenAI com base em funções;

– Descoberta de aplicativos de sombra de GenAI para identificar aplicativos de sombra que utilizam GenAI, incluindo aplicativos maliciosos;

– Governança de gerenciamento de dados para controlar quais dados são acessíveis pelas ferramentas de GenAI.

Protegendo os Dados da Empresa para Prevenir Vazamentos

Aplicações SaaS contêm informações sensíveis que poderiam causar danos consideráveis à empresa se tornadas públicas. Além disso, muitos usuários de SaaS compartilham arquivos de suas aplicações SaaS com usuários externos, como contratados ou agências, como parte de seu processo operacional.

As equipes de segurança precisam de visibilidade nas configurações compartilhadas de documentos que estão publicamente disponíveis ou compartilhados externamente. Essa visibilidade permite que eles fechem lacunas na segurança de documentos e evitem a ocorrência de vazamento de dados. Um SSPM deve ser capaz de identificar documentos, arquivos, repositórios e outros ativos que estão publicamente disponíveis ou compartilhados com usuários externos.

Uma solução de segurança SaaS deve incluir capacidades na área de proteção contra vazamento de dados, como:

– Nível de acesso que exibe se um item está compartilhado externamente ou publicamente;

– Uma lista de usuários “compartilhados com” que receberam acesso ao documento;

– Data de expiração: Mostra se o link expirará automaticamente e não estará mais acessível pelo público.

Para Baixar a edição completa da lista de verificação de segurança SaaS 2025

Detecção e Resposta a Ameaças

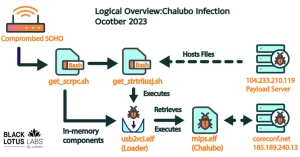

A Detecção e Resposta a Ameaças de Identidade (ITDR) fornece uma segunda camada de proteção à pilha SaaS que é uma parte crítica do tecido de identidade.

Quando atores de ameaças invadem um aplicativo, o ITDR detecta e responde a ameaças relacionadas à identidade com base na detecção de Indicadores Chave de Comprometimento (IOCs) e Análise de Comportamento do Usuário e Entidade (UEBA). Isso aciona um alerta e aciona o mecanismo de resposta a incidentes.

Um SSPM deve incluir capacidades de ITDR baseadas em logs provenientes de toda a pilha SaaS, esta é outra razão pela qual a cobertura da pilha é tão importante. Ao estender os dados ricos coletados em toda a pilha SaaS, as capacidades de ITDR têm um entendimento muito mais amplo do comportamento padrão do usuário e da detecção de anomalias de maneira mais precisa.

Indicadores de Comprometimento amostrais incluem:

– Tokens anômalos: Identificar tokens incomuns, como um token de acesso com um período de validade extremamente longo ou um token que é passado de um local incomum;

– Comportamento anômalo: O usuário age de maneira diferente do habitual, como baixando volumes elevados de dados de maneira atípica;

– Pico de login malsucedido: Múltiplas falhas de login usando diferentes contas de usuário do mesmo endereço IP;

– Detecção de comportamento geográfico: Um usuário faz login em dois locais dentro de um curto período de tempo;

– Aplicativos SaaS maliciosos: Instalação de um aplicativo SaaS malicioso de terceiros;

– Spray de senha: O usuário acessa usando spray de senha para acessar um aplicativo SaaS.

Escolhendo o SSPM Certo

Desenvolvendo melhores práticas para a segurança do SaaS, as organizações podem crescer com segurança com aplicativos SaaS. Para comparar e escolher o SSPM certo para sua organização, confira a edição completa da lista de verificação de 2025, descrevendo quais capacidades procurar para elevar a segurança do SaaS e estar preparado para enfrentar novos desafios. Obtenha o guia completo juntamente com a lista de verificação imprimível aqui.