Atores da ameaça foram observados usando sites falsos se passando por soluções antivírus legítimas da Avast, Bitdefender e Malwarebytes para propagar malware capaz de roubar informações sensíveis de dispositivos Android e Windows.

“Hospedar software malicioso em sites que parecem legítimos é predatório para consumidores em geral, especialmente aqueles que procuram proteger seus dispositivos de ataques cibernéticos,” disse o pesquisador de segurança da Trellix, Gurumoorthi Ramanathan.

A lista de sites é a seguinte –

– avast-securedownload[.]com, que é usado para entregar o trojan SpyNote na forma de um arquivo de pacote Android (“Avast.apk”) que, uma vez instalado, solicita permissões invasivas para ler mensagens SMS e registros de chamadas, instalar e excluir aplicativos, tirar capturas de tela, rastrear localização e até mesmo minerar criptomoeda

– bitdefender-app[.]com, que é usado para entregar um arquivo de arquivo ZIP (“setup-win-x86-x64.exe.zip”) que implanta o malware de roubo de informações Lumma

– malwarebytes[.]pro, que é usado para entregar um arquivo de arquivo RAR (“MBSetup.rar”) que implanta o malware StealC de roubo de informações

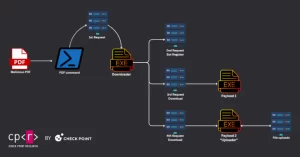

A empresa de cibersegurança disse que também descobriu um binário Trellix falso chamado “AMCoreDat.exe” que serve como um condutor para depositar um malware de roubo de informações capaz de colher informações da vítima, incluindo dados do navegador, e exfiltrá-lo para um servidor remoto.

Atualmente não está claro como esses sites falsos são distribuídos, mas campanhas semelhantes no passado empregaram técnicas como malvertising e envenenamento de SEO.

Malware de roubo de informações tornou-se cada vez mais uma ameaça comum, com cibercriminosos anunciando numerosas variantes personalizadas com diferentes níveis de complexidade. Isso inclui novos stealers como Acrid, SamsStealer, ScarletStealer e Waltuhium Grabber, bem como atualizações para existentes como SYS01stealer (também conhecido como Album Stealer ou S1deload Stealer).

“O fato de que novos stealers aparecem de vez em quando, combinado com o fato de que sua funcionalidade e sofisticação variam muito, indica que há uma demanda de mercado criminal por stealers,” disse a Kaspersky em um relatório recente.

Isso ocorre quando pesquisadores descobriram um novo trojan bancário para Android chamado Antidot que se disfarça como uma atualização do Google Play para facilitar o roubo de informações, abusando das APIs de acessibilidade e MediaProjection do Android.

“Em termos de funcionalidade, o Antidot é capaz de keylogging, ataques de sobreposição, exfiltração de SMS, capturas de tela, roubo de credenciais, controle de dispositivo e execução de comandos recebidos dos atacantes,” disse a Symantec, subsidiária da Broadcom, em um boletim.

Encontrou este artigo interessante? Siga-nos no Twitter e LinkedIn para ler mais conteúdo exclusivo que postamos.