No início de 2024, a Wing Security lançou seu relatório Estado da Segurança SaaS, oferecendo insights surpreendentes sobre ameaças emergentes e melhores práticas no domínio SaaS. Agora, na metade do ano, várias previsões de ameaças do relatório já se mostraram precisas. Felizmente, as soluções de Gerenciamento de Postura de Segurança SaaS (SSPM) priorizaram capacidades de mitigação para lidar com muitos desses problemas, garantindo que as equipes de segurança tenham as ferramentas necessárias para enfrentar esses desafios de frente.

Neste artigo, revisaremos nossas previsões anteriores do início do ano, mostraremos exemplos reais dessas ameaças em ação e ofereceremos dicas práticas e melhores práticas para ajudá-lo a evitar tais incidentes no futuro.

Também vale ressaltar a tendência geral de aumento na frequência de violações no dinâmico cenário SaaS de hoje, levando as organizações a exigir alertas de ameaça oportunos como uma capacidade vital. Regulamentos da indústria com prazos de conformidade iminentes estão exigindo relatórios de violações com prontidão semelhante. Essas mudanças de mercado significam que ter capacidades de inteligência de ameaças fáceis, rápidas e precisas tornou-se especialmente essencial para todas as organizações que utilizam SaaS, além de entender os tipos específicos de ameaças detalhados abaixo.

Previsão de Ameaça 1: Shadow AI

Uma plataforma de comunicações com uso oculto de IA

Em maio de 2024, uma grande plataforma de comunicações enfrentou críticas por usar dados de usuários de mensagens e arquivos para treinar modelos de machine learning para busca e recomendações. Essa prática levantou preocupações significativas de segurança de dados para as organizações, pois estavam preocupadas com a exposição potencial e o uso indevido de suas informações sensíveis. Os usuários sentiram que não foram devidamente informados sobre essa prática, e o processo de desativação foi inconveniente. Para lidar com essas preocupações, a plataforma esclareceu suas políticas de uso de dados e facilitou a opção de desativação.

Por que Isso Importa

A falta de transparência eficaz em torno do uso de IA em aplicativos SaaS é preocupante. Com mais de 8.500 aplicativos com capacidades de IA generativa incorporadas e seis dos dez principais aplicativos de IA usando dados do usuário para treinamento, o potencial para “Shadow AI” – uso não autorizado de IA – está por toda parte. Os serviços SaaS de hoje são facilmente integrados nas organizações, e os termos e condições geralmente são ignorados. Esse comportamento abre a porta para milhares de aplicativos SaaS acessarem um tesouro de informações confidenciais e privadas da empresa e potencialmente treinarem modelos de IA com elas. A recente polêmica sobre o uso de dados de clientes para aprendizado de máquina mostra o quão real é essa ameaça.

Combater Shadow AI com SSPM Automatizado

As organizações devem tomar várias medidas para aumentar sua segurança contra ameaças potenciais de IA. Primeiro, retomar o controle sobre o uso de IA descobrindo e entendendo todas as aplicações de IA e AI-powered SaaS em uso. Em segundo lugar, é crucial identificar a imitação de aplicativos monitorando a introdução de SaaS arriscados ou maliciosos, incluindo aplicativos de IA que imitam versões legítimas. Por fim, a remediação de IA pode ser automatizada por meio do uso de ferramentas que oferecem fluxos de trabalho de remediação automatizados para abordar prontamente quaisquer ameaças identificadas.

Previsão de Ameaça 2: Cadeia de Suprimentos

Agentes de ameaça visam uma empresa popular de armazenamento em nuvem

Uma recente violação de dados em um serviço baseado em nuvem veio à tona. Foi descoberto em 24 de abril de 2024 e divulgado em 1º de maio. A violação envolveu o acesso não autorizado a credenciais de clientes e dados de autenticação. Suspeita-se que uma conta de serviço usada para executar aplicativos e serviços automatizados dentro do ambiente de backend foi comprometida, levando à exposição de informações dos clientes como e-mails, nomes de usuário, números de telefone, senhas em hash, bem como dados essenciais para integração de terceiros como chaves de API e tokens OAuth.

Por que Isso Importa

Verificações periódicas da cadeia de suprimentos SaaS simplesmente não são suficientes. Os funcionários podem adicionar novos serviços e fornecedores à infraestrutura SaaS de suas organizações de forma fácil e rápida, tornando a cadeia de suprimentos mais complexa. Com centenas de aplicativos SaaS interconectados, uma vulnerabilidade em um pode afetar toda a cadeia de suprimentos. Essa violação destaca a necessidade de detecção e resposta rápida. Regulamentações como NY-DFS agora exigem que CISOs relatem incidentes em suas cadeias de suprimentos dentro de 72 horas.

Combater Vulnerabilidades na Cadeia de Suprimentos com SSPM Automatizado

Em 2024, os CISOs e suas equipes devem ter acesso a alertas rápidos de inteligência de ameaças. Isso garante que estejam bem informados sobre incidentes de segurança em sua cadeia de suprimentos SaaS, permitindo respostas rápidas para minimizar danos potenciais. Medidas preventivas, como Gerenciamento de Risco de Terceiros eficaz, são cruciais para avaliar os riscos associados a cada aplicativo. À medida que as ameaças à segurança do SaaS continuam, incluindo as conhecidas e as emergentes, o gerenciamento eficaz de riscos exige priorizar a monitorização de ameaças e utilizar uma solução de Gerenciamento de Postura de Segurança SaaS Segura (SSPM) determinada.

Previsão de Ameaça 3: Acesso a Credenciais

Ciberataque a um grande provedor de serviços de saúde

Em fevereiro de 2024, um grande provedor de serviços de saúde foi vítima de um ciberataque no qual os investigadores acreditam que os invasores usaram credenciais de login roubadas para acessar um servidor. Uma lição chave é que a ausência de Autenticação Multifator (MFA) e acompanhada por um token roubado permitiu o acesso não autorizado.

Por que Isso Importa

No quesito segurança SaaS, o abuso de credenciais comprometidas não é uma nova tendência. De acordo com um relatório recente, uma média surpreendente de 4.000 ataques de senha bloqueados ocorreram por segundo ao longo do último ano. Apesar do aumento de métodos de ataque mais sofisticados, os agentes de ameaça frequentemente exploram a simplicidade e eficácia do uso de informações de login roubadas. Implementar controles de acesso rigorosos, revisões regulares e auditorias são essenciais para detectar e abordar vulnerabilidades. Isso garante que apenas indivíduos autorizados tenham acesso às informações relevantes, minimizando o risco de acesso não autorizado.

Combater Ataques a Credenciais com Al SSPM Automatizado

Para combater ataques de credenciais, as organizações precisam de uma abordagem multifacetada. As equipes de segurança devem monitorar senhas vazadas na dark web para identificar e responder rapidamente a credenciais comprometidas. Em seguida, a implementação de autenticação multifator resistente a phishing (MFA) adicionará uma camada robusta de segurança que evita acesso não autorizado mesmo se as senhas forem roubadas. Além disso, as equipes de segurança devem procurar continuamente por atividades anormais nos sistemas para detectar e lidar com possíveis violações antes que causem danos significativos.

Previsão de Ameaça 4: Bypass de MFA

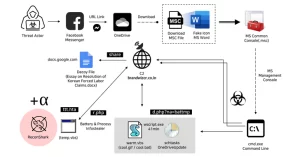

Nova Ferramenta PaaS Bypasses MFA para Gmail e Microsoft 365

Uma nova ferramenta de phishing-as-a-service (PaaS) chamada “Tycoon 2FA” emergiu, o que simplifica ataques de phishing em contas Gmail e Microsoft 365, contornando a autenticação multifator (MFA). Em meados de fevereiro de 2024, uma nova versão do Tycoon 2FA foi lançada, utilizando a técnica AiTM (Adversary in the Middle) para contornar o MFA. Esse exploit envolve o servidor do agressor hospedando uma página de phishing, interceptando as entradas da vítima e transmitindo-as para o serviço legítimo para solicitar a solicitação MFA. A página de phishing do Tycoon 2FA em seguida, transmite as entradas do usuário para a autenticação legítima da Microsoft API, redirecionando o usuário para um URL legítimo com uma página de “não encontrada”.

Por que Isso Importa

Muitas organizações negligenciam completamente o MFA, deixando-as vulneráveis a violações potenciais. Em nossa pesquisa, 13% das organizações não implementaram MFA em nenhum de seus usuários. Essa ausência de proteção de autenticação pode ser explorada por indivíduos não autorizados para acessar dados ou recursos sensíveis. A implementação eficaz do MFA fortalece as defesas contra acesso não autorizado e ataques SaaS, tornando-o a solução ideal contra ataques de preenchimento de credenciais.

Combater o Bypass de MFA com SSPM Automatizado

As soluções automatizadas de SSPM verificam continuamente as configurações de MFA e monitoram quaisquer sinais de tentativas de bypass. Ao automatizar essas verificações, as organizações podem garantir que o MFA seja implementado corretamente e funcione de forma eficaz, evitando assim ataques sofisticados que buscam contornar as proteções do MFA. A automação garante que as configurações de MFA estejam sempre atualizadas e corretamente aplicadas em toda a organização. É aconselhável usar várias formas de identificação e processos de login em várias etapas, como várias senhas e etapas de verificação adicionais.

Previsão de Ameaça 5: Ameaças Interconectadas

Incidente de Acesso Não Autorizado

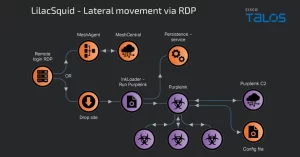

Em 11 de maio de 2024, uma empresa de tecnologia financeira experimentou acesso não autorizado ao seu espaço de usuário em uma plataforma de repositório de código SaaS de terceiros. A empresa abordou rapidamente o problema, enfatizando que nenhuma informação do cliente estava armazenada no repositório. No entanto, durante sua investigação, a empresa descobriu que uma credencial de seu espaço de usuário foi roubada e usada para acessar seu ambiente de produção. Essa transição da plataforma SaaS de terceiros para a infraestrutura da empresa permitiu ao atacante acessar dados do cliente armazenados no ambiente de produção.

Por que Isso Importa

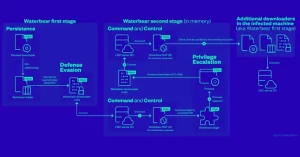

O aumento de ataques interdomínio destaca a sofisticação crescente das ameaças cibernéticas, afetando ambientes on-prem, de nuvem e SaaS da mesma forma. Para entender essa ameaça, precisamos considerar a perspectiva de agentes de ameaça que exploram qualquer oportunidade disponível para acessar os ativos de uma vítima, independentemente do domínio. Embora esses domínios sejam tipicamente vistos como superfícies de ataque separadas, os invasores os veem como componentes interconectados de um único alvo.

Combater Ataques Interdomínio com SSPM Automatizado

As ferramentas SSPM fornecem uma visão holística da postura de segurança de uma organização. Ao monitorar e proteger continuamente o domínio SaaS, as ameaças podem ser limitadas e contidas. Além disso, ao automatizar a detecção e resposta a ameaças, as organizações podem isolar e mitigar rapidamente as ameaças.

Importância da Velocidade e Eficiência na Luta contra Violações SaaS

A automação em segurança SaaS é indispensável para organizações que precisam aumentar sua postura de segurança e lidar efetivamente com violações de segurança. As ferramentas de SSPM simplificam funções críticas como detecção de ameaças e resposta a incidentes, permitindo que as equipes de segurança operem com maior eficiência e escalabilidade.

Ao automatizar tarefas rotineiras, as organizações podem identificar e mitigar proativamente os riscos de segurança, garantindo respostas mais rápidas e eficazes às violações. Aproveitar o poder da automação de SSPM não apenas fortalece as defesas cibernéticas, mas também economiza tempo e recursos valiosos, permitindo que as organizações enfrentem ameaças cibernéticas em constante evolução com maior precisão e velocidade.