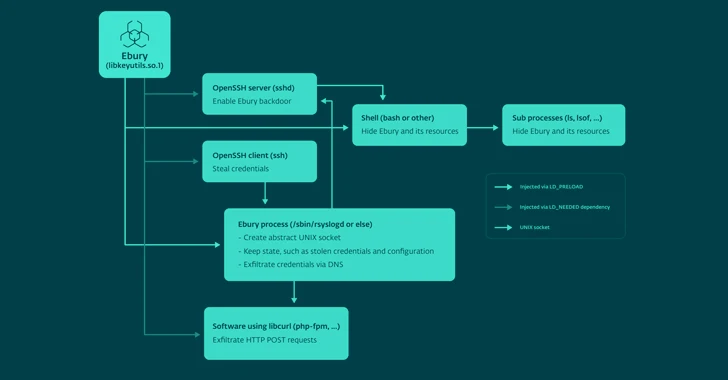

Um malware botnet chamado Ebury é estimado ter comprometido 400.000 servidores Linux desde 2009, dos quais mais de 100.000 ainda estavam comprometidos até o final de 2023. Os achados vêm da empresa eslovaca de cibersegurança ESET, que o caracterizou como uma das campanhas de malware mais avançadas centradas em servidores para ganho financeiro. Os atores de Ebury têm buscado atividades de monetização, incluindo a disseminação de spam, redirecionamento de tráfego na web e roubo de credenciais. Os operadores também estão envolvidos em roubos de criptomoedas, usando AitM e roubo de cartões de crédito por meio de escuta de tráfego de rede, comumente conhecidos como skim de web do lado do servidor. Ebury foi documentado pela primeira vez há mais de uma década como parte de uma campanha chamada Operação Windigo que visava servidores Linux para implantar o malware, junto com outras backdoors e scripts como Cdorked e Calfbot para redirecionar o tráfego na web e enviar spam, respectivamente. Posteriormente, em agosto de 2017, um cidadão russo chamado Maxim Senakh foi condenado a quase quatro anos de prisão nos EUA por seu papel no desenvolvimento e manutenção do malware da botnet. “Senakh e seus co-conspiradores usavam a botnet Ebury para gerar e redirecionar o tráfego na internet em prol de vários esquemas de fraude por clique e e-mails de spam, que geravam fraudulentamente milhões de dólares em receita”, disse o Departamento de Justiça dos EUA na época. A investigação da ESET descobriu várias abordagens que os atacantes usam para entregar Ebury, incluindo métodos como roubo de credenciais SSH, stuffing de credenciais, infiltração na infraestrutura do provedor de hospedagem, exploração de falhas no Painel de Controle Web (por exemplo, CVE-2021-45467) e ataques de adversário SSH no meio (AitM). Os atores de ameaças também foram observados usando identidades falsas ou roubadas para encobrir suas trilhas, além de comprometer infraestruturas usadas por outros perpetradores com o malware para atingir seus objetivos e confundir os esforços de atribuição. Um exemplo é a comprometimento de servidores responsáveis pela coleta de dados do Vidar Stealer. Os atores da Ebury usaram as identidades roubadas obtidas por meio do Vidar Stealer para alugar infraestrutura de servidor e em suas atividades, enviando os órgãos policiais na direção errada. Em outro exemplo, Ebury é dito ter sido usado para violar os sistemas de um dos autores da botnet Mirai e roubar o código muito antes que fosse tornado público. O malware atua tanto como uma porta dos fundos dentro do daemon OpenSSH quanto como um ladrão de credenciais, oferecendo aos atacantes a capacidade de implantar cargas úteis adicionais como HelimodSteal, HelimodRedirect e HelimodProxy, e expandir sua presença dentro de uma rede comprometida. A última versão do Ebury conhecida até a data é a 1.8.2. Os artefatos atualizados da Ebury introduzem novas técnicas de ofuscação, um algoritmo de geração de domínio (DGA), e uma técnica para melhor ocultar sua presença funcionando como um rootkit de espaço de usuário quando injetado dentro do shell de sessões SSH. “Essas ferramentas têm o objetivo comum de monetizar, por meio de vários métodos, os servidores que comprometem”, disse a ESET. “A forma como os servidores são monetizados varia de roubo de informações de cartão de crédito e roubo de criptomoedas a redirecionamento de tráfego, envio de spam e roubo de credenciais”. HelimodSteal, HelimodRedirect, e HelimodProxy são todos módulos do servidor Apache HTTP usados para interceptar solicitações POST HTTP feitas ao servidor da web, redirecionar solicitações HTTP para anúncios e encaminhar tráfego para enviar spam. Outra nova ferramenta empregada é um módulo do kernel chamado KernelRedirect que implementa um gancho do Netfilter para modificar o tráfego HTTP e realizar redirecionamento. Também são utilizados softwares para ocultar e permitir que o tráfego malicioso passe pelo firewall, bem como scripts Perl para realizar ataques de AitM em grande escala dentro dos data centers de provedores de hospedagem para violar alvos valiosos e roubar criptomoedas de carteiras hospedadas nesses servidores. Acredita-se que até 200 servidores em mais de 75 redes em 34 países diferentes foram alvo dessa maneira entre fevereiro de 2022 e maio de 2023. HelimodSteal também é projetado para capturar dados de cartão de crédito que são enviados por uma vítima a uma loja online, efetivamente como um web skimmer do lado do servidor para extrair as informações recebidas pelo servidor infectado. Em uma cadeia de eventos alternativa, os detalhes financeiros podem ser obtidos por meio do Ebury ou do FrizzySteal, uma biblioteca compartilhada maliciosa que é injetada no libcurl e pode extrair solicitações feitas pelo servidor comprometido a servidores HTTP externos, como um processador de pagamento. “Uma vez que ambos estão operando dentro do servidor da web ou da aplicação, a criptografia de ponta a ponta (HTTPS) não pode proteger contra essa ameaça”, observou a ESET. “O acesso a servidores usados para hospedagem compartilhada lhes concede acesso a um monte de tráfego da web não criptografado, que eles aproveitam para redirecionamento sorrateiro ou captura de detalhes enviados em formulários online”. Gostou deste artigo? Siga-nos no Twitter e LinkedIn para ler mais conteúdos exclusivos que postamos.

Ebury Botnet Malware Compromete 400.000 Servidores Linux ao longo de 14 Anos

- Autor do post:killer

- Post publicado:15 de maio de 2024

- Categoria do post:Notícias de Segurança