Um malware conhecido como Ebury estima-se ter comprometido 400.000 servidores Linux desde 2009, dos quais mais de 100.000 ainda estavam comprometidos no final de 2023. A descoberta vem de uma empresa eslovaca de cibersegurança, que caracterizou o Ebury como uma das campanhas de malware para servidores mais avançadas em termos de ganho financeiro.

Os atores por trás do Ebury têm se dedicado a atividades de monetização, incluindo a disseminação de spam, redirecionamento de tráfego web e roubo de credenciais. Além disso, estão envolvidos em roubos de criptomoedas e cartões de crédito, usando técnicas de escuta de tráfego de rede, conhecidas como web skimming.

O Ebury foi documentado pela primeira vez há mais de uma década como parte de uma campanha chamada Operação Windigo, que visava servidores Linux para implantar o malware. Em 2017, um nacional russo chamado Maxim Senakh foi condenado a quase quatro anos de prisão nos EUA por seu papel no desenvolvimento e manutenção do malware.

A investigação da ESET descobriu várias abordagens usadas pelos atacantes para distribuir o Ebury, como roubo de credenciais SSH, infiltração na infraestrutura de provedores de hospedagem, exploração de falhas no Painel de Controle Web e ataques SSH do adversário no meio (AitM). Os atores também têm usado identidades falsas ou roubadas para esconder suas atividades e confundir os esforços de atribuição.

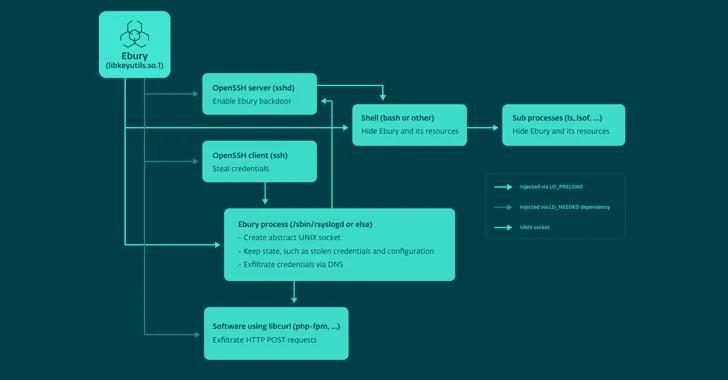

Além disso, o malware atua como um backdoor no daemon OpenSSH e um ladrão de credenciais, permitindo aos invasores implantar cargas úteis adicionais e expandir sua presença em uma rede comprometida. As versões mais recentes conhecidas do Ebury são a 1.8.2. Os artefatos atualizados do Ebury introduzem novas técnicas de obfuscação e um algoritmo de geração de domínio, além de atuar como um rootkit de espaço de usuário para ocultar sua presença em sessões SSH.

Os atacantes monetizam os servidores comprometidos de várias maneiras, desde roubo de informações de cartão de crédito e criptomoeda até redirecionamento de tráfego, envio de spam e roubo de credenciais. Vários servidores em mais de 75 redes e 34 países diferentes foram alvo dessas atividades entre fevereiro de 2022 e maio de 2023. O Ebury também foi usado para capturar dados de cartão de crédito enviados por vítimas a uma loja online.

Em outro cenário, os detalhes financeiros podem ser obtidos por meio do Ebury ou do FrizzySteal, uma biblioteca compartilhada maliciosa injetada no libcurl, que pode extrair solicitações feitas pelo servidor comprometido a servidores HTTP externos, como um processador de pagamentos. A encriptação de ponta a ponta (HTTPS) não protege contra essa ameaça, já que eles conseguem acessar muito tráfego web não encriptado através de servidores usados para hospedagem compartilhada.

Se achou este artigo interessante, siga-nos no Twitter e LinkedIn para ler mais conteúdo exclusivo que postamos.