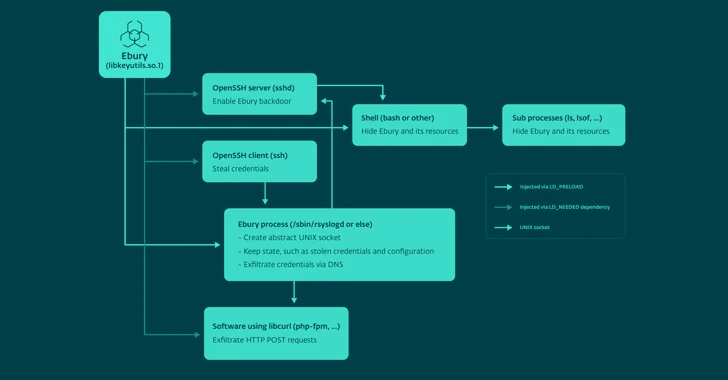

Um botnet malware chamado Ebury comprometeu cerca de 400.000 servidores Linux desde 2009, dos quais mais de 100.000 ainda estavam comprometidos até o final de 2023. A empresa de cibersegurança eslovaca ESET caracterizou o Ebury como uma das campanhas de malware para servidores mais avançadas para ganho financeiro. Os atores do Ebury se envolvem em atividades de monetização, incluindo spam, redirecionamento de tráfego da web e roubo de credenciais, além de estar envolvidos em roubos de criptomoedas usando AitM e roubo de cartão de crédito por meio de escuta de tráfego de rede, comumente conhecido como skimming na web do lado do servidor. Ebury foi documentado pela primeira vez há mais de uma década como parte da campanha denominada Operação Windigo que visava servidores Linux para implantar o malware, juntamente com outros backdoors e scripts para redirecionar o tráfego da web e enviar spam. Em agosto de 2017, um cidadão russo chamado Maxim Senakh foi condenado a quase quatro anos de prisão nos EUA por seu papel no desenvolvimento e manutenção do botnet malware Ebury. A versão mais recente conhecida do Ebury é a 1.8.2. ESET descobriu que os atacantes usam várias abordagens para distribuir o Ebury, incluindo métodos como roubo de credenciais SSH, stuffing de credenciais, exploração de falhas no Painel de Controle da Web e ataques AitM SSH. Os atores da ameaça também foram observados usando identidades falsas ou roubadas para encobrir seus rastros, além de comprometer infraestruturas usadas por outros perpetradores com o malware para atingir seus objetivos e confundir os esforços de atribuição. As últimas versões do Ebury introduzem novas técnicas de ofuscação, um algoritmo de geração de domínio e uma técnica para melhor ocultar sua presença, funcionando como um rootkit de espaço de usuário quando injetado dentro do shell de sessões SSH. Ebury é usado para interceptar solicitações HTTP POST feitas ao servidor da web, redirecionar solicitações HTTP para anúncios, enviar spam e modificar o tráfego HTTP para realizar redirecionamentos. Além disso, são utilizados scripts Perl para realizar ataques de AitM em grande escala nos data centers de provedores de hospedagem para comprometer alvos valiosos e roubar criptomoedas de carteiras hospedadas nesses servidores. Entre fevereiro de 2022 e maio de 2023, até 200 servidores em mais de 75 redes em 34 países diferentes foram alvo desse tipo de ataque. O HelimodSteal é projetado para capturar dados de cartão de crédito enviados por uma vítima para uma loja online, atuando como um coletor de dados do lado do servidor para extrair as informações recebidas pelo servidor infectado. Em outra situação, os detalhes financeiros podem ser obtidos por meio do Ebury ou do FrizzySteal, uma biblioteca compartilhada maliciosa injetada no libcurl para exfiltrar solicitações feitas pelo servidor comprometido para servidores HTTP externos, como um processador de pagamento. Como ambos operam dentro do servidor da web ou da aplicação, a criptografia de ponta a ponta (HTTPS) não pode proteger contra essa ameaça. O acesso a servidores usados para hospedagem compartilhada lhes concede acesso a muito tráfego da web não criptografado, que eles aproveitam para redirecionamento furtivo ou para capturar detalhes enviados em formulários online.

Ebury Botnet Malware Compromete 400.000 Servidores Linux nos Últimos 14 Anos

- Autor do post:killer

- Post publicado:15 de maio de 2024

- Categoria do post:Notícias de Segurança

Você também pode gostar

Abordagem Nativa Primeiro Proporciona Melhores Proteções e Uso Mais Eficiente de Recursos do que Soluções de Melhor Qualidade, Beneficiando Provedores de Serviços em Nuvem e Clientes Finais.