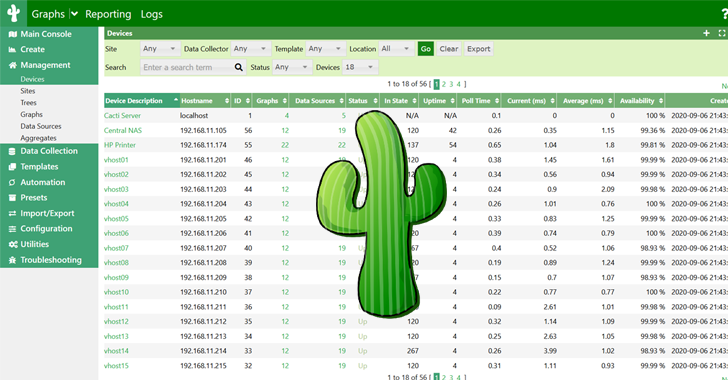

Os responsáveis pelo framework de monitoramento de rede e gerenciamento de falhas Cacti código aberto abordaram uma dúzia de falhas de segurança, incluindo dois problemas críticos que poderiam resultar na execução de código arbitrário. As vulnerabilidades mais graves são as seguintes – CVE-2024-25641 (pontuação CVSS: 9.1) – Uma vulnerabilidade de escrita de arquivo arbitrário no recurso “Importar Pacote” que permite que usuários autenticados com permissão “Importar Modelos” executem código PHP arbitrário no servidor web, resultando na execução remota de código. Também abordadas pelo Cacti estão outras duas falhas de alta gravidade que poderiam levar à execução de código via injeção de SQL e inclusão de arquivo – CVE-2024-31445 (pontuação CVSS: 8.8) – Uma vulnerabilidade de injeção de SQL em api_automation.php que permite a usuários autenticados a escalada de privilégios e execução de código remoto. CVE-2024-31459 (pontuação CVSS: N/A) – Um problema de inclusão de arquivo no arquivo “lib/plugin.php” que poderia ser combinado com vulnerabilidades de injeção de SQL para resultar na execução remota de código. Vale ressaltar que 10 das 12 falhas, com exceção de CVE-2024-29895 e CVE-2024-30268 (pontuação CVSS: 6.1), impactam todas as versões do Cacti, incluindo e anteriores à 1.2.26. Elas foram abordadas na versão 1.2.27 lançada em 13 de maio de 2024. As outras duas falhas afetam as versões de desenvolvimento 1.3.x. O desenvolvimento ocorre mais de oito meses após a divulgação de outra vulnerabilidade crítica de injeção de SQL (CVE-2023-39361, pontuação CVSS: 9.8) que poderia permitir a um invasor obter permissões elevadas e executar código malicioso. No início de 2023, uma terceira falha crítica rastreada como CVE-2022-46169 (pontuação CVSS: 9.8) foi explorada ativamente, permitindo que atores maliciosos invadissem servidores Cacti expostos à internet para entregar malware de botnet como MooBot e ShellBot. Com exploits de prova de conceito (PoC) publicamente disponíveis para essas falhas (nos respectivos avisos do GitHub), recomenda-se que os usuários tomem medidas para atualizar suas instâncias para a versão mais recente o mais rápido possível para mitigar ameaças potenciais.

Falhas Críticas no Framework Cacti Podem Permitir que Atacantes Executem Códigos Maliciosos

- Autor do post:killer

- Post publicado:14 de maio de 2024

- Categoria do post:Notícias de Segurança

Você também pode gostar

Nossa Coleção Dos Mais Relevantes Relatórios e Perspectivas da Indústria Para Aqueles que Guian Estratégias de Cibersegurança e Se Concentram em SecOps. Também Incluído: Playbooks Proativos, uma Parceria EUA-Quênia, e os Problemas com Engenharia na Sombra