O grupo de ameaças com motivação financeira conhecido como FIN7 foi observado usando anúncios maliciosos do Google falsificando marcas legítimas como um meio de entregar instaladores MSIX que culminam na implantação do NetSupport RAT.

Os atores de ameaças usaram sites maliciosos para se passar por marcas conhecidas, incluindo AnyDesk, WinSCP, BlackRock, Asana, Concur, The Wall Street Journal, Workable e Google Meet, conforme relatado por uma empresa de cibersegurança.

O FIN7 (também conhecido como Carbon Spider e Sangria Tempest) é um grupo de cibercrime persistente que está ativo desde 2013, inicialmente se envolvendo em ataques direcionados a dispositivos de ponto de venda para roubar dados de pagamento, antes de mudar para invadir grandes empresas por meio de campanhas de ransomware.

Ao longo dos anos, o grupo aprimorou suas táticas e arsenal cibernético, adotando várias famílias de malware personalizadas, como BIRDWATCH, Carbanak, DICELOADER (também conhecido como Lizar e Tirion), POWERPLANT, POWERTRASH e TERMITE, entre outros.

O malware FIN7 é comumente implantado por meio de campanhas de spear-phishing como uma entrada na rede ou host de destino, embora nos últimos meses o grupo tenha utilizado técnicas de malvertising para iniciar as cadeias de ataque.

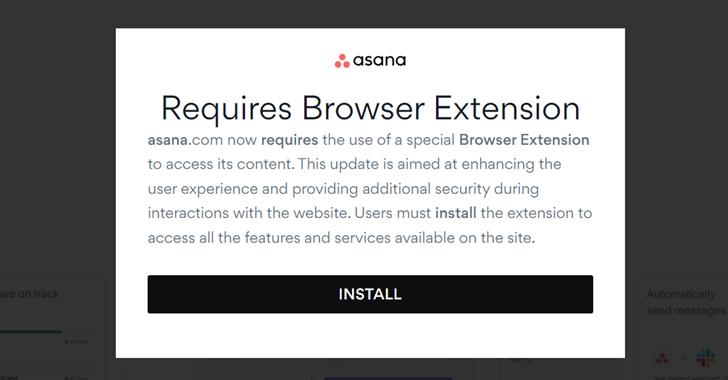

Em ataques observados em abril de 2024, os usuários que visitam os sites falsos via anúncios do Google são exibidos com uma mensagem pop-up incentivando-os a baixar uma extensão de navegador falsa, que é um arquivo MSIX contendo um script PowerShell que, por sua vez, coleta informações do sistema e entra em contato com um servidor remoto para buscar outro script PowerShell codificado.

A segunda carga útil do PowerShell é usada para baixar e executar o NetSupport RAT de um servidor controlado pelo ator.

A empresa canadense de cibersegurança também detectou o trojan de acesso remoto sendo usado para fornecer malware adicional, que inclui DICELOADER por meio de um script Python.

“As ocorrências do FIN7 explorando nomes de marcas confiáveis e usando anúncios da web enganosos para distribuir NetSupport RAT seguido por DICELOADER destacam a ameaça contínua, especialmente com o abuso de arquivos MSIX assinados por esses atores, o que tem se mostrado eficaz em seus esquemas,” disse a eSentire.

Resultados semelhantes foram relatados independentemente pela Malwarebytes, que caracterizou a atividade como destinada aos usuários corporativos por meio de anúncios e modais maliciosos, imitando marcas de destaque como Asana, BlackRock, CNN, Google Meet, SAP e The Wall Street Journal. No entanto, não atribuiu a campanha ao FIN7.

As ações do FIN7 com esquemas de malvertising coincidem com uma onda de infecção SocGholish (também conhecida como FakeUpdates) que visa parceiros comerciais.

Os ataques usaram técnicas de “living-off-the-land” para coletar credenciais sensíveis e, notavelmente, configuraram beacons da web tanto em assinaturas de e-mail quanto em compartilhamentos de rede para mapear relacionamentos locais e comerciais, sugerindo um interesse em explorar esses relacionamentos para direcionar pares comerciais de interesse.

Isso também segue a descoberta de uma campanha de malware que visa usuários do Windows e do Microsoft Office para propagar RATs e mineradores de criptomoedas por meio de cracks para software popular. Uma vez instalado, o malware muitas vezes registra comandos no agendador de tarefas para manter a persistência, permitindo a instalação contínua de novos malwares mesmo após a remoção.