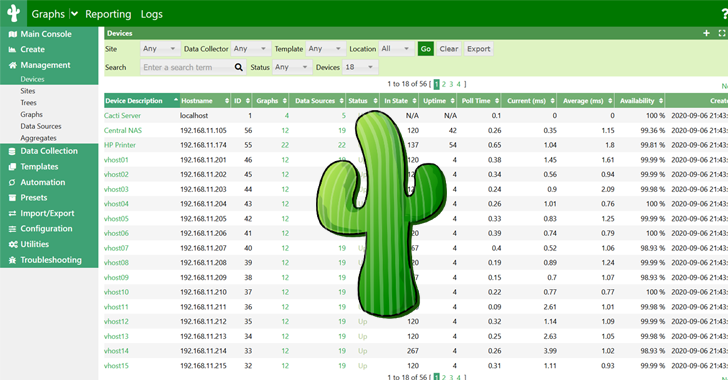

Os responsáveis pelo framework de monitoramento de rede e gerenciamento de falhas de código aberto Cacti abordaram uma dúzia de falhas de segurança, incluindo dois problemas críticos que poderiam resultar na execução de código arbitrário.

As vulnerabilidades mais graves são as seguintes: CVE-2024-25641 (pontuação CVSS: 9.1) – Uma vulnerabilidade de escrita de arquivo arbitrário no recurso “Importação de Pacotes” que permite que usuários autenticados com permissão “Importar Modelos” executem código PHP arbitrário no servidor web, resultando em execução remota de código.

CVE-2024-29895 (pontuação CVSS: 10.0) – Uma vulnerabilidade de injeção de comandos que permite que qualquer usuário não autenticado execute comandos arbitrários no servidor quando a opção “register_argc_argv” do PHP está ativada.

Além disso, o Cacti abordou outras duas falhas de alta gravidade que poderiam levar à execução de código via injeção de SQL e inclusão de arquivo.

É importante observar que 10 das 12 falhas, com exceção do CVE-2024-29895 e CVE-2024-30268 (pontuação CVSS: 6.1), impactam todas as versões do Cacti, incluindo e anteriores à 1.2.26. Elas foram corrigidas na versão 1.2.27 lançada em 13 de maio de 2024. As outras duas falhas afetam as versões de desenvolvimento 1.3.x.

O desenvolvimento vem mais de oito meses após a divulgação de outra vulnerabilidade crítica de injeção de SQL que poderia permitir que um invasor obtivesse permissões elevadas e executasse código malicioso.

No início de 2023, uma terceira falha crítica rastreada como CVE-2022-46169 (pontuação CVSS: 9.8) foi explorada ativamente, permitindo que atores de ameaças invadissem servidores Cacti expostos à internet para fornecer malware de botnet como MooBot e ShellBot.

Com exploits de prova de conceito (PoC) publicamente disponíveis para essas vulnerabilidades (nos respectivos avisos do GitHub), é recomendável que os usuários atualizem suas instâncias para a versão mais recente o mais rápido possível para mitigar possíveis ameaças.