Diversos atores de ameaças estão aproveitando uma falha de design no Foxit PDF Reader para distribuir uma variedade de malwares como Agent Tesla, AsyncRAT, DCRat, NanoCore RAT, NjRAT, Pony, Remcos RAT, e XWorm.

“Essa exploração aciona alertas de segurança que podem enganar usuários desavisados para executar comandos prejudiciais,” disse a Check Point em um relatório técnico. “Essa exploração tem sido usada por múltiplos atores de ameaças, desde crimes eletrônicos até espionagem.”

Vale ressaltar que o Adobe Acrobat Reader, que é mais frequente em ambientes de sandbox ou soluções de antivírus, não é suscetível a essa exploração específica, contribuindo assim para a baixa taxa de detecção da campanha.

O problema decorre do fato de que o aplicativo mostra “OK” como a opção padrão selecionada em um pop-up quando os usuários são solicitados a confiar no documento antes de habilitar certas funcionalidades para evitar riscos de segurança potenciais.

Uma vez que o usuário clica em OK, é exibido um segundo pop-up de aviso de que o arquivo está prestes a executar comandos adicionais com a opção “Abrir” definida como padrão. O comando acionado é então usado para baixar e executar uma carga maliciosa hospedada na rede de entrega de conteúdo do Discord (CDN).

“Se houvesse alguma chance do usuário-alvo ler a primeira mensagem, a segunda seria ‘Concordar’ sem ler,” disse o pesquisador de segurança Antonis Terefos.

“Este é o caso em que os Atores de Ameaças estão se aproveitando desta lógica falha e comportamento humano comum, que fornece como escolha padrão a mais ‘prejudicial’.”

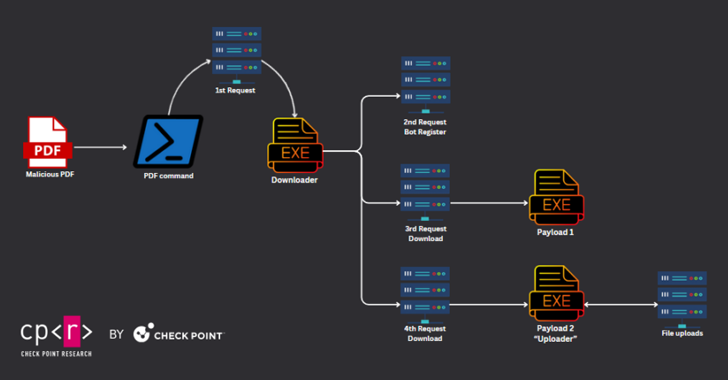

A Check Point afirmou ter identificado um documento em PDF com tema militar que, ao ser aberto pelo Foxit PDF Reader, executava um comando para buscar um downloader que, por sua vez, recuperava dois executáveis para coletar e carregar dados, incluindo documentos, imagens, arquivos de arquivamento, e bancos de dados para um servidor de comando e controle (C2).

Uma análise mais aprofundada da cadeia de ataque revelou que o downloader também poderia ser usado para baixar uma terceira carga útil capaz de capturar capturas de tela do host infectado, que então são carregadas para o servidor C2.

A atividade, avaliada como direcionada para espionagem, foi relacionada ao DoNot Team (também conhecido como APT-C-35 e Origami Elephant), citando-se sobreposições com táticas e técnicas previamente observadas associadas ao ator de ameaças.

Uma segunda instância que aproveita a mesma técnica emprega uma sequência de vários estágios para implantar um ladrão e dois módulos mineradores de criptomoeda como XMRig e lolMiner. Curiosamente, alguns dos arquivos PDF armadilhados são distribuídos via Facebook.

O malware ladrão baseado em Python é projetado para roubar credenciais e cookies das plataformas Chrome e Edge, com os mineradores recuperados de um repositório Gitlab pertencente a um usuário chamado topworld20241. O repositório, criado em 17 de fevereiro de 2024, continua ativo até o momento da redação.

Em outro caso documentado pela empresa de segurança cibernética, o arquivo PDF atua como um condutor para recuperar do Discord CDN o Blank-Grabber, um ladrão de informações de código aberto disponível no GitHub e que foi arquivado até 6 de agosto de 2023.

“Outro caso interessante ocorreu quando um PDF malicioso incluiu um hiperlink para um arquivo anexado hospedado no trello[.]com,” disse Terefos. “Ao baixar, ele revelou um arquivo PDF secundário contendo código malicioso, que se aproveita dessa ‘exploração’ dos usuários do Foxit Reader.”

A via de infecção culmina na entrega do Remcos RAT, mas somente após progredir por uma série de etapas que envolvem o uso de arquivos LNK, Aplicativo HTML (HTA), e scripts Visual Basic como etapas intermediárias.

O ator de ameaças por trás da campanha Remcos RAT, que atende pelo nome de silentkillertv e afirma ser um hacker ético com mais de 22 anos de experiência, foi observado anunciando várias ferramentas maliciosas através de um canal Telegram dedicado chamado silent_tools, incluindo crypters e exploits PDF visando o Foxit PDF Reader. O canal foi criado em 21 de abril de 2022.

A Check Point também identificou serviços criadores de PDF baseados em .NET e Python como Avict Softwares I Exploit PDF, PDF Exploit Builder 2023, e FuckCrypt que foram utilizados para criar os arquivos PDF com malware. O DoNot Team teria usado um criador de PDF em .NET livremente disponível no GitHub.

Se algo, o uso do Discord, Gitlab, e Trello demonstra o contínuo abuso de sites legítimos por atores de ameaças para se misturarem ao tráfego da rede normal, evitarem detecção, e distribuírem malwares. A Foxit reconheceu a questão e espera lançar uma correção na versão 2024.3. A versão atual é 2024.2.1.25153.

“Embora essa ‘exploração’ não se enquadre na definição clássica de desencadear atividades maliciosas, poderia ser mais precisamente categorizado como uma forma de ‘phishing’ ou manipulação destinada aos usuários do Foxit PDF Reader, convencendo-os a clicar habitualmente em ‘OK’ sem entender os riscos potenciais envolvidos,” disse Terefos.

“O sucesso da infecção e a baixa taxa de detecção permitem que os PDFs sejam distribuídos por muitas maneiras não tradicionais, como o Facebook, sem serem interrompidos por nenhuma regra de detecção.”