Pesquisadores de segurança cibernética descobriram uma nova campanha de cripto sequestro que emprega drivers vulneráveis para desabilitar soluções de segurança conhecidas (EDRs) e impedir a detecção em um ataque chamado de Bring Your Own Vulnerable Driver (BYOVD).

O Elastic Security Labs está acompanhando a campanha sob o nome REF4578 e a carga primária como GHOSTENGINE. Pesquisas anteriores da empresa chinesa de segurança cibernética Antiy Labs codificaram a atividade como HIDDEN SHOVEL.

“O GHOSTENGINE usa drivers vulneráveis para encerrar e excluir agentes EDR conhecidos que provavelmente interfeririam com o minerador de moedas implantado e bem conhecido”, disseram os pesquisadores da Elastic Salim Bitam, Samir Bousseaden, Terrance DeJesus e Andrew Pease.

“Essa campanha envolveu uma quantidade incomum de complexidade para garantir tanto a instalação quanto a persistência do minerador XMRig.”

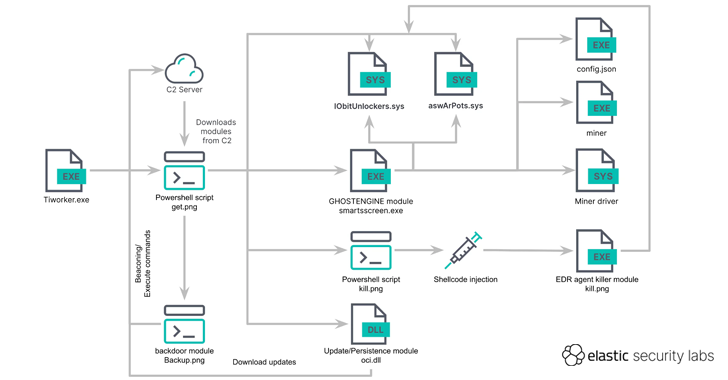

Tudo começa com um arquivo executável (“Tiworker.exe”), que é usado para executar um script do PowerShell que recupera um script do PowerShell ofuscado que se disfarça como uma imagem PNG (“get.png”) para buscar cargas adicionais de um servidor de comando e controle (C2).

Esses módulos – aswArPot.sys, IObitUnlockers.sys, curl.exe, smartsscreen.exe, oci.dll, backup.png e kill.png – são lançados no host infectado após serem baixados por HTTP do servidor C2 configurado ou de um servidor de backup caso os domínios não estejam disponíveis. Ele também incorpora um mecanismo de fallback baseado em FTP.

Além disso, o malware tenta desativar o Antivírus Microsoft Defender, limpar vários canais de log de eventos do Windows e garantir que o volume C: tenha pelo menos 10 MB de espaço livre para baixar arquivos, que são então armazenados na pasta C:WindowsFonts.

“Se não houver espaço suficiente, ele tentará excluir arquivos grandes do sistema antes de procurar outro volume adequado com espaço suficiente e criar uma pasta sob $RECYCLE.BINFonts”, disseram os pesquisadores.

O script do PowerShell também é projetado para criar três tarefas agendadas no sistema para executar uma DLL maliciosa a cada 20 minutos, lançar-se por meio de um script em lote a cada hora e executar smartsscreen.exe a cada 40 minutos.

A carga principal da cadeia de ataque é o smartsscreen.exe (também conhecido como GHOSTENGINE), cujo objetivo principal é desativar processos de segurança usando o driver Avast vulnerável (“aswArPot.sys”), completar a infecção inicial e executar o minerador.

O binário do agente de segurança é então excluído por meio de outro driver vulnerável da IObit (“iobitunlockers.sys”), após o qual o programa de mineração do cliente XMRig é baixado do servidor C2 e executado.

O arquivo DLL é usado para garantir a persistência do malware e baixar atualizações dos servidores C2 ao buscar o script get.png e executá-lo, enquanto o script PowerShell “backup.png” funciona como uma porta dos fundos para possibilitar a execução de comandos remotos no sistema.

OBS: Texto adaptado para não incluir informações de identificação do autor, datas, fontes de origem e imagens.