Pesquisadores de segurança cibernética descobriram uma nova campanha de cryptojacking que emprega drivers vulneráveis para desabilitar soluções de segurança conhecidas (EDRs) e evitar detecção em um ataque chamado Bring Your Own Vulnerable Driver (BYOVD).

A campanha, rastreada pelo Elastic Security Labs sob o nome REF4578 e com o principal payload GHOSTENGINE, envolve uma quantidade incomum de complexidade para garantir a instalação e persistência do minerador de moedas XMRig.

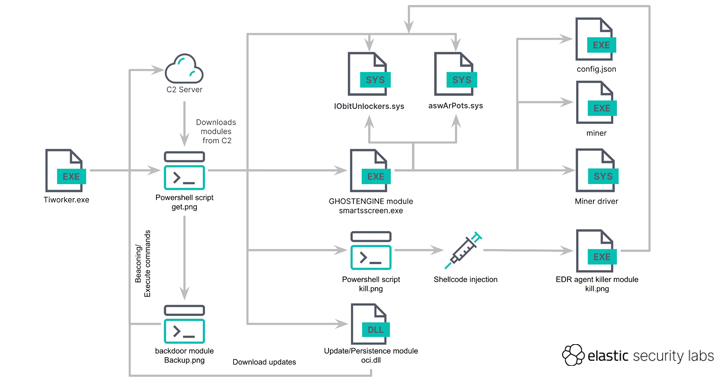

Tudo começa com um arquivo executável (“Tiworker.exe”), que é usado para executar um script do PowerShell que recupera um script do PowerShell obfuscado que se disfarça de imagem PNG (“get.png”) para buscar payloads adicionais de um servidor de comando e controle (C2).

Esses módulos – aswArPot.sys, IObitUnlockers.sys, curl.exe, smartsscreen.exe, oci.dll, backup.png e kill.png – são lançados no host infectado após serem baixados via HTTP do servidor C2 configurado ou de um servidor de backup caso os domínios estejam indisponíveis. O malware também incorpora um mecanismo de backup baseado em FTP.

Além disso, o malware tenta desativar o Antivírus Microsoft Defender, limpar diversos canais de log de eventos do Windows e garantir que o volume C: tenha pelo menos 10 MB de espaço livre para download de arquivos, que são armazenados na pasta C:WindowsFonts.

O script do PowerShell também é projetado para criar três tarefas agendadas no sistema para executar um DLL malicioso a cada 20 minutos, iniciar-se por meio de um script em lote a cada hora e executar o smartsscreen.exe a cada 40 minutos.

O payload principal da cadeia de ataque é o smartsscreen.exe (também conhecido como GHOSTENGINE), cujo principal objetivo é desativar processos de segurança usando o driver Avast vulnerável (aswArPot.sys), completar a infecção inicial e executar o minerador.

O agente de segurança binário é então excluído por meio de outro driver vulnerável da IObit (iobitunlockers.sys), após o que o programa de mineração XMRig é baixado do servidor C2 e executado.

O arquivo DLL é usado para garantir a persistência do malware e baixar atualizações dos servidores C2, recuperando o script get.png e executando-o, enquanto o script “backup.png” do PowerShell funciona como uma porta dos fundos para permitir a execução remota de comandos no sistema.

Em uma medida de redundância, o script do PowerShell “kill.png” tem capacidades semelhantes ao smartsscreen.exe de excluir binários de agentes de segurança injetando e carregando um arquivo executável na memória.

A descoberta também segue a descoberta de uma nova técnica chamada EDRaser, que aproveita falhas no Microsoft Defender (CVE-2023-24860 e CVE-2023-36010) para excluir remotamente logs de acesso, logs de eventos do Windows, bancos de dados e outros arquivos.

A empresa de cibersegurança também descobriu um exploit criativo para contornar as proteções de segurança oferecidas pelo Palo Alto Networks Cortex XDR e usá-lo para implantar um shell reverso e ransomware, efetivamente transformando-o em uma ferramenta ofensiva.

No núcleo, a bypass torna possível carregar um driver vulnerável (rtcore64.sys) por meio de um ataque BYOVD e manipular a solução para evitar que um administrador legítimo remova o software e, por fim, inserir código malicioso em um de seus processos, concedendo ao atacante altos privilégios enquanto permanece indetectado e persistente.

Outro método novo é o HookChain, que envolve combinar hooking IAT, resolução dinâmica de números de serviço do sistema (SSN) e chamadas de sistemas indiretas para escapar dos mecanismos de monitoramento e controle implementados por software de segurança em modo usuário, especialmente na biblioteca NTDLL.dll.

“HookChain é capaz de redirecionar o fluxo de execução de todos os principais subsistemas do Windows, como kernel32.dll, kernelbase.dll e user32.dll,” disse Carvalho Junior em um artigo recentemente publicado.

“Ao ser implantado, o HookChain garante que todas as chamadas de API no contexto de um aplicativo sejam realizadas de forma transparente, evitando completamente a detecção pelo software de detecção e resposta de endpoint.”