Pesquisadores de cibersegurança descobriram uma nova campanha de cryptojacking que emprega drivers vulneráveis para desativar soluções de segurança conhecidas (EDRs) e evitar detecção em um ataque chamado Bring Your Own Vulnerable Driver (BYOVD). O Elastic Security Labs está rastreando a campanha sob o nome REF4578 e o payload principal como GHOSTENGINE. Pesquisas anteriores da empresa chinesa de cibersegurança Antiy Labs nomearam a atividade como HIDDEN SHOVEL.

“GHOSTENGINE utiliza drivers vulneráveis para encerrar e excluir agentes EDR conhecidos que provavelmente interfeririam no minerador de criptomoedas implantado e bem conhecido,” disseram os pesquisadores da Elastic Bitam, Bousseaden, DeJesus e Pease.

“Esta campanha envolveu uma quantidade incomum de complexidade para garantir tanto a instalação quanto a persistência do minerador XMRig.”

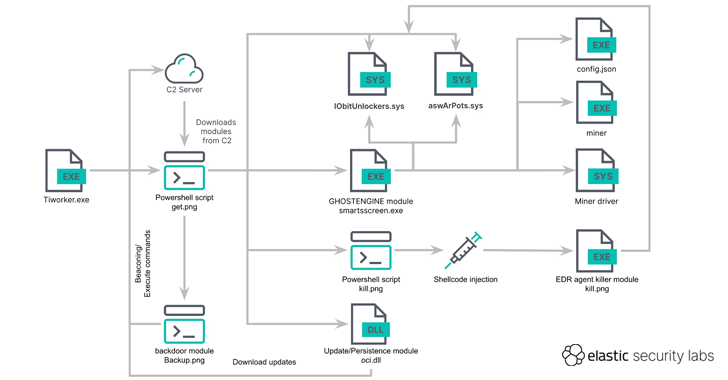

Tudo começa com um arquivo executável (“Tiworker.exe”), que é usado para executar um script PowerShell que obtém um script PowerShell ofuscado que se camufla como uma imagem PNG (“get.png”) para buscar payloads adicionais de um servidor de comando e controle (C2).

Esses módulos – aswArPot.sys, IObitUnlockers.sys, curl.exe, smartsscreen.exe, oci.dll, backup.png e kill.png – são lançados no host infectado após serem baixados por HTTP do servidor C2 configurado ou de um servidor de backup caso os domínios não estejam disponíveis. Também incorpora um mecanismo de fallback baseado em FTP.

Além disso, o malware tenta desativar o Antivírus do Microsoft Defender, limpar vários canais de log de eventos do Windows e garantir que o volume C: tenha pelo menos 10 MB de espaço livre para baixar arquivos, que são então armazenados na pasta C:WindowsFonts.

“Se não, ele tentará excluir arquivos grandes do sistema antes de procurar outro volume adequado com espaço suficiente e criar uma pasta em $RECYCLE.BINFonts”, disseram os pesquisadores.

O script PowerShell também é projetado para criar três tarefas agendadas no sistema para executar uma DLL maliciosa a cada 20 minutos, lançar-se por meio de um script em lote a cada hora e executar smartsscreen.exe a cada 40 minutos.

O payload central da cadeia de ataque é smartsscreen.exe (também conhecido como GHOSTENGINE), cujo principal objetivo é desativar processos de segurança usando o driver vulnerável da Avast (aswArPot.sys), completar a infecção inicial e executar o minerador.

O binário do agente de segurança é então excluído por meio de outro driver vulnerável da IObit (iobitunlockers.sys), após o que o programa de mineração XMRig é baixado do servidor C2 e executado.

O arquivo DLL é usado para garantir a persistência do malware e baixar atualizações dos servidores C2 ao buscar o script get.png e executá-lo, enquanto o script PowerShell “backup.png” funciona como uma porta dos fundos para permitir a execução de comandos remotos no sistema.

Numa medida de redundância, o script PowerShell “kill.png” tem capacidades semelhantes ao smartsscreen.exe para excluir binários de agentes de segurança injetando e carregando um arquivo executável na memória.

Esta descoberta ocorre depois que a Equipe de Pesquisa de Ameaças da Uptycs descobriu uma operação em grande escala e contínua desde janeiro de 2024 que explora falhas conhecidas no utilitário de logging Log4j (por exemplo, CVE-2021-44228) para entregar um minerador XMRig nos hosts alvo.

A maioria dos servidores impactados está localizada na China, seguida por Hong Kong, Holanda, Japão, EUA, Alemanha, África do Sul e Suécia.

BYOVD e Outros Métodos para Subverter Mecanismos de Segurança

O BYOVD é uma técnica cada vez mais popular em que um ator de ameaça traz um driver vulnerável assinado conhecido, carrega-o no kernel e o explora para realizar ações privilegiadas, muitas vezes com o objetivo de desarmar processos de segurança e permitir que operem furtivamente.

“Os drivers rodam no anel 0, o nível mais privilegiado do sistema operacional”, observa a empresa israelense de cibersegurança Cymulate. “Isto lhes concede acesso direto à memória crítica, CPU, operações de E/S e outros recursos fundamentais. No caso do BYOVD, o ataque é projetado para carregar um driver vulnerável para avançar no ataque.”

Embora a Microsoft tenha implementado a lista de bloqueio de drivers vulneráveis por padrão a partir do Windows 11 22H2, a lista é atualizada apenas uma ou duas vezes por ano, tornando necessário que os usuários a atualizem manualmente periodicamente para uma proteção ideal.

O escopo exato da campanha ainda é desconhecido e atualmente não está claro quem está por trás dela. No entanto, a sofisticação incomum por trás do que parece ser um ataque de mineração de criptomoedas ilícito direto merece atenção.

A divulgação segue a descoberta de uma técnica inovadora chamada EDRaser que aproveita falhas no Microsoft Defender (CVE-2023-24860 e CVE-2023-36010) para deletar remotamente logs de acesso, logs de eventos do Windows, bancos de dados e outros arquivos.

A questão, que também afeta a Kaspersky, decorre do fato de que os programas de segurança usam assinaturas de bytes para detectar malware, permitindo assim que um ator de ameaça implante assinaturas de malware em arquivos legítimos e engane as ferramentas fazendo-as pensar que são maliciosas, disse a SafeBreach.

A empresa de cibersegurança descobriu separadamente uma brecha criativa para contornar as proteções de segurança oferecidas pelo Palo Alto Networks Cortex XDR e utilizá-la para implantar um shell reverso e ransomware, transformando efetivamente em uma ferramenta ofensiva falsa.

Na essência, a falha permite carregar um driver vulnerável (rtcore64.sys) por meio de um ataque BYOVD e interferir na solução para impedir que um administrador legítimo remova o software e, por fim, inserir código malicioso em um dos seus processos, concedendo ao ator da ameaça altos privilégios enquanto permanece indetectável e persistente.

“A lógica por trás dos processos de detecção de um produto de segurança deve ser cuidadosamente guardada”, disse o pesquisador de segurança Shmuel Cohen no mês passado. “Ao dar aos atacantes acesso a essa lógica de detecção sensível por meio dos arquivos de conteúdo da solução, eles têm muito mais chances de conseguir criar uma saída em torno dela.”

Outro método inovador é o HookChain, que, segundo o pesquisador de segurança brasileiro Helvio Carvalho Junior, envolve a combinação de hooking IAT, resolução de números de serviços do sistema dinâmico (SSN) e chamadas de sistema indiretas para escapar de mecanismos de monitoramento e controle implementados por software de segurança em modo de usuário, principalmente na biblioteca NTDLL.dll.

“HookChain é capaz de redirecionar o fluxo de execução de todos os principais subsistemas do Windows, como kernel32.dll, kernelbase.dll e user32.dll”, disse Carvalho Junior em um artigo recém-publicado.

“Isso significa que, uma vez implantado, o HookChain garante que todas as chamadas de API dentro do contexto de uma aplicação sejam feitas de forma transparente, evitando completamente a detecção de software de detecção e resposta de endpoint”.

Encontrou este artigo interessante? Siga-nos no Twitter e LinkedIn para ler mais conteúdo exclusivo que postamos.