O grupo de hackers Kimsuky, ligado à Coreia do Norte, foi atribuído a um novo ataque de engenharia social que utiliza contas fictícias no Facebook para atingir alvos através do Messenger e, por fim, entregar malware.

“O ator de ameaças criou uma conta no Facebook com uma identidade falsa, disfarçada de um funcionário público que trabalha no campo dos direitos humanos na Coreia do Norte,” disse a empresa sul-coreana de cibersegurança Genians em um relatório publicado na semana passada.

A campanha de ataque de múltiplos estágios, que se passa por um indivíduo legítimo, visa ativistas nos setores de direitos humanos da Coreia do Norte e anti-Coreia do Norte, observou.

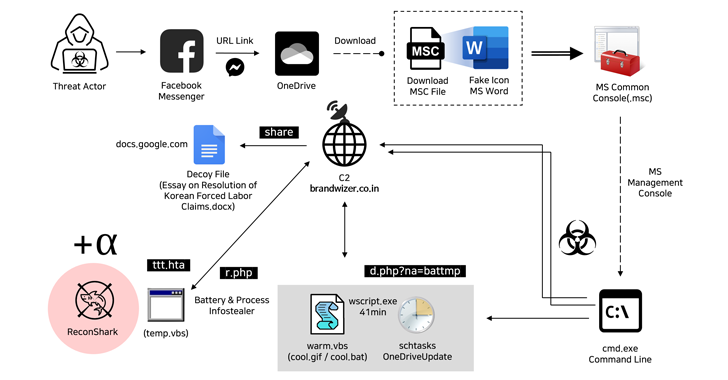

A abordagem é uma ruptura da estratégia típica de spear-phishing baseada em e-mails, uma vez que utiliza a plataforma de redes sociais para abordar os alvos através do Facebook Messenger e enganá-los a abrir documentos aparentemente privados escritos pela persona.

Os documentos de isca, hospedados no OneDrive, são documentos do Console Comum da Microsoft que se fazem passar por um ensaio ou conteúdo relacionado a uma cúpula trilateral entre Japão, Coreia do Sul e EUA – “Meu_Ensaio(prof).msc” ou “Entrevista_NZZ_Kohei Yamamoto.msc” – com o último sendo carregado na plataforma VirusTotal em 5 de abril de 2024, do Japão.

Isso aumenta a possibilidade de que a campanha possa estar orientada para visar pessoas específicas no Japão e na Coreia do Sul.

O uso de arquivos MSC para realizar o ataque é um sinal de que Kimsuky está utilizando tipos de documentos incomuns para passar despercebido. Em uma tentativa adicional de aumentar a probabilidade de sucesso da infecção, o documento é disfarçado como um arquivo inofensivo do Word usando o ícone do processador de texto.

Caso uma vítima execute o arquivo MSC e consinta em abri-lo utilizando o Console de Gerenciamento da Microsoft (MMC), ela verá uma tela de console contendo um documento do Word que, quando lançado, ativa a sequência de ataque.

Isso envolve a execução de um comando para estabelecer uma conexão com um servidor controlado pelo adversário (“brandwizer.co[.]in”) para exibir um documento hospedado no Google Drive (“Ensaio sobre a Resolução de Reivindicações de Trabalho Forçado Coreano.docx”), enquanto instruções adicionais são executadas em segundo plano para configurar a persistência, bem como coletar informações de bateria e processo.

As informações coletadas são então exfiltradas para o servidor de comando e controle (C2), que também é capaz de coletar endereços IP, strings de Agente de Usuário e informações de registro de data e hora das solicitações HTTP, e entregar payloads relevantes conforme necessário.

Genians afirmou que algumas das táticas, técnicas e procedimentos (TTPs) adotados na campanha se sobrepõem com atividades anteriores da Kimsuky que disseminam malware como o ReconShark, o qual foi detalhado pela SentinelOne em maio de 2023.

“No primeiro trimestre deste ano, os ataques de spear-phishing foram o método mais comum de ataques APT relatados na Coreia do Sul,” observou a empresa. “Embora não sejam comuns, ataques encobertos via redes sociais também estão ocorrendo.”

“Devido à sua natureza personalizada e individual, eles não são facilmente detectados pelo monitoramento de segurança e raramente são relatados externamente, mesmo que a vítima esteja ciente deles. Portanto, é muito importante detectar essas ameaças personalizadas em um estágio inicial.”