Um ator de ameaças iraniano afiliado com o Ministério de Inteligência e Segurança (MOIS) foi atribuído como responsável por ataques destrutivos de eliminação direcionados à Albânia e Israel sob as personas Homeland Justice e Karma, respectivamente.

A empresa de cibersegurança Check Point está rastreando a atividade sob o nome de Void Manticore, também conhecido como Storm-0842 (anteriormente DEV-0842) pela Microsoft.

Há claras sobreposições entre os alvos de Void Manticore e Scarred Manticore, com indicações de transferência sistemática de alvos entre esses dois grupos ao decidir realizar atividades destrutivas contra as vítimas existentes de Scarred Manticore, disse a empresa em um relatório publicado hoje.

O ator de ameaças é conhecido por seus ataques cibernéticos disruptivos contra Albânia desde julho de 2022 sob o nome Homeland Justice que envolve o uso de um malware de eliminação personalizado chamado Cl Wiper e No-Justice (também conhecido como LowEraser).

Ataques semelhantes com o malware de eliminação também têm como alvo sistemas Windows e Linux em Israel após a guerra Israel-Hamas após outubro de 2023, usando outro malware de eliminação personalizado chamado BiBi. O grupo de hacktivistas pró-Hamas é conhecido como Karma.

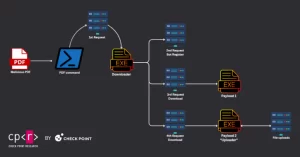

As cadeias de ataque orquestradas pelo grupo são “simples e diretas”, geralmente utilizando ferramentas disponíveis publicamente e fazendo uso de Protocolo de Área de Trabalho Remoto (RDP), Protocolo de Bloco de Mensagens de Servidor (SMB) e Protocolo de Transferência de Arquivos (FTP) para movimentação lateral antes da implantação do malware.

O acesso inicial em alguns casos é realizado por meio da exploração de falhas conhecidas de segurança em aplicativos voltados para a internet, de acordo com um aviso divulgado pela Agência de Segurança de Cibersegurança e Infraestrutura dos EUA (CISA) em setembro de 2022.

Uma presença bem-sucedida é seguida pela implantação de shells web, incluindo um caseiro chamado Karma Shell que se disfarça como uma página de erro, mas é capaz de enumerar diretórios, criar processos, enviar arquivos e iniciar/parar/listar serviços.

Suspeita-se que o Void Manticore esteja usando acesso previamente obtido pelo Scarred Manticore (também conhecido como Storm-0861) para realizar suas próprias intrusões, sublinhando um procedimento de “transferência” entre os dois atores de ameaças.

Esse alto grau de cooperação também foi destacado pela Microsoft em sua própria investigação sobre os ataques que visaram governos albaneses em 2022, observando que vários atores iranianos participaram e que eram responsáveis por fases distintas –

Storm-0861 obteve acesso inicial e exfiltrou dados

Storm-0842 implantou o ransomware e o malware de eliminação

Storm-0166 exfiltrou dados

Storm-0133 sondou a infraestrutura da vítima

Vale ressaltar que Storm-0861 é considerado um elemento subordinado dentro do APT34 (também conhecido como Cobalt Gypsy, Hazel Sandstorm, Helix Kitten e OilRig), um grupo do estado iraniano conhecido pelo malware de eliminação Shamoon e ZeroCleare.

As operações do Void Manticore são caracterizadas por sua abordagem dual, combinando guerra psicológica com destruição real de dados. Isso é alcançado por meio de seus ataques de eliminação e pelo vazamento público de informações, amplificando assim a destruição nas organizações visadas.