Pesquisadores de cibersegurança lançaram mais luz sobre um trojan de acesso remoto (RAT) conhecido como Deuterbear usado pelo grupo de hackers BlackTech, ligado à China, como parte de uma campanha de espionagem cibernética direcionada à região da Ásia-Pacífico este ano.

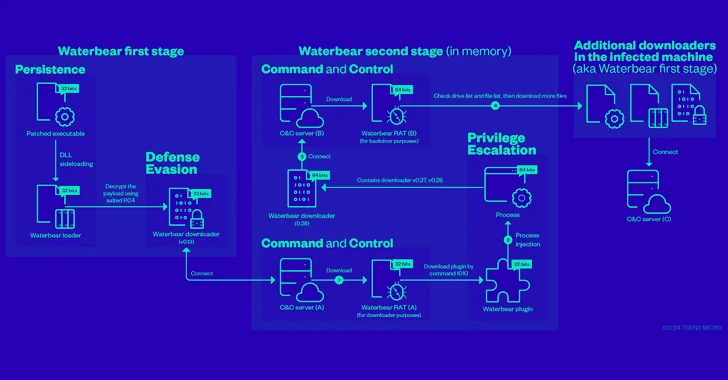

“Deuterbear, embora semelhante ao Waterbear em muitos aspectos, mostra progressos em capacidades como incluir suporte para plugins de shellcode, evitar apertos de mão para operação de RAT e usar HTTPS para comunicação com o C&C,” disseram os pesquisadores da Trend Micro, Pierre Lee e Cyris Tseng, em uma nova análise.

“Até agora, a campanha poderia ter infectado menos de 10 indivíduos, todos parecem ter uma conexão direta com uma única organização líder em inteligência artificial com sede nos EUA, de acordo com pesquisas de fontes abertas,” disse a empresa.

Os ataques têm como alvo organizações nos EUA envolvidas em esforços de inteligência artificial, incluindo academias, indústria privada e governo, para fornecer um malware chamado SugarGh0st RAT.

“Diferentemente, o Waterbear se encontra disponível em dois estágios no Crime Deuterbear, e esse Loader é responsável por executar um downloader, que, novamente, baixa o Deuterbear RAT de um servidor C&C para roubo de informações,” os pesquisadores disseram.

“Esta estratégia protege efetivamente suas trilhas e evita que o malware seja facilmente analisado por pesquisadores de ameaças, principalmente em ambientes simulados, em vez de sistemas de vítimas reais,” completaram os pesquisadores.