O grupo de ameaças patrocinado pela GRU russo, APT28, tem sido atribuído como responsável por uma série de campanhas visando redes em toda a Europa com o malware HeadLace e páginas de captura de credenciais.

O APT28, também conhecido pelos nomes BlueDelta, Fancy Bear, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy e TA422, é um grupo de ameaças persistentes avançadas (APT) afiliado à unidade de inteligência militar estratégica da Rússia, a GRU.

A equipe de hackers opera com um alto nível de sigilo e sofisticação, demonstrando frequentemente sua adaptabilidade através de uma profunda preparação e ferramentas personalizadas, e contando com serviços legítimos da internet (LIS) e binários off-the-land (LOLBins) para ocultar suas operações no tráfego regular da rede.

“De abril a dezembro de 2023, a BlueDelta implantou o malware Headlace em três fases distintas usando técnicas de geofencing para mirar redes em toda a Europa com um foco intenso na Ucrânia”, disse o Insikt Group da Recorded Future.

“As atividades de espionagem da BlueDelta refletem uma estratégia mais ampla destinada a reunir inteligência sobre entidades com importância militar para a Rússia no contexto de sua agressão contínua contra a Ucrânia.”

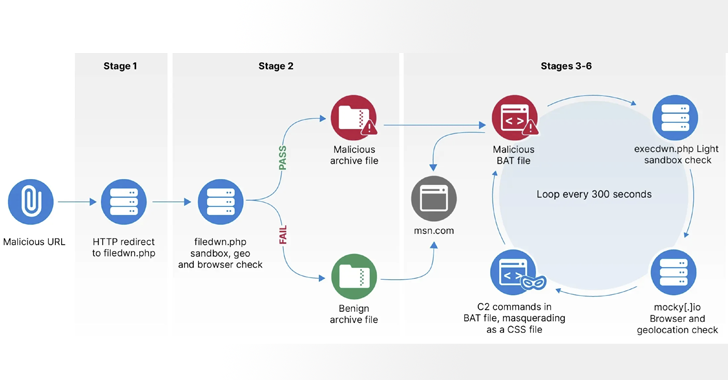

O HeadLace, como anteriormente documentado pelo Computer Emergency Response Team of Ukraine (CERT-UA), Zscaler, Proofpoint e IBM X-Force, é distribuído por meio de e-mails de spear-phishing contendo links maliciosos que, ao serem clicados, iniciam uma sequência de infecção em várias etapas para baixar o malware.

Diz-se que a BlueDelta empregou uma cadeia de infraestrutura de sete estágios durante a primeira fase para fornecer um script BAT malicioso do Windows (ou seja, HeadLace) capaz de baixar e executar comandos de shell adicionais, sujeitos a verificações de sandbox e geofencing.

A segunda fase, que começou em 28 de setembro de 2023, é notável por usar o GitHub como ponto de partida da infraestrutura de redirecionamento, enquanto a terceira fase mudou para o uso de scripts PHP hospedados no InfinityFree a partir de 17 de outubro de 2023.

“A última atividade detectada na terceira fase foi em dezembro de 2023”, disse a empresa. “Desde então, a BlueDelta provavelmente deixou de usar a hospedagem InfinityFree e preferiu infraestrutura de hospedagem no webhook[.]site e mocky[.]io diretamente.”

A BlueDelta também foi encontrada realizando operações de captura de credenciais projetadas para atingir serviços como Yahoo! e UKR[.]net, oferecendo páginas semelhantes e, em última instância, enganando as vítimas para que insiram suas credenciais.

Outra técnica envolvia a criação de páginas da web dedicadas no Mocky que interagem com um script Python em roteadores Ubiquiti comprometidos para exfiltrar as credenciais inseridas. No início de fevereiro, uma operação policial liderada pelos EUA interrompeu uma botnet composta por Ubiquiti EdgeRouters que foi utilizada pelo APT28 para esse fim.

Os alvos da atividade de captura de credenciais incluíam o Ministério da Defesa da Ucrânia, empresas de importação e exportação de armas ucranianas, infraestrutura ferroviária europeia e um think tank sediado no Azerbaijão.

“Infiltrar com sucesso redes associadas ao Ministério da Defesa da Ucrânia e aos sistemas ferroviários europeus poderia permitir à BlueDelta reunir inteligência que potencialmente molda táticas de campo de batalha e estratégias militares mais amplas”, disse a Recorded Future.

“Além disso, o interesse da BlueDelta no Centro de Desenvolvimento Econômico e Social do Azerbaijão sugere uma agenda para entender e possivelmente influenciar políticas regionais.”

O desenvolvimento ocorre à medida que outro grupo de ameaças russo patrocinado pelo estado chamado Turla foi observado utilizando convites de seminários de direitos humanos como iscas de e-mail de phishing para executar um payload semelhante ao backdoor TinyTurla usando o Microsoft Build Engine (MSBuild).