Uma nova versão de um carregador de malware chamado Hijack Loader foi observada incorporando um conjunto atualizado de técnicas anti-análise para passar despercebido. Essas melhorias visam aumentar o sigilo do malware, permanecendo indetectável por períodos mais longos de tempo. O Hijack Loader agora inclui módulos para adicionar uma exclusão para o Antivírus do Windows Defender, contornar o Controle de Conta de Usuário (UAC), evitar a intercepção de APIs em linha frequentemente usada por softwares de segurança para detecção e utilizar a técnica de oco de processo.

O Hijack Loader, também conhecido como IDAT Loader, é um carregador de malware que foi primeiramente documentado pela empresa de cibersegurança em setembro de 2023. Nos meses subsequentes, a ferramenta tem sido usada como um canal para distribuir várias famílias de malware. Isso inclui Amadey, Lumma Stealer (também conhecido como LummaC2), Meta Stealer, Racoon Stealer V2, Remcos RAT e Rhadamanthys.

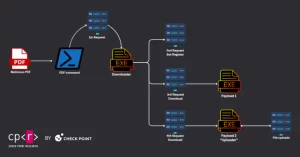

O que torna a versão mais recente notável é o fato de que ela decifra e analisa uma imagem PNG para carregar a carga útil da próxima etapa, uma técnica que foi detalhada pela primeira vez pela Morphisec em conexão com uma campanha direcionada a entidades ucranianas baseadas na Finlândia. O carregador, de acordo com a Zscaler, vem equipado com uma primeira etapa, responsável por extrair e lançar a segunda etapa de uma imagem PNG que está integrada nela ou baixada separadamente com base na configuração do malware.

Os artefatos do Hijack Loader detectados na natureza em março e abril de 2024 também incorporam até sete novos módulos para ajudar na criação de novos processos, realizar contorno do UAC e adicionar uma exclusão do Antivírus do Windows Defender por meio de um comando PowerShell. Além disso, a utilização da técnica Heaven’s Gate para contornar ganchos do modo de usuário acrescenta sigilo ao malware, conforme previamente divulgado pela CrowdStrike em fevereiro de 2024.

A evolução ocorre em meio a campanhas de malware que distribuem diferentes famílias de carregadores de malware como DarkGate, FakeBat (também conhecido como EugenLoader), GuLoader via malvertising e ataques de phishing. Também segue-se o surgimento de um ladrão de informações chamado TesseractStealer, distribuído pelo ViperSoftX e que utiliza o mecanismo de reconhecimento óptico de caracteres Tesseract de código aberto para extrair textos de arquivos de imagem. Essa foi a informação divulgada pela Symantec, empresa da Broadcom.

Se achou esse artigo interessante, nos acompanhe no Twitter e LinkedIn para ler mais conteúdos exclusivos que postamos.